MongoDB Security pojawił się w tym tygodniu w wiadomościach z niewłaściwych powodów. Cała rozmowa dotyczyła około 40 000 baz danych, które zostały odkryte przez grupę studentów z Niemiec. Niektóre bazy danych zawierały nawet dane produkcyjne. Jest to rażące na kilku poziomach – nie tylko masz dane produkcyjne w nieuwierzytelnionej bazie danych, ale są one również otwarte dla Internetu. Jedyną zaskakującą rzeczą jest to, że tyle czasu zajęło ujawnienie się. Jeśli nie chcesz, aby Twoje serwery MongoDB pojawiały się w wiadomościach, oto trzy proste kroki, aby poprawić bezpieczeństwo Twojej instalacji MongoDB:

-

Zawsze włączaj uwierzytelnianie

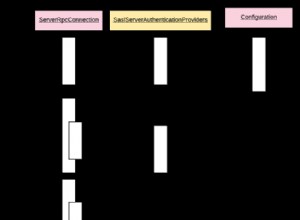

Ważne jest, aby włączyć uwierzytelnianie dla wszystkich swoich klastrów MongoDB. Nawet jeśli jest to instalacja programistyczna, zawsze włączaj uwierzytelnianie i upewnij się, że Twoje przepływy pracy są przystosowane do obsługi uwierzytelniania. Więcej szczegółów na temat dodawania użytkowników i ról można znaleźć tutaj.

Możesz też pójść o krok dalej i używać do uwierzytelniania certyfikatów X509 zamiast haseł. To ochroni Cię przed wszelkimi atakami opartymi na hasłach, takimi jak atak „Słownik”. Jeśli masz korporacyjną wersję MongoDB, możesz również użyć protokołu Kerberos do uwierzytelniania.

-

Zablokuj dostęp za pomocą zapór sieciowych

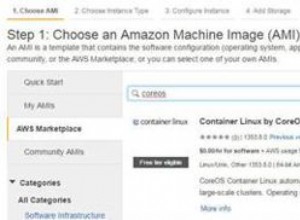

Cały dostęp do serwerów baz danych musi być uzależniony od „potrzeby”, a do zablokowania dostępu można używać zapór. Typowa konfiguracja polega na zablokowaniu dostępu, aby tylko serwery aplikacji i zespół IT miały dostęp do serwerów. Jeśli korzystasz z Amazon AWS, użyj grup bezpieczeństwa, aby zablokować dostęp do serwerów. Na koniec najważniejszy punkt — Nie udostępniaj swojej bazy danych w Internecie! Jest tylko kilka dobrych powodów, aby kiedykolwiek udostępnić swoją bazę danych w Internecie.

-

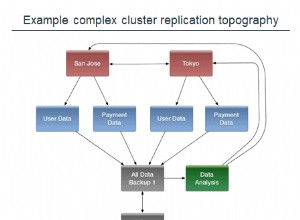

Użyj izolowanych sieci

Większość chmur publicznych oferuje obecnie opcje wdrażania serwerów w odizolowanej przestrzeni sieciowej, która nie jest dostępna z publicznego Internetu. Możesz połączyć się z Internetem, ale żaden ruch internetowy nie może do Ciebie dotrzeć. Na przykład AWS oferuje wirtualne chmury prywatne (VPC), a platforma Azure oferuje sieci wirtualne (VNET). Te izolowane sieci zapewniają dogłębną ochronę instalacji bazy danych. W AWS możesz wdrożyć serwery baz danych w prywatnej podsieci w VPC – nawet w przypadku błędnej konfiguracji serwery baz danych nie są narażone na działanie Internetu.

Poniżej znajduje się kilka innych istotnych artykułów na temat bezpieczeństwa MongoDB. Jeśli masz dodatkowe pytania, skontaktuj się z nami pod adresem support@scalegrid.io.

- Trzy A bezpieczeństwa MongoDB – uwierzytelnianie, autoryzacja i audyt

- 10 wskazówek, jak poprawić bezpieczeństwo MongoDB

- Bezpieczne wdrożenie MongoDB na Amazon AWS

- Zabezpiecz swoje klastry Mongo za pomocą SSL