Odczytywanie materiałów biometrycznych użytkowników i przechowywanie ich w bazie danych SQLite wydaje się podejrzanym wykorzystaniem biometrii na Androidzie. Zwykle do zbierania materiałów biometrycznych użytkownika na Androidzie stosuje się sporo środków bezpieczeństwa. Na zatwierdzonych urządzeniach z Androidem żadna aplikacja innej firmy nie może odczytać materiału biometrycznego użytkownika. Sposób działania polega na tym, że aplikacja innej firmy otrzymuje potwierdzenie od Framework, że rzeczywiście użytkownik zarejestrowany na urządzeniu jest tym samym użytkownikiem, który właśnie został uwierzytelniony.

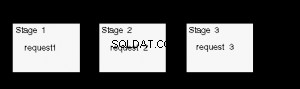

Zwykle wygląda to tak:

-

Użytkownik zarejestrował swoje materiały biometryczne na urządzeniu, zwykle w ustawieniach urządzenia — jest to bezpiecznie obsługiwane przez wdrożenie urządzenia/OEM.

-

Jakiś czas później aplikacja innej firmy chce, aby użytkownik uwierzytelnił się za pomocą danych biometrycznych.

-

Aplikacja przekazuje życzenia użytkownika do frameworka.

-

Framework obsługuje uwierzytelnianie. Użytkownik, w przypadku biometrii odcisków palców, dotyka odciskiem palca na czujniku, a czujnik sprawdza, czy nowy odcisk palca pasuje do wcześniej zarejestrowanego szablonu.

-

Struktura mówi aplikacji innej firmy, że tak, odcisk palca pasuje do szablonu zarejestrowanego na urządzeniu — lub nie, ten odcisk palca nie jest rozpoznawany. Ale w żadnym momencie materiał biometryczny użytkownika nie jest udostępniany aplikacji innej firmy ani nie może opuścić urządzenia.

Więc... tak, twój przypadek użycia brzmi podejrzanie.

Więcej informacji na temat zalecanego wdrożenia znajdziesz tutaj.