Wymaga ClusterControl 1.2.11 lub nowszej. Dotyczy klastrów opartych na MySQL.

Podczas cyklu życia instalacji Bazy danych często tworzone są nowe konta użytkowników. Dobrą praktyką jest od czasu do czasu sprawdzenie, czy bezpieczeństwo jest zgodne ze standardami. Oznacza to, że przynajmniej nie powinno być żadnych kont z globalnymi prawami dostępu ani kont bez hasła.

Korzystając z ClusterControl, możesz w dowolnym momencie przeprowadzić audyt bezpieczeństwa.

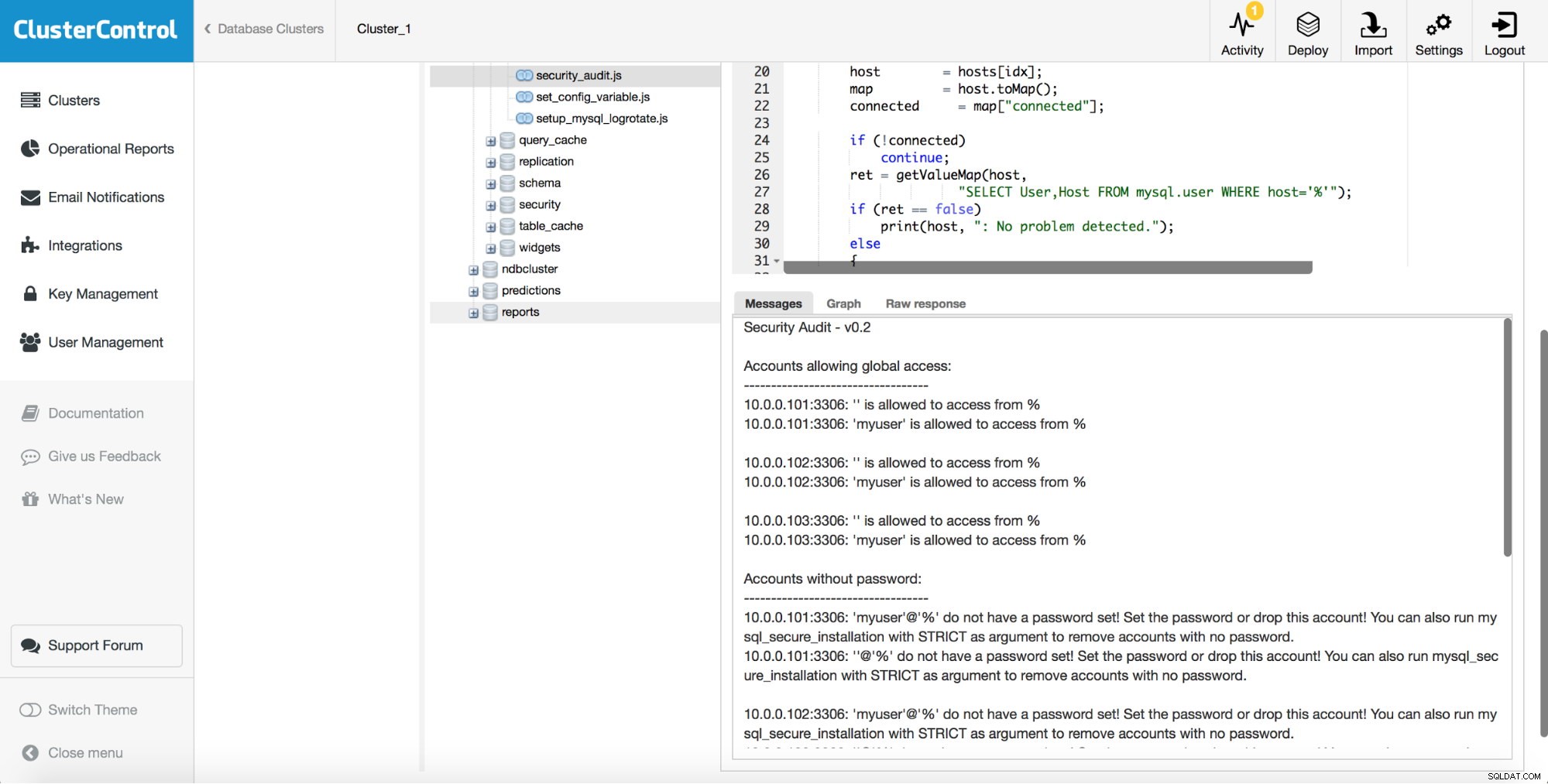

W interfejsie użytkownika przejdź do Zarządzaj > Studio programistyczne . Rozwiń foldery, aby zobaczyć s9s/mysql/programs. Kliknij security_audit.js, a następnie naciśnij Skompiluj i uruchom .

Jeśli wystąpią problemy, zobaczysz to wyraźnie w sekcji wiadomości:

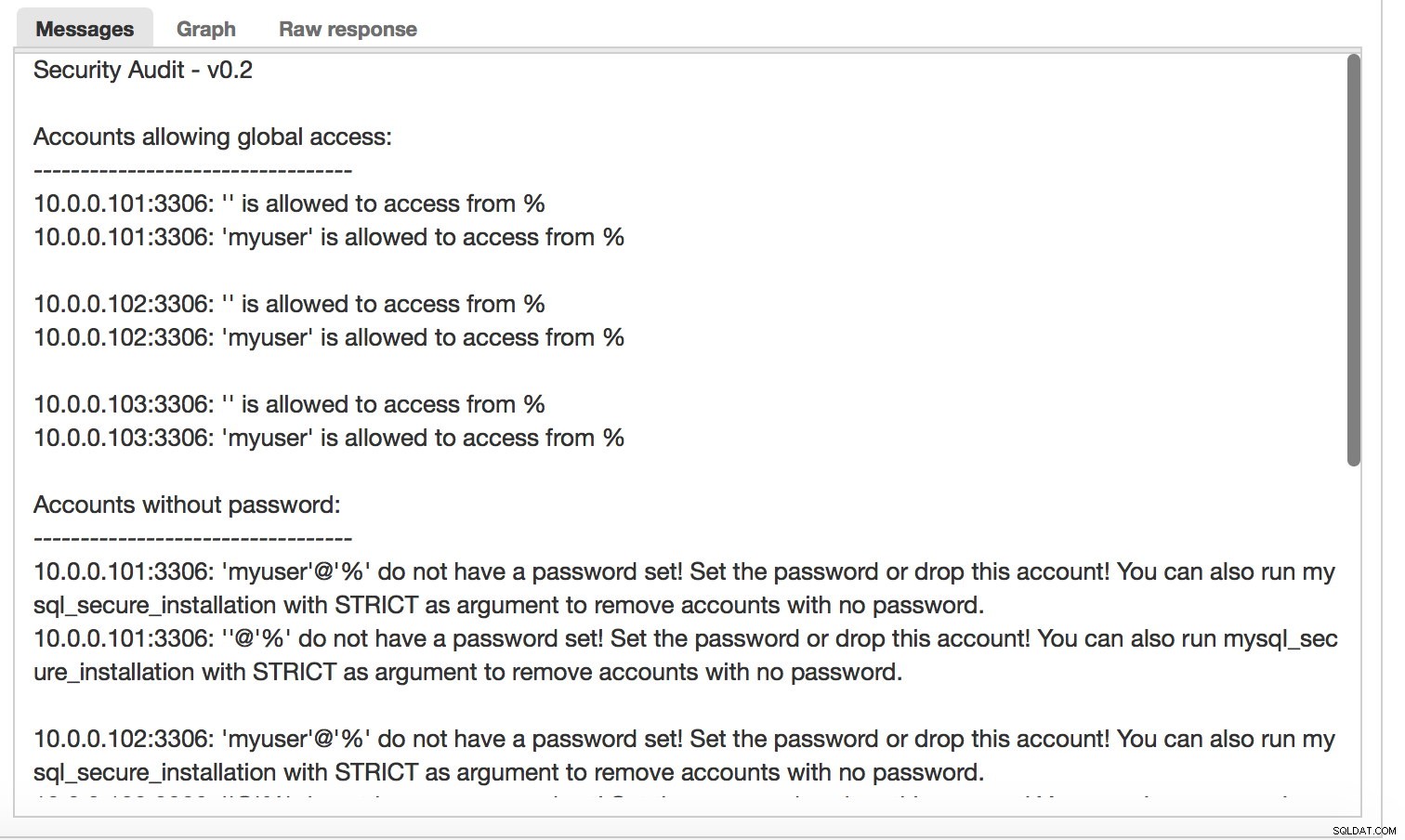

Powiększone wyjście wiadomości:

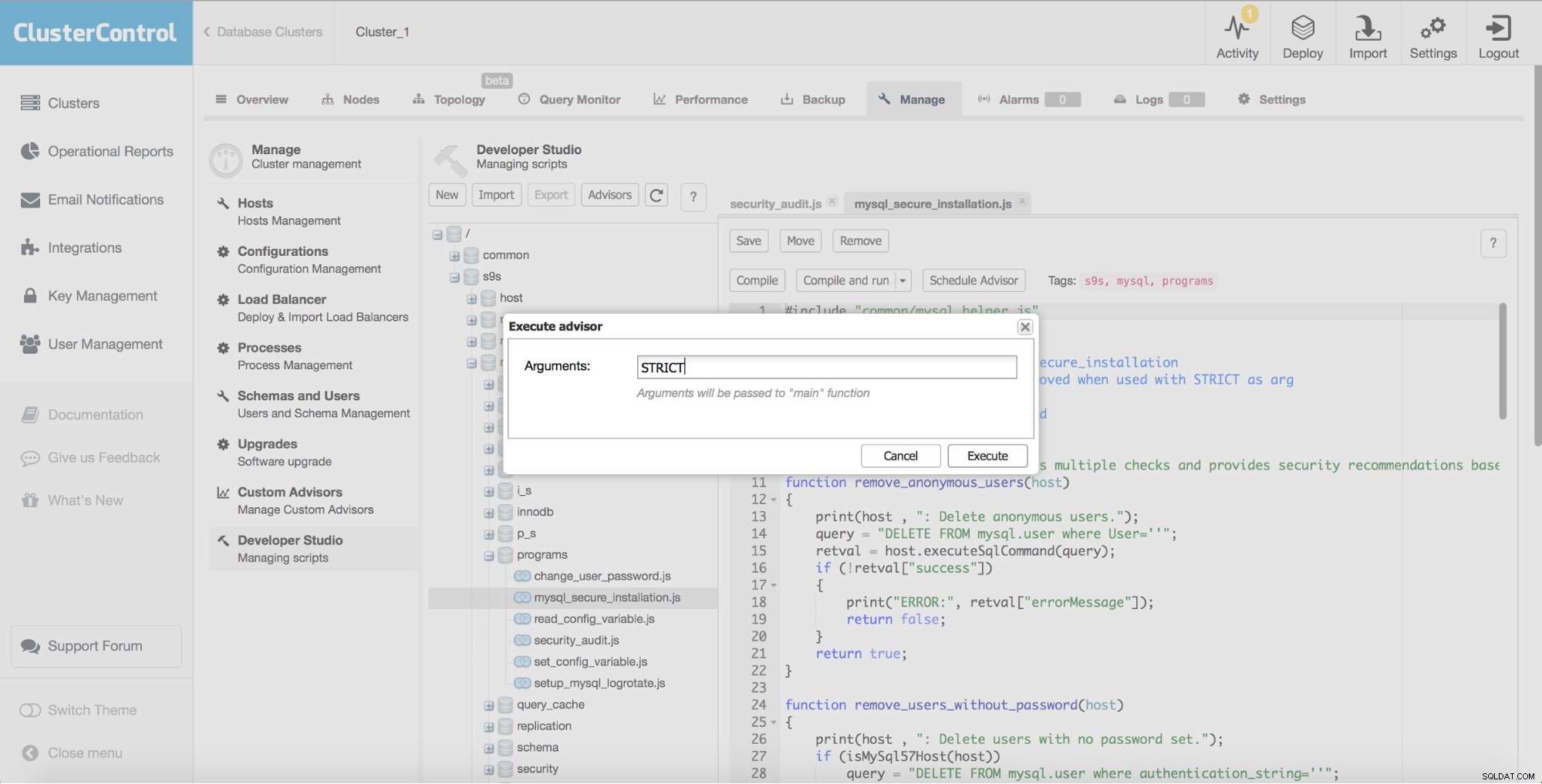

Tutaj mamy konta, które mogą łączyć się z dowolnych hostów oraz konta, które nie mają hasła. Konta te nie powinny istnieć w bezpiecznej instalacji bazy danych. To jest zasada numer jeden. Aby rozwiązać ten problem, kliknij mysql_secure_installation.js w folderze s9s/mysql/programs.

Kliknij strzałkę w dół obok Skompiluj i uruchom i naciśnij Zmień ustawienia . Zobaczysz następujące okno dialogowe i wpisz argument „STRUCT”:

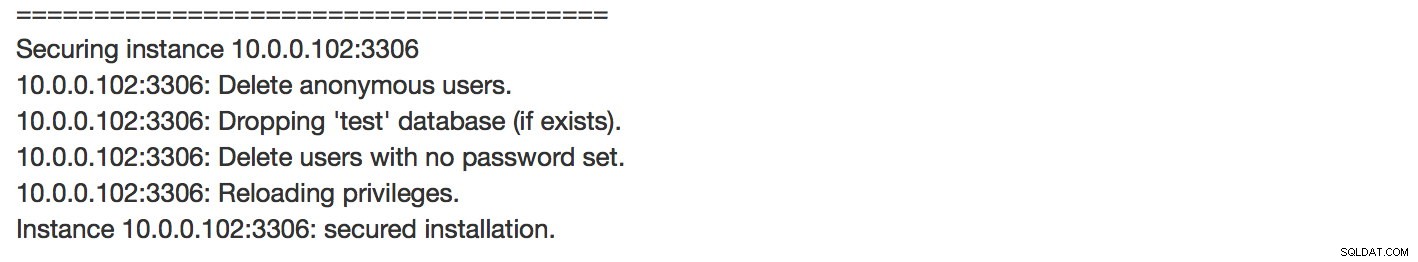

Następnie naciśnij Wykonaj . Skrypt mysql_secure_installation.js wykona następnie na każdej części instancji bazy danych MySQL w klastrze:

- Usuń anonimowych użytkowników

- Upuszczanie „testowej” bazy danych (jeśli istnieje).

- Jeśli jako argument do mysql_secure_installation.js podano STRICT, zrobi to również:

- Usuń konta bez haseł.

W polu Wiadomość zobaczysz:

Serwery bazy danych MySQL będące częścią tego klastra zostały teraz zabezpieczone i zmniejszyłeś ryzyko naruszenia bezpieczeństwa danych.

Możesz ponownie uruchomić security_audit.js, aby sprawdzić, czy działania przyniosły skutek.

Miłego klastrowania!

PS.:Aby rozpocząć korzystanie z ClusterControl, kliknij tutaj!