Jak wspomniałem w aktualizacji mojego pytania, zmiana konta usługi na Domain2 rozwiązał problem. Więc co się dzieje?

Problem – wyjaśniony

Z tego co mogę powiedzieć (również z pomocą przedstawiciela Microsoft), ponieważ konto usługi było pierwotnie Domain1 użytkownika, nie można było określić, do jakich grup lokalnych domeny należy łączący się użytkownik, gdy użytkownik uwierzytelnia się za pomocą protokołu Kerberos. Głównym tropem, że był to problem Kerberos, był fakt, że udało mi się połączyć za pomocą „Potoków nazwanych”, ponieważ używa to uwierzytelniania NTLM.

Ogólne rozwiązanie

Aby zebrać to wszystko razem, pomyślnie dodać użytkowników z Domain1 i Domain3 jako członkowie grup w Domain2 aby grupy mogły być używane jako loginy SQL Server z uwierzytelnianiem Windows, oto lista wymagań (lub przynajmniej zdecydowanie zalecanych):

- Ustalone relacje zaufania między domenami

- Należy skonfigurować co najmniej jednokierunkowe zaufanie, aby

Domain2ufaDomain1iDomain3

- Należy skonfigurować co najmniej jednokierunkowe zaufanie, aby

- Grupy w

Domain2musi mieć zakres „Domena lokalna”- Dzięki temu możesz dodawać użytkowników i grupy z

Domain1iDomain3 - Zobacz tutaj, aby uzyskać więcej informacji

- Dzięki temu możesz dodawać użytkowników i grupy z

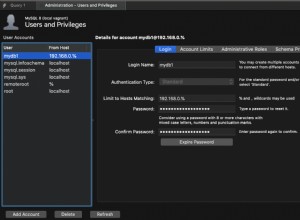

- Użyj programu SQL Server Configuration Manager, aby wyznaczyć nieadministracyjną

Domain2użytkownik jako tożsamość konta usługi- Dokumenty MSDN, dlaczego korzystanie z konta użytkownika domeny może być preferowane

- Mimo że menedżer konfiguracji powinien dodawać użytkowników do lokalnych grup SQL Server 2005 za Ciebie (np. SQLServer2005MSSQLUser$MY_MACHINE$MY_INSTANCE), natknąłem się na kilka przypadków, w których tak nie było. Więc po prostu sprawdź swoje lokalne grupy, aby upewnić się, że zostały odpowiednio zaktualizowane za pomocą Twojej

Domain2konto użytkownika. - Chociaż konfiguracja SQL Server powinna automatycznie przypisywać odpowiednie uprawnienia do ich grup lokalnych, ponownie natknąłem się na kilka przypadków, w których tak nie było. Jeśli tak się stanie, możesz odwołać się do tego artykułu MSDN wraz z wcześniej wspomnianym artykułem, aby uzyskać informacje o wymaganiach dotyczących uprawnień.

- Skonfiguruj główną nazwę usługi (SPN) dla hosta wystąpienia programu SQL Server (w tym wszelkie aliasy) i

Domain2konto usługi- Stan SPN jest wymagany do wzajemnego uwierzytelnienia między klientem a hostem serwera

- Zobacz ten artykuł w TechNet, aby uzyskać więcej informacji

- W zależności od tego, jak zamierzasz używać personifikacji, możesz włączyć

Domain2konto usługi, które ma być zaufane do delegowania- Zobacz ten artykuł w TechNet, aby uzyskać więcej informacji

- Włącz połączenia zdalne dla instancji usługi SQL

- Na koniec utwórz loginy dla wybranej

Domain2grupy i dowolnaDomain1lubDomain3członkowie powinni mieć możliwość łączenia się zdalnie!

Uwaga

Jak zawsze w przypadku każdej zdalnej aktywności sieciowej, sprawdź zapory sieciowe, aby upewnić się, że porty SQL Server nie są blokowane. Chociaż domyślnym portem jest 1433, upewnij się, że twój port jest czysty.