Z pewnością nie jesteś sam, jeśli Twoja firma lub organizacja przenosi usługi komputerowe do chmury. W końcu około 70 procent światowych firm działa w chmurze.

Ta liczba nie jest zaskakująca, biorąc pod uwagę wiele korzyści płynących z przejścia do chmury – takich jak większa elastyczność monitorowania wydajności bazy danych, automatyczne aktualizacje oprogramowania, niższe koszty itp. Nie jest to jednak pozbawione ryzyka. Poniżej przedstawiono niektóre problemy dotyczące bezpieczeństwa usług opartych na chmurze, a następnie przyjrzymy się, jak niektóre innowacyjne narzędzia do monitorowania chmury radzą sobie z tymi zagrożeniami.

Pięć problemów związanych z bezpieczeństwem monitorowania w chmurze

1. Naruszenie danych lub utrata danych

Badania pokazują, że obecnie chmura jest bardziej niż kiedykolwiek podatna na naruszenia danych, ale teoretycznie naruszenia te istniały od lat w wielu formach. Dane mogą zostać utracone w wyniku złośliwego ataku lub innego nieoczekiwanego zdarzenia. To katastrofalne dla firm, które nie mają zdefiniowanego planu naprawczego.

W przypadku naruszenia danych firma może być zmuszona do ujawnienia tych informacji zainteresowanym stronom. Firmy mogą podlegać karom grzywny i pozwom sądowym w wyniku wszelkich naruszeń lub poniesionych strat.

2. Zagrożenia wewnętrzne

Ataki wewnętrzne z Twojej organizacji są mało prawdopodobne, ale istnieje taka możliwość. Pracownicy, którzy mają autoryzowany dostęp do usług w chmurze, mogą potencjalnie nadużywać informacji, takich jak konta klientów.

Zagrożenia wewnętrzne są trudne do wykrycia. Kiedy pracownik pracuje z danymi wrażliwymi, prawie niemożliwe jest ustalenie, czy robi coś złośliwego, czy nie. Niektóre naruszenia mogą pozostać niewykryte przez lata, a ich naprawa jest kosztowna.

3. Wstrzyknięcie złośliwego oprogramowania

Złośliwy kod wstrzyknięty do usług w chmurze może być postrzegany jako część oprogramowania lub usługi działającej na serwerach w chmurze i pozostać niewykryty. Wystarczy jeden złośliwy plik, udostępniony za pośrednictwem usługi działającej w martwym punkcie działu IT, aby wyłączyć sieć.

Prawdopodobnie najwłaściwszą strategią wyprzedzenia zagrożenia ze strony złośliwego oprogramowania w chmurze jest posiadanie skutecznych rozwiązań punktów końcowych, tj. korzystanie z zaufanych rozwiązań innych firm, które będą monitorować laptopy i komputery stacjonarne, tablety i telefony.

4. Brak należytej staranności

Chociaż większość problemów związanych z bezpieczeństwem ma charakter techniczny, luki w zabezpieczeniach występują również dlatego, że firma nie ma jasnego planu dla swoich usług w chmurze, w tym celów, zasobów i zasad.

Silna ochrona to jedyny sposób na obronę przed infekcją. A to staje się coraz bardziej potrzebne.

5. Wymagania branżowe

Niektóre firmy mogą mieć ograniczenia w monitorowaniu wydajności baz danych ze względu na wymagania branżowe i ograniczenia dotyczące obsługi danych.

Każda branża ma swój własny zestaw przepisów. Firmy finansowe muszą przestrzegać zgodności, aby zapewnić bezpieczeństwo danych klientów. Placówki medyczne mają surowe przepisy dotyczące chmury i mogą ponieść poważne konsekwencje w przypadku naruszenia.

Innowacyjne i bezpieczne monitorowanie chmury

Wysokiej jakości narzędzia do monitorowania wydajności baz danych w chmurze, takie jak Spotlight Cloud, rozwiązują te problemy – i nie tylko – dzięki rozwiązaniom, które chronią Twoje dane.

Uwierzytelnianie użytkownika

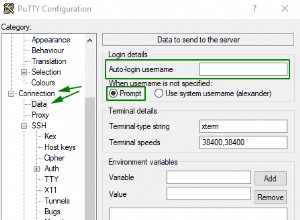

Użytkownicy tworzą unikalne konto Quest. To konto może służyć do uwierzytelniania we wszystkich komponentach Spotlight Cloud, a także do uzyskiwania dostępu do innych usług lub produktów Quest na Quest.com. Wszystkie dane przesyłane do iz przeglądarki są szyfrowane za pomocą protokołu SSL.

„Serwer diagnostyczny” Spotlight Cloud to lokalny komponent odpowiedzialny za zbieranie i przesyłanie danych dotyczących wydajności. Serwer diagnostyczny jest skonfigurowany z kontem Spotlight Cloud, a cała transmisja do Spotlight Cloud jest uwierzytelniana na podstawie tych poświadczeń.

Przechowywanie danych

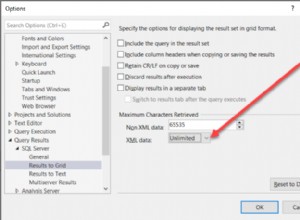

Dane przechowywane w SpotlightCloud.io są szyfrowane podczas przesyłania, przetwarzane i szyfrowane w stanie spoczynku, dzięki czemu żadne z nich nie są czytelne w przypadku narażenia centrum danych.

Jakie dane są wysyłane?

Aby zapewnić przejrzystość, Spotlight Cloud publikuje listę przesyłanych danych. Zgodnie z najlepszymi praktykami przesyłane są tylko dane, które są specyficzne dla zadania monitorowania wydajności bazy danych, diagnostycznego środowiska użytkownika lub odpowiednich szczegółów konta.

Uwierzytelnianie użytkownika aplikacji mobilnej

Użytkownicy aplikacji Spotlight Cloud Mobile używają tego samego mechanizmu uwierzytelniania, aby zapewnić absolutną spójność uwierzytelniania i dostępu użytkownika.

Inne uwagi

Spotlight Cloud przesyła do swojego centrum danych tylko dane monitorowania związane z wydajnością, a tylko uwierzytelnieni członkowie organizacji mogą wyświetlać przesłane dane. Zgodnie z ogólną najlepszą praktyką, nie odłączaj przeglądarki i urządzeń mobilnych od jakiejkolwiek sieci publicznej. Zawsze korzystaj z VPN, jeśli łączysz się przez sieć publiczną.

Ważną kwestią do zapamiętania jest również to, że musisz monitorować swoje rzeczywiste aplikacje, a nie tylko serwery. Podczas gdy dostawca usług w chmurze będzie monitorować infrastrukturę i utrzymywać serwery w trybie online, nadal musisz monitorować wydajność aplikacji.

Poważnie traktujemy ochronę danych!

Spotlight Cloud jest wdrażany w centrach danych Microsoft Azure z jednymi z najbardziej zaawansowanych wbudowanych zabezpieczeń. Quest jako firma przyjęła RODO. Posiadamy systemy, zasady i plany reagowania w celu zabezpieczenia wszystkich danych naszych klientów. Zbierane są tylko niezbędne dane. Tylko osoby o krytycznej potrzebie mają dostęp do danych specyficznych dla wykonywanej pracy.

Ogranicz ryzyko związane z bezpieczeństwem Twojej firmy, ulepszając obecne systemy i aktualizując procesy. Już teraz zacznij zabezpieczać swoje bazy danych na przyszłość.