MySQL jest znany z tego, że jest łatwy w użyciu i bardzo bezpieczny. Dlatego jest to wybór numer jeden dla wielu organizacji, w tym największych marek, takich jak Facebook, Google, Uber i YouTube. Ponieważ jest open-source, można go używać i modyfikować nawet w celach komercyjnych. Ale chociaż może to być bardzo bezpieczne, funkcje bezpieczeństwa nie zawsze są właściwie wykorzystywane.

Cyberprzestępcy są dobrzy w znajdowaniu sposobów na wykorzystywanie mas. Ataki ransomware przeniknęły wszystko, od miast, szkół i szpitali po duże i małe firmy. Ofiary są nakłaniane do wpuszczania szkodliwych programów do swoich systemów, w których te programy blokują pliki do czasu otrzymania okupu. Organizacje wszelkiego rodzaju, które używają MySQL i innych systemów zarządzania bazami danych, są narażone na ataki.

Celowanie w instytucje obywatelskie oprócz przedsiębiorstw to sprytne posunięcie dla cyberprzestępców, ponieważ bez nich nasze społeczeństwo rozpadnie się. Wiedząc o tym, hakerzy wykorzystują luki w MySQL, aby zarabiać pieniądze na celach, które nie mają możliwości odmowy okupu.

Ransomware to dochodowa branża dla cyberprzestępców, zwłaszcza że nadal polegamy na technologii przechowywania wszelkiego rodzaju danych we wszystkich sektorach. W zeszłym roku niektóre z najbardziej szkodliwych ataków ransomware skutecznie wykorzystywały cele za biliony dolarów. Ochrona bazy danych przed niepożądanym dostępem jest ważniejsza niż kiedykolwiek.

Ataki ransomware

W 2020 r. średnia kwota okupu żądana w atakach ransomware osiągnęła 170 000 USD na incydent w III kwartale. Chociaż przestępcy zwykle dotrzymują słowa i przywracają dane po zapłaceniu okupu, nadal nie można stwierdzić, czy Twoje dane są całkowicie bezpieczne po ataku.

Takie ataki stały się bardziej oczekiwane, odkąd Covid zmienił nasz cyfrowy krajobraz. Zdalni pracownicy i firmy zostały zmuszone do polegania na narzędziach projektowych opartych na chmurze i innych typach internetowych baz danych, aby współpracować z innymi członkami zespołu, klientami i kontrahentami. I chociaż tego rodzaju narzędzia pozwalają menedżerom na ustawianie uprawnień zespołu do kontroli, takie środki nie wystarczą.

Jeszcze bardziej komplikując sprawę, coraz więcej osób na wszystkich poziomach wiedzy cyfrowej korzysta z narzędzi do współpracy online, a większość z nich nadal nie ma świadomości bezpieczeństwa. Przy tak dużej ilości informacji przesyłanych różnymi kanałami, nawet najbardziej biegłym użytkownikom może być trudno określić, czy dane pochodzą z legalnego źródła.

Dlatego cyberprzestępcy wykorzystują strach i dezinformację towarzyszącą pandemii. Krążą złośliwe linki osadzone w takich rzeczach, jak fałszywe e-maile CDC. Wykorzystują obawy związane z pandemią, przedstawiając się w nieprawdziwy sposób za pomocą bardzo przekonujących układów i logo, aby nakłonić odbiorców do wpuszczenia oszustów bezpośrednio do ich komputerów.

W 2021 r. grupy hakerów stają się jeszcze bardziej wyrafinowane i nieuchwytne w swoich taktykach. Kryptowaluta to popularny format okupu. Możliwości śledzenia kryptowalut są dość nowe i znacznie trudniej jest złapać cyberprzestępców. Dane prywatne stają się coraz cenniejszym towarem.

PLEASE_READ_ME

Jeden z najbardziej nieuchwytnych i niebezpiecznych ataków ostatniego roku, obecnie znany jako PLEASE_READ_ME, zmienił nasz sposób myślenia o skali i możliwościach technologii ransomware. Większość ataków ransomware jest wymierzona w konkretne podmioty, które mają wiele do stracenia. Ten rodzaj ataków ukierunkowanych jest zwykle dobrze zaplanowany i bezproblemowo przeprowadzany, zmuszając ofiary do płacenia najwyższych pieniędzy, aby zapobiec wylicytowaniu prywatnych danych.

Natomiast atak PLEASE_READ_ME był bardziej oportunistycznym exploitem. Koncentrował się na atakowaniu serwerów MySQL ze słabymi danymi uwierzytelniającymi. Chociaż zarobili mniej pieniędzy na ofiarę, wiele maszyn i baz danych MySQL zostało zhakowanych za pomocą automatycznych skryptów. Ataki nawet nie wykorzystywały złośliwego oprogramowania (tylko skrypt).

Do końca 2020 r. w wyniku tych ataków skradziono łącznie 250 000 baz danych i sprzedano je w ciemnej sieci. Ofiary zostały poproszone o zapłacenie 08 BTC (waluta Bitcoin) w celu przywrócenia ich baz danych, co daje prawie 4350 USD przy obecnym kursie wymiany Bitcoin.

Ten bezprecedensowy atak sprawił, że użytkownicy MySQL są na krawędzi. Dowiedzieliśmy się, że nikt nie jest bezpieczny i musimy zapewnić bezpieczeństwo danych uwierzytelniających.

Ochrona baz danych MySQL

W świetle oszałamiającego sukcesu PLEASE_READ_ME i innych ataków ransomware opartych na słabych danych uwierzytelniających, ataki SQL są jedną z najczęstszych form cyberataków. Nadszedł czas, aby upewnić się, że Twoje bazy danych są chronione przed wyłudzeniami.

Oto kilka kroków, które możesz podjąć, aby wzmocnić bezpieczeństwo swoich danych uwierzytelniających i baz danych:

Wdróż menedżera haseł

Wiele narzędzi do zarządzania bezpieczeństwem może pomóc w automatycznym monitorowaniu bazy danych i protokołów bezpieczeństwa. Oczywiście każdy użytkownik musi stworzyć unikalne hasło, ale to nie wystarczy. Korzystaj z systemu zarządzania hasłami, który będzie wymagał regularnej zmiany każdego hasła.

Na przykład zaimplementuj wymagania dotyczące hasła, takie jak liczba cyfr, obecność znaków specjalnych itp. Następnie wymagaj aktualizacji tego hasła co 60 dni do nowego hasła, które nie było używane w przeszłości. Może to pomóc w utrzymaniu odpowiedzialności użytkowników bazy danych i skomplikować zadania nawet doświadczonym cyberprzestępcom.

Stosuj zasadę najmniejszych uprawnień

Zasada najmniejszych uprawnień oznacza, że należy dawać użytkownikom dostęp tylko do tych plików, których potrzebują do wykonania wymaganych od nich zadań. Innymi słowy, nie każdy pracownik potrzebuje pełnego dostępu do każdej bazy danych, którą zarządzasz. Użyj administracji serwera SQL, aby kontrolować, kto ma dostęp do czego.

Wiele narzędzi zarządza administracją bazami danych. Nie musisz podejmować żmudnych wysiłków, aby samodzielnie śledzić nazwy użytkowników, hasła, uprawnienia i przypisania. Blokując niektóre części bazy danych, nie tylko sprawiasz, że atak jest mniej szkodliwy, ale także ułatwiasz śledzenie i wskazywanie luki w zabezpieczeniach, jeśli doszło do naruszenia.

Włącz modele zabezpieczeń o zerowym zaufaniu

Model z zerowym zaufaniem zakłada, że nie można ufać żadnej tożsamości. Dlatego wszyscy użytkownicy wymagają uwierzytelnienia przed uzyskaniem dostępu do danych i innych zasobów. Oprócz tego, że nie ufamy ludzkim użytkownikom, ważne jest, aby maszyny spełniały te same standardy zerowego zaufania.

Technologia automatyzacji to fantastyczna inwestycja dla wszelkiego rodzaju firm w celu zwiększenia wydajności, ale zaufanie do tożsamości maszyn może stwarzać poważne problemy. Korzystanie z programu do monitorowania w czasie rzeczywistym i śledzenie tożsamości użytkowników oraz związanych z nimi dostępu i uprawnień są niezbędne do utrzymania skutecznej polityki zerowego zaufania.

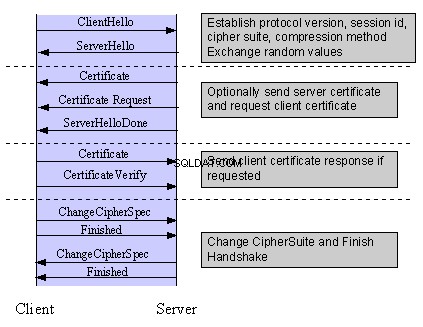

Szyfrowanie SSL i TLS

Certyfikaty Secure Sockets Layer (SSL) to dobry początek, jeśli chodzi o szyfrowanie danych firmowych. Rozsądnie jest określić ustawienia SSL dla każdego użytkownika.

Twoja baza danych powinna być zaszyfrowana, ale ważne jest również, aby zaszyfrować sieć i zagwarantować, że wszelkie osoby trzecie z dostępem również korzystają z protokołów szyfrowania. Pamiętaj, że jesteś tak bezpieczny, jak Twoje najsłabsze ogniwo.

Sprawdź dokładnie, czy masz włączony protokół SSL lub jego następcę, Transport Layer Security (TLS). Zapytaj również swoich zewnętrznych dostawców o protokoły szyfrowania, które mają.

Usuń anonimowych użytkowników

Podejmując powyższe kroki w celu zwiększenia bezpieczeństwa uwierzytelniania, należy również usunąć wszystkich anonimowych użytkowników lub użytkowników bez haseł. Dzięki temu hakerzy nie będą mieli otwartych drzwi. Cyberprzestępca może bardzo łatwo zalogować się na serwery MySQL, jeśli nie potrzebujesz hasła.

Cyberprzestępcy, którzy przeprowadzają ataki SQL, doskonale zdają sobie sprawę ze wszystkich luk w sprzęcie i oprogramowaniu, a zwłaszcza problemów z bezpieczeństwem w chmurze. W ten sposób zarabiają na życie. Anonimowe konto może z łatwością umożliwić bezpośredni dostęp do poufnych plików i innych danych.

Włącz rejestrowanie kontroli

Na koniec upewnij się, że masz włączone rejestrowanie audytu. Rejestrowanie kontrolne śledzi czas, datę i lokalizację logowań, a także określoną aktywność użytkownika. Możesz sklasyfikować swoje dane SQL, aby wiedzieć, jakie są poufne informacje.

Ten rodzaj zarządzania danymi staje się krytyczny w przypadku naruszenia bezpieczeństwa danych lub wszelkiego rodzaju cyberataku. Następnie możesz zobaczyć, kiedy i w jaki sposób atakujący uzyskał dostęp do Twojego serwera i jakie dane zostały naruszone. Dobrym pomysłem jest również ciągłe monitorowanie tego dziennika.

Chociaż automatyzacja jest kluczem do wydajności tego procesu, dobrze jest również, aby osoba kontrolowała logi i oprogramowanie, aby upewnić się, że nic nie prześlizgnie się przez szczeliny.

Chroń się dzisiaj

Cyfryzacja gospodarki stworzyła wylęgarnię dla cyberprzestępców, którzy mogą znaleźć nowe i bardziej szkodliwe sposoby wykorzystywania ludzi i przedsiębiorstw. W 2020 r. koszt cyber okupów wzrósł o 336%, a liczba ta rośnie każdego dnia. Ciągłe innowacje technologiczne nieuchronnie doprowadzą również do innowacji w zakresie eksploatacji i kradzieży danych.

Zawsze znajdą się przestępcy, na których należy uważać, bez względu na wielkość firmy lub ilość posiadanych danych lub pieniędzy. Zautomatyzowane ataki ransomware i inne cyberataki działają najlepiej, gdy rzucana jest szeroka sieć. Oznacza to, że dla oszustów nie zawsze chodzi o osiągnięcie największego napadu. Jak dowiedzieliśmy się z trendów ransomware z ostatnich lat, seria podstępnych ataków, które po cichu zamykają małe firmy lub organizacje obywatelskie, z czasem kumuluje się. Nawet gdy pandemia stanie się złym wspomnieniem, oszuści znajdą inne sposoby na oszukanie podatnych na ataki i pobranie złośliwych plików.

W życiu codziennym podejmujemy pewne środki ostrożności, aby uchronić się przed przestępczością. Nasza aktywność w internecie nie powinna się różnić. Trendy wskazują, że możemy spodziewać się dalszego wzrostu liczby prób i udanych ataków ransomware w przyszłości. Zachowanie czujności podczas monitorowania protokołów bezpieczeństwa i stosowanie tych wskazówek w praktyce znacznie zmniejszy szanse padnięcia ofiarą szkodliwych ataków.

Oprócz wdrożenia tych wytycznych dostępnych jest wiele narzędzi ułatwiających zarządzanie bazą danych MySQL. Wykorzystaj automatyzację na swoją korzyść, aby zachować bezpieczeństwo i zachować równowagę między bezpieczeństwem a użytecznością.