Kilka sugestii dotyczących tego, co możesz zmienić, aby to działało.

1. Prześlij formularz

Jak wygląda Twój tag formularza? Nie zapomnij dołączyć enctype parametr jak poniżej:

<form type="post" action="" enctype="multipart/form-data">

...

</form>

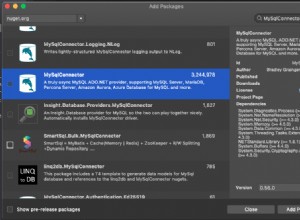

2. Sanityzacja

$company = mysql_real_escape_string($_POST['company']);

$location = mysql_real_escape_string($_POST['location']);

$pic = mysql_real_escape_string($_FILES['userfile']['name']);

Powyższe wiersze są pierwszym krokiem w zapobieganiu atakom typu SQL injection.

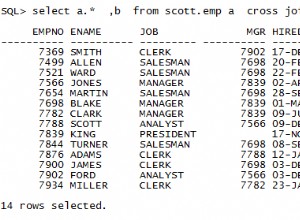

3. Zapytanie SQL

$userfile nie istnieje, ponieważ przypisałeś nazwę pliku do $pic zamiast tego Twoje zapytanie powinno wyglądać tak:

$query = "INSERT INTO user_DB

VALUES ('','$company', '$location', '$pic')";

4. Wyjście HTML

Teraz link do pliku w tabeli wyjściowej:

echo "<td>";

echo "<a href=" . $target_path . basename($row['userfile']) . ">

{$row['userfile']}</a>";

echo "</td>";