W tym blogu opisano, jak uzyskać połączenie ODBC z wystąpieniem Salesforce, które zostało zintegrowane z usługą Azure AD.

Sterownik Salesforce ODBC został przetestowany w środowisku Salesforce / Azure, które zostało skonfigurowane zgodnie z tym samouczkiem firmy Microsoft:

- https://docs.microsoft.com/en-us/azure/active-directory/saas-apps/salesforce-tutorial

Uwagi dotyczące konfiguracji usługi Azure AD

- Konfigurowanie usługi Azure AD z Salesforce obejmuje utworzenie użytkownika Salesforce odpowiadającego użytkownikowi usługi Azure AD. Chociaż nie tworzysz tego użytkownika ręcznie, musisz upewnić się, że nie osiągnąłeś już limitu użytkowników Salesforce. Na przykład, jeśli Twój limit użytkowników Salesforce wynosi 10, a masz już 10 użytkowników, integracja Azure AD Salesforce nie zostanie poprawnie skonfigurowana, ponieważ usługa Azure AD nie będzie mogła utworzyć użytkownika Salesforce.

- Podczas konfigurowania usługi Azure AD z Salesforce zalecamy tymczasowe odznaczenie formularza logowania w zapleczu Salesforce w obszarze Ustawienia administracyjne> Zarządzanie domeną> Moja domena> Konfiguracja uwierzytelniania> Edytuj. Dzięki temu będzie jasne, czy wystąpił problem z konfiguracją logowania jednokrotnego platformy Azure, gdy korzystasz z funkcji Testuj jednokrotne logowanie z usługą Salesforce w usłudze Azure AD.

Korzystanie ze sterownika Easysoft Salesforce ODBC z logowaniem jednokrotnym Azure AD

Po skonfigurowaniu logowania jednokrotnego Salesforce na platformie Azure musisz utworzyć aplikację, która ma user_impersonation w aplikacji Salesforce:

- W portalu Azure zarejestruj nową aplikację w Rejestracji aplikacji. Wybierz Konta tylko w tym katalogu organizacyjnym. Wybierz Zarejestruj się.

- Skopiuj identyfikator aplikacji (klienta), będzie on potrzebny do utworzenia źródła danych Salesforce ODBC.

- Wybierz Certyfikaty> tajne. Wybierz Nowy klucz tajny klienta. Wybierz datę ważności, a następnie wybierz Dodaj.

- Skopiuj wartość klucza klienta, będzie ona potrzebna do utworzenia źródła danych Salesforce ODBC.

- Wybierz uprawnienia API. Wybierz Dodaj uprawnienie, a następnie wybierz interfejsy API używane przez moją organizację> Salesforce> user_impersonation. Wybierz Dodaj uprawnienia.

- Na platformie Azure> Strona główna> Aplikacje dla przedsiębiorstw wybierz nową aplikację. W sekcji Użytkownicy i grupy dodaj użytkownika platformy Azure, do którego chcesz uzyskać dostęp do Salesforce.

Zainstaluj i uzyskaj licencję na sterownik Salesforce ODBC.

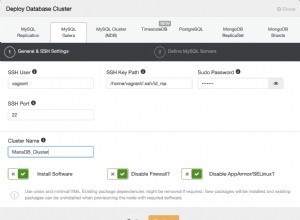

Wypełnij okno dialogowe konfiguracji źródła danych ODBC Salesforce w następujący sposób:

| Pole | Wartość |

|---|---|

| Użyj OAuth | SSO Azure |

| Klucz klienta | Identyfikator aplikacji (klienta). Znajduje się w portalu Azure w obszarze Strona główna> Rejestracje aplikacji> nazwa_aplikacji , gdzie nazwa_aplikacji to aplikacja platformy Azure, którą utworzyłeś z uprawnieniami Salesforce user_impersonation (zobacz uwagi we wcześniejszej części tego bloga). |

| Sekret klienta | Tajny klucz klienta identyfikatora aplikacji (klienta). Jeśli podczas tworzenia aplikacji nie utworzono kopii klucza tajnego klienta, wygeneruj kolejny w Azure> Strona główna> Rejestracje aplikacji> nazwa_aplikacji> Certyfikaty i tajemnice. |

| Zasób SSO | Adres URL Moja domena Salesforce. Na przykład: https://salesforce_nazwa_domeny gdzie salesforce_nazwa_domeny to wartość wyświetlana w Azure> Strona główna> Aplikacje korporacyjne> Salesforce> Jednokrotne logowanie> Podstawowa konfiguracja SAML> Identyfikator (identyfikator jednostki). |

| Dzierżawa jednokrotnego logowania | Identyfikator dzierżawy usługi Azure AD. Znajduje się w Azure> Strona główna> Azure Active Directory> Przegląd. |

| URL tokena logowania jednokrotnego | Punkt końcowy tokena Salesforce OAuth 2.0. Znajduje się w zapleczu Salesforce w obszarze Konfiguracja> Kontrole zabezpieczeń> Ustawienia logowania jednokrotnego> Ustawienia logowania jednokrotnego SAML> Logowanie jednokrotne w usłudze Azure AD> Punkt końcowy tokenu OAuth 2.0. (Kliknij łącze Azure AD SSO, a nie pobliski przycisk Edytuj). |

Po wypełnieniu pól wybierz Uwierzytelnij i uzyskaj token.