„Nowe zadanie ochrony wielu tabel…” kreator w IRI Workbench opisany w tym artykule to jeden ze sposobów, w jaki użytkownicy produktu IRI FieldShield (lub platformy IRI Voracity) mogą automatycznie maskować informacje umożliwiające identyfikację osoby (PII) w kolumnach bazy danych, które są częścią relacji klucza obcego, a tym samym zachować integralność referencyjną między stołami. Gwarantuje to, że rekordy pozostaną połączone nawet po ich deidentyfikacji.

Pamiętaj, że od 2018 r. w naszym artykule na temat klasyfikacji, wykrywania i maskowania wielu tabel baz danych publikujemy nowszą i bardziej niezawodną metodę osiągnięcia tego samego wyniku, i jest pokazany w filmach YouTube 1, 2, 3, 5 i 7 tutaj.

Jednak w tym oryginalnym i wciąż popularnym kreatorze użytkownicy zachowują integralność referencyjną, definiując reguły maskowania na poziomie pól, które są automatycznie i konsekwentnie stosowane do kolumn o podobnych nazwach. Każda z około 14 kategorii funkcji maskowania danych dostępnych dla użytkowników FieldShield — w tym szyfrowanie, pseudonimizacja i redakcja — może być stosowana na podstawie takich reguł.

Ten kreator jest najbardziej odpowiedni dla użytkowników maskujących i mapujących wiele tabel w schemacie, z których nie wszystkie zawierają informacje umożliwiające identyfikację użytkownika. Na przykład, IRI poleciłaby tego kreatora, jeśli masz 50 tabel i musisz przenieść je wszystkie do niższego środowiska, ale masz tylko 20 tabel zawierających dane osobowe do spójnego maskowania (pozostałe 30 nie ma danych osobowych).

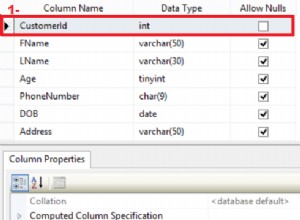

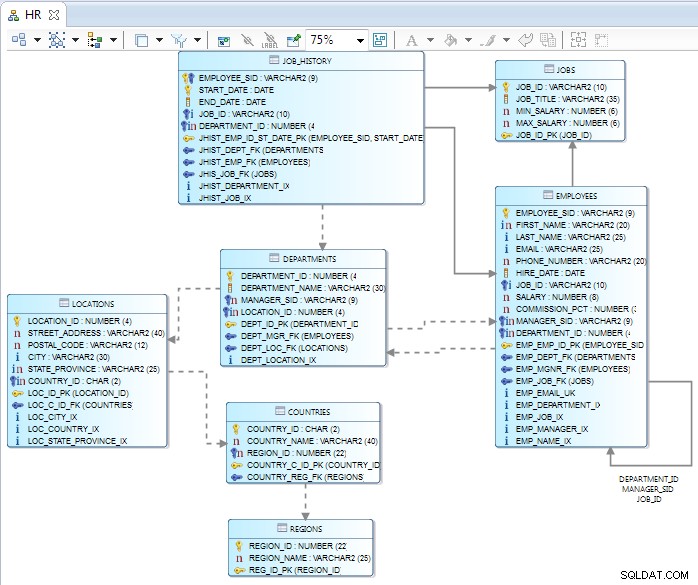

W tym przykładzie wykorzystano tylko trzy tabele Oracle — Departments, Employees i Job_History — aby pokazać, jak działa ten kreator. Kiedy tabele były pierwotnie projektowane, numer ubezpieczenia społecznego pracownika był używany jako identyfikator. Stwarza to zagrożenie bezpieczeństwa podczas uruchamiania jakichkolwiek raportów wyświetlających pole ID.

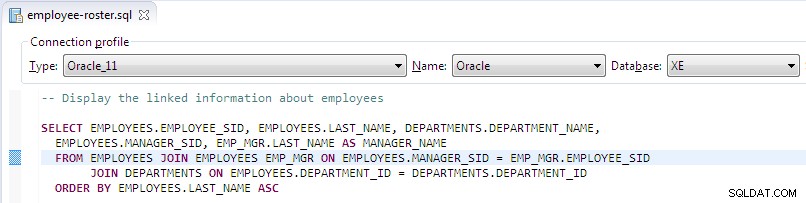

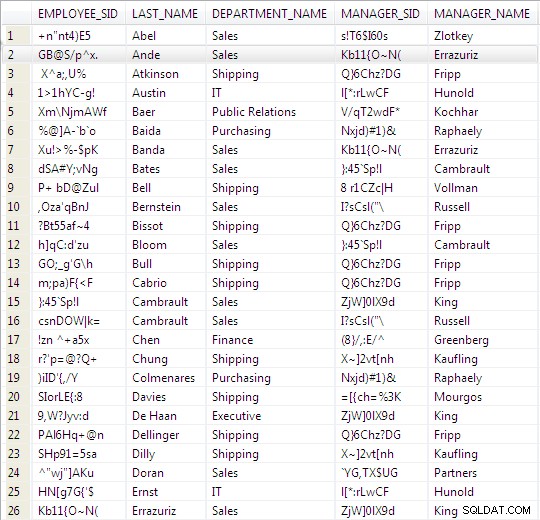

Powyższy diagram E-R dla tych tabel oraz zapytanie SQL i jego wyniki poniżej są wyświetlane w różnych GUI IRI Workbench dla widoków FieldShield. Zobacz ten artykuł dotyczący:Tworzenie ERD w IRI Workbench. Kwerenda połączyła informacje o pracownikach, kierownikach i działach, ale ujawnia wartości numeru ubezpieczenia społecznego (SSN) w kolumnach Identyfikator pracownika i Identyfikator SID menedżera. Zobacz ten artykuł na temat kodowania i uruchamiania zadań SQL w IRI Workbench.

Korzystanie z Zadania ochrony wielu tabel Field kreatora, pola te można zaszyfrować (lub w inny sposób odidentyfikować), tak aby prawdziwe numery SSN były zamaskowane w tabelach i kolejnych zapytaniach. Integralność referencyjna jest zachowywana, ponieważ to samo szyfrowanie jest stosowane do wszystkich tabel przy użyciu jednej reguły.

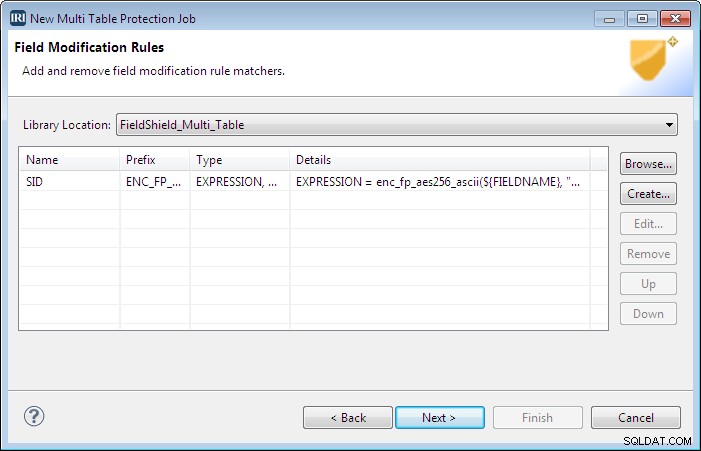

Na stronie konfiguracji kreatora jako moduł ładujący wybrany jest ODBC. Trzy wyżej wymienione tabele są wybierane na stronie Wyodrębnianie danych. Następna strona to strona Reguły modyfikacji pól. Na tej stronie można zaprojektować reguły, które mają być stosowane do wszystkich wybranych wyodrębnionych tabel.

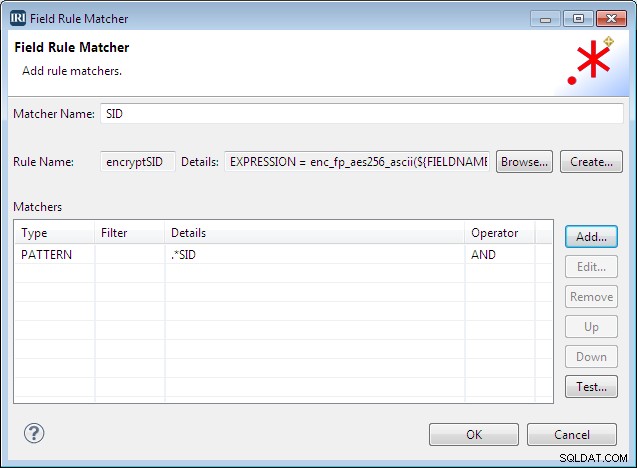

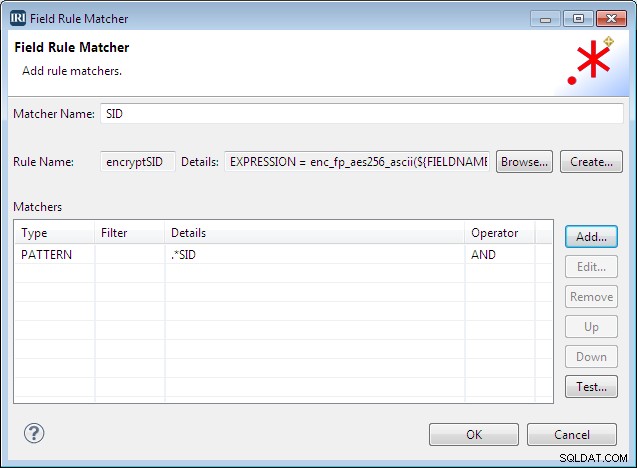

Kliknięcie Utwórz otworzy stronę Field Rule Matcher. Tutaj wprowadzane są szczegóły osoby dopasowującej. Zacznij od wpisania nazwy dopasowującej.

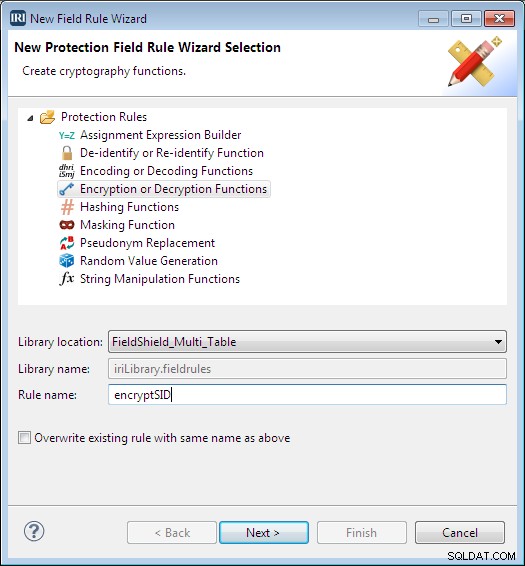

Po kliknięciu Utwórz obok Nazwa reguły , zostanie wyświetlona strona Kreatora wyboru nowej reguły pola ochrony. Wybierz Funkcje szyfrowania lub odszyfrowywania . Ten wybór zapewnia, że ten sam algorytm ochrony ma zastosowanie do wszystkich danych, zapewniając integralność referencyjną.

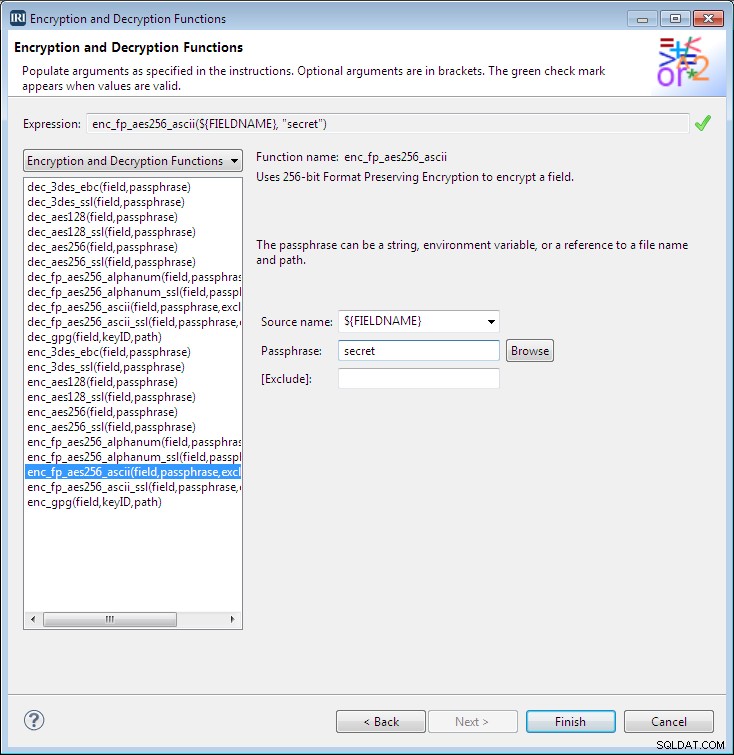

Na następnej stronie wybiera się typ szyfrowania. W takim przypadku enc_fp_aes256_ascii Jest używane. Ten algorytm szyfrowania zachowujący format używa zestawu znaków ASCII do zastąpienia rzeczywistych danych. Jest używany w tej demonstracji, aby szyfrowanie było zauważalne w danych wyjściowych. Bardziej realistycznym wyborem byłby zwykle alfanum wersja, która zachowałaby również rzeczywisty wygląd numerów SSN (w tym przypadku 9 cyfr).

Chociaż ten przykład używa osadzonego hasła, plik hasła może być również użyty jako klucz szyfrowania, podobnie jak zmienna środowiskowa.

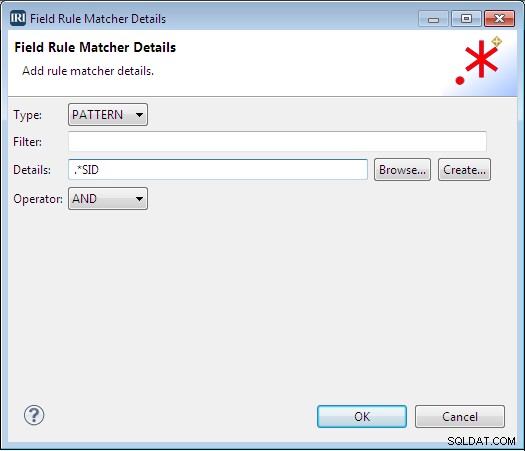

Kliknięcie Zakończ wprowadzi tę regułę do programu dopasowującego. Następnie należy utworzyć sam dopasowujący. Kliknij Dodaj w Dopasowanych Sekcja. Spowoduje to otwarcie strony Szczegóły dopasowania reguł pola. Tutaj można użyć wzorca lub klasy danych. Więcej informacji na temat drugiej opcji znajdziesz w artykule Stosowanie reguł pól przy użyciu klasyfikacji.

W tym przykładzie Wzór jest zaznaczone, a w szczegółach jest wpisany .*SID. To wyrażenie regularne będzie pasować do wszystkich nazw kolumn kończących się na SID.

Dopasowanie kończy się szczegółami wyświetlonymi poniżej. Test przycisk może służyć do testowania elementów dopasowujących, aby upewnić się, że pasują do wszystkich zamierzonych kolumn. Można wprowadzić wiele szczegółów dopasowywania i wykorzystać logikę AND/LUB do tworzenia drobnoziarnistych elementów dopasowujących. Na przykład istnieje dodatkowa kolumna o nazwie VP_SSN . Ten sam element dopasowujący powyżej może być użyty z innym elementem dopasowującym o wzorcu .*SSN i operator ORAZ pasować do tej dodatkowej kolumny, ale z tą samą regułą.

Kliknięcie OK tutaj powraca do strony Reguły, gdzie wyświetlane są wszystkie dopasowania reguł. Do różnych pól można używać różnych elementów dopasowujących, więc wystarczy jedno przejście transformacji, nawet jeśli reguły miały maskować różne kolumny na różne sposoby.

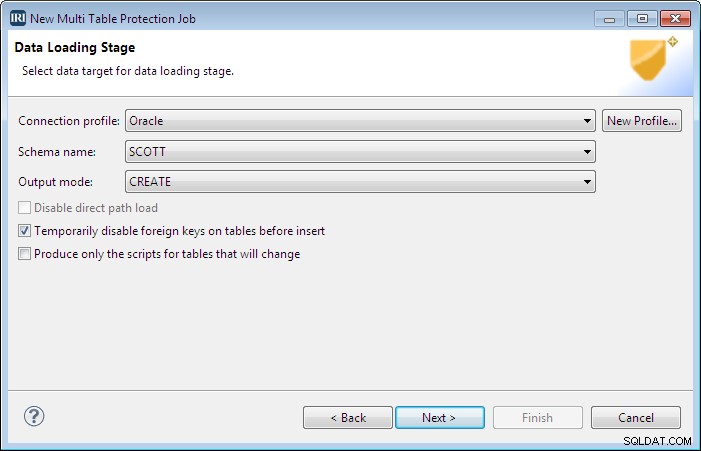

Kliknięcie Dalej wyświetli stronę Etap ładowania danych. Tutaj wybiera się tabelę wyjściową i opcje. W tym przykładzie wybierane są te same tabele, co tabele wejściowe. Dodatkowo tryb wyjściowy zostaje zmieniony na Utwórz aby obciąć tabele przed załadowaniem, aby nie zostały naruszone unikalne klucze.

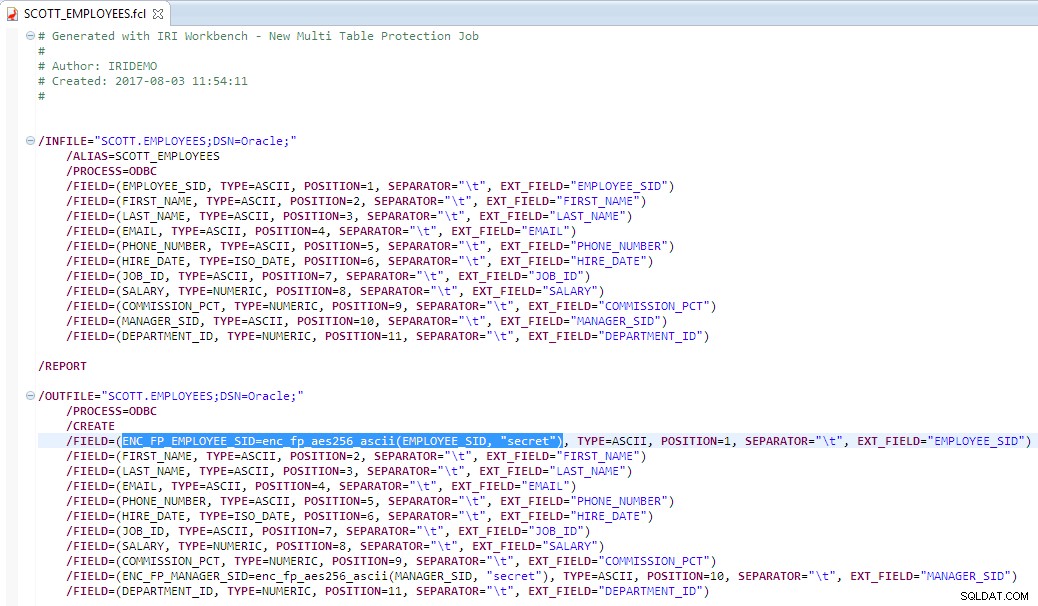

Po kliknięciu Zakończ , tworzony jest folder z wieloma skryptami, które zostaną wykonane z dołączonym plikiem wsadowym.

Aby zobaczyć, jak reguła zmieni pole i dać nam szansę na ręczną modyfikację, SCOTT_EMPLOYEES.fcl skrypt można sprawdzić w edytorze Workbench. W danych wyjściowych oba identyfikatory EMPLOYEE_SID i MANAGER_SID pokaż zastosowany algorytm szyfrowania.

Po wykonaniu pliku wsadowego to samo zapytanie SQL pokazuje te same połączone wyniki, ale z Employee_SID i Menedżer_SID teraz zaszyfrowane. Ponadto zachowana jest integralność referencyjna. Pierwotne relacje pracownik-kierownik są zachowywane, a identyfikatory menedżera w linii 2 i pracownika w linii 26 są takie same.

Ten przykład pokazuje, jak jedna reguła szyfrowania może być używana w wielu kolumnach w wielu tabelach przy zachowaniu integralności referencyjnej. Wszelkie reguły utworzone w kreatorach zadań są zapisywane w bibliotece reguł. Dzięki temu można je ponownie wykorzystywać, a nawet udostępniać współpracownikom, aby zapewnić te same wyniki na tych samych danych.

Jeśli masz jakiekolwiek pytania dotyczące reguł maskowania danych FieldShield lub potrzebujesz pomocy przy korzystaniu z któregokolwiek z jej kreatorów wykrywania danych lub maskowania, skontaktuj się z przedstawicielem IRI.