Spis treści

Wprowadzenie do włączania TLS w wersji R12.1

- Dane pomiędzy przeglądarką internetową a serwerem WWW są przesyłane w postaci niezaszyfrowanej w aplikacji R12, więc hasło i inne informacje mogą być śledzone przez sniffera. Unikamy tego, wdrażając TLS w R12.

- Dzięki implementacji TLS dane są przesyłane w zaszyfrowanych formularzach i tylko przeglądarka internetowa i serwer sieciowy mogą je odszyfrować. Implementacja wymaga certyfikatu SSL i konfiguracji w środowisku R12 zgodnie z konfiguracją

Transport Layer Security (TLS)

Transport Layer Security, czyli TLS, jest następcą SSL. TLS, podobnie jak SSL, to protokół szyfrujący ruch między klientem a serwerem. TLS tworzy szyfrowane połączenie między dwoma komputerami, umożliwiając przesyłanie prywatnych informacji bez problemów z podsłuchiwaniem, manipulowaniem danymi lub fałszowaniem wiadomości.

Co to jest SSL?

SSL to technologia, która definiuje podstawowe funkcje wzajemnego uwierzytelniania, szyfrowania danych i integralności danych dla bezpiecznych transakcji. Mówi się, że wymiana danych między klientem a serwerem w takich bezpiecznych transakcjach wykorzystuje protokół Secure Sockets Layer (SSL). Zostało to wycofane na rzecz preferowanego odniesienia TLS w przyszłości.

Jak działa SSL/TLS

- Klient wysyła żądanie do serwera w trybie połączenia HTTPS.

- Serwer przedstawia swój certyfikat cyfrowy klientowi. Ten certyfikat zawiera informacje identyfikujące serwer, takie jak nazwa serwera, klucz publiczny organizacji i serwera oraz podpis cyfrowy klucza prywatnego CA

- Klient (przeglądarka internetowa) ma klucze publiczne całego urzędu certyfikacji. Odszyfrowuje klucz prywatny certyfikatu cyfrowego Ta weryfikacja dowodzi, że nadawca miał dostęp do klucza prywatnego, a zatem prawdopodobnie jest osobą powiązaną z kluczem publicznym. Jeśli weryfikacja przebiegnie pomyślnie, serwer zostanie uwierzytelniony jako serwer zaufany.

- Klient wysyła serwerowi listę poziomów szyfrowania lub szyfrów, których może używać.

- Serwer otrzymuje listę i wybiera najsilniejszy wspólny poziom szyfrowania.

- Klient szyfruje losową liczbę kluczem publicznym serwera i wysyła wynik do serwera (który tylko serwer powinien być w stanie odszyfrować swoim kluczem prywatnym); obie strony następnie używają losowej liczby do wygenerowania unikalnego klucza sesji do późniejszego szyfrowania i deszyfrowania danych podczas sesji

Z powyższych kroków jasno wynika, że będziemy potrzebować certyfikatu cyfrowego dla serwera internetowego.

Ważna uwaga

Przeczytaliśmy też wcześniej artykuł

Włączanie SSL lub TLS w Oracle Apps R12

- Powyższy artykuł przedstawia kroki implementacji SSL V3 /TLS1.0 w Oracle Apps R12.0 i R12.1 w wersji.

- W tym artykule szczegółowo omówiono kroki związane z implementacją TLS 1.0/1.1/1.2 w wersji R12.1

Włączenie TLS w wersji R12.1 będzie zależeć od topologii implementacji R12. Podkreślam tutaj wszystkie najważniejsze.

- Wdrożenie pojedynczego serwera WWW.

To całkiem proste. Potrzebujemy certyfikatu cyfrowego dla serwera WWW. Kroki są proste. Ruch między przeglądarką internetową a serwerem internetowym będzie szyfrowany

- Posiadanie równoważnika obciążenia, który obsługuje co najmniej 2 serwery internetowe, sprawia, że jest to trochę skomplikowane

W takim przypadku możemy mieć następujące opcje

- Od końca do końca szyfrowanie ruchu

Cały przepływ ruchu, tj. od przeglądarki do systemu równoważenia obciążenia i od systemu równoważenia obciążenia do serwera WWW, jest szyfrowany

Można to zrobić na dwa sposoby

- Konfiguracja tranzytowa :Równoważenie obciążenia w tym przypadku nie odszyfrowuje/szyfruje wiadomości. Po prostu przechodzi przez ruch do serwera WWW

- Odszyfrowywanie/szyfrowanie :W tym przypadku równoważenie obciążenia odszyfrowuje ruch na poziomie równoważenia obciążenia, a następnie ponownie go zaszyfruje i wyśle na serwer WWW, który ponownie go odszyfruje

- Terminator SSL:ruch między przeglądarką internetową a systemem równoważenia obciążenia jest tylko szyfrowany. Równoważenie obciążenia działa jako terminator SSL i kończy SSL na poziomie modułu równoważenia obciążenia i przekazuje niezaszyfrowany ruch do serwera WWW.

Kroki włączania TLS w wersji R12.1 w każdej topologii podano poniżej

Pojedyncze wdrożenie serwera WWW

Krok 0 :Warunek wstępny

1) Uaktualnij do minimum Java Development Kit (JDK) 7.

W tym celu postępuj zgodnie z instrukcjami w dokumencie My Oracle Support Document 1467892.1, Korzystanie z najnowszej aktualizacji JDK 7.0 z pakietem Oracle E-Business Suite w wersji 12.0 i 12.1.

2) – Uaktualnij do Oracle HTTP Server (OHS) 10.1.3.5.

W tym celu postępuj zgodnie z instrukcjami w dokumencie My Oracle Support Knowledge Document 454811.1, Aktualizacja do najnowszej poprawki Oracle AS 10g 10.1.3.x Ustaw w Oracle E-Business Suite Release 12.

3) — Zastosuj procesor z października 2015 r. lub nowszy procesor do oprogramowania Oracle Fusion Middleware 10.1.3.5.

Pobierz poprawkę 21845960 dla systemu UNIX lub poprawkę 21845962 dla systemu Windows z witryny My Oracle Support i postępuj zgodnie z instrukcjami w dokumencie 2051000.1, Oracle E-Business Suite Releases 11i i 12 Critical Patch Update Knowledge Document (październik 2015 r.).

4) — Zastosuj aktualizacje specyficzne dla platformy.

Dla AIX i HP Tylko Itanium, zastosuj również poprawkę 21948197 do oprogramowania Oracle Fusion Middleware 10.1.3.5.

Tylko w systemie Windows zastosuj również poprawkę 22251660 do Oracle Fusion Middle ware 10.1.3.5.

5) – Zastosuj poprawki 22447165 i 22458773 do Oracle Fusion Middleware 10.1.3.5.

6) – Zastosuj poprawki specyficzne dla produktu.

•Oracle Workflow – Zastosuj poprawkę 22974534:R12.OWF.B, aby rozwiązać problem dotyczący wysyłania powiadomień o przepływie pracy Oracle.

•Oracle iProcurement — Zastosuj poprawki wymienione w dokumencie My Oracle Support Knowledge Document 1937220.1, Punch-out w Oracle iProcurement i błąd wymiany po migracji witryny dostawcy z SSLv3 do Protokół TLS (z SSL Handshake SSLIOClosedOverrideGoodbyeKiss), który odpowiada odpowiedniej wersji aplikacji.

•Oracle iPayment — upewnij się, że spełniasz wymagania wymienione w dokumencie 1573912.1, All About Oracle Payments Release 12 Portfele i szyfrowanie danych płatności, dla konfiguracji płatności . Ponadto zastosuj poprawkę 22724663:R12.IBY.B.

•Oracle XML Gateway — wymagania dotyczące poprawek Oracle E-Business Suite Release 12.1 można znaleźć w dokumencie 1961140.1, Konfigurowanie Oracle XML Gateway do uwierzytelniania SSL/TLS w Oracle E - Wersja Business Suite 12.1. Dodatkowo zastosuj łatkę 22922530:R12.ECX.B.

Krok 1

Ustaw swoje środowisko

- Zaloguj się do warstwy aplikacji jako użytkownik systemu operacyjnego, który jest właścicielem plików warstwy aplikacji.

- Źródło pliku środowiska warstwy aplikacji (APPS

.env) znajdującego się w katalogu APPL_TOP. - Przejdź do $INST_TOP/ora/10.1.3 i pobierz plik

.env, aby ustawić zmienne ORACLE_HOME 10.1.3. - Przejdź do katalogu $INST_TOP/certs/Apache

utwórz plik konfiguracyjny OpenSSL dla konkretnego hosta w tym katalogu w następujący sposób

cat new.cnf [req] prompt = no default_md = sha256 distinguished_name = dn req_extensions = ext [dn] CN = www.example.com O = Example Inc OU = Key Team L = San Diego ST = California C = US [ext] subjectAltName = DNS:www.example.com,DNS:example.com

Wyjaśnienie

[req] prompt = no do not prompt default_md = sha256 the default message digest should be sha256 based distinguished_name = dn get the Distinguished Name from the [dn] section req_extensions = ext get the extensions from the [ext] section [dn] CN = www.example.com set Common Name to your full hostname O = Example Inc set the Organization to your company name OU = Key Team set Organizational Unit to any team or division within your company L = San Diego set Location to the city of your company's head quarters ST = California set State to the state or province or territory of your company's head quarters C = US set Country to the ISO country code of the county [ext] subjectAltName = DNS:www.example.com,DNS:example.com specify alternate hostnames.If the hostname of your site is WWW.<domain> also add the domain without the leading WWW. here.Otherwise just repeat the Common Name.

W naszym przypadku plik byłby

cat new.cnf

[req]

prompt = no

default_md = sha256

distinguished_name = dn

req_extensions = ext

[dn]

CN = www.techgoeasy.com

O = techgoeasy

OU = tech

L = Los Angles

ST = California

C = US

[ext]

subjectAltName = DNS: www.techgoeasy.com,DNS:techgoeasy.com

Jeśli pamiętasz, jest to podobne do tego, co robimy w portfelu z SSL

Krok 2 Utwórz plik CSR do generowania certyfikatów

(a) Zaktualizuj ŚCIEŻKĘ

PATH=$<10.1.3 OH>/Apache/open_ssl/bin:$PATH

(b) Upewnij się, że LD_LIBRARY_PATH zawiera ścieżkę do oprogramowania pośredniczącego Oracle Fusion 10.1.3 ORACLE_HOME/lib.

export LD_LIBRARY_PATH=$LD_LIBRARY_PATH:< FMW 10.1.3 ORACLE_HOME>/lib

(c) Teraz uruchom następujące polecenie:

openssl req -newkey rsa:2048 -nodes -keyout server.key -sha256 -out new.csr -config new.cnf

Prześlij csr do urzędu certyfikacji, aby uzyskać certyfikat

Nie używamy tutaj portfela Oracle

Krok 3 Odbierz certyfikat serwera i pliki łańcucha certyfikatów z urzędu certyfikacji.

Od urzędu certyfikacji otrzymasz następujące informacje:

1) Certyfikat serwera podpisany przez CA

2)Certyfikat głównego urzędu certyfikacji

3) Certyfikaty wszelkich wymaganych pośrednich urzędów certyfikacji

Jeśli otrzymasz tylko jeden plik, możesz je utworzyć za pomocą poniższej metody

Tworzenie certyfikatu instytucji certyfikującej

Aby utworzyć ca.crt

- Skopiuj plik server.crt na swój komputer (jeśli to konieczne) za pomocą jednej z następujących metod:

ftp (w trybie binarnym) server.crt do komputera

skopiuj zawartość server.crt i wklej do notatnika na komputerze. Zapisz plik jako server.crt

- Kliknij dwukrotnie plik server.crt, aby otworzyć go z rozszerzeniem Cyrpto Shell.

- Na karcie Ścieżka certyfikacji kliknij pierwszą (górną) linię, a następnie Wyświetl certyfikat.

- Na karcie Szczegóły kliknij Kopiuj do pliku, aby uruchomić kreatora eksportu.

- Kliknij Dalej, aby kontynuować.

- Wybierz X.509 (.CER) zakodowany w Base64 i kliknij Dalej.

- Kliknij Przeglądaj i przejdź do wybranego katalogu.

- Wpisz ca.crt jako nazwę i kliknij OK, aby wyeksportować certyfikat.

- Zamknij kreatora.

- Skopiuj ca.crt z powrotem do katalogu portfela (jeśli to konieczne) za pomocą jednej z następujących metod:

ftp (w trybie binarnym) ca.crt do katalogu portfela warstwy aplikacji. Skopiuj zawartość ca.crt i wklej ją do nowego pliku w katalogu portfela warstwy aplikacji za pomocą edytora tekstu. Zapisz plik jako ca.crt

Umieść powyższe pliki w tym samym katalogu, który zawiera klucz prywatny twojego serwera:server.key.

Powinieneś upewnić się, że plik certyfikatu serwera nazywa się server.crt, certyfikat głównego urzędu certyfikacji nazywa się ca.crt, a certyfikaty pośrednie znajdują się w pliku o nazwie pośredni.crt.

Jeśli nie masz certyfikatu pośredniego , uruchom następujące polecenie, aby utworzyć pusty plik pośredni.crt

echo -n > intermediate.crt

Sprawdź, czy Twój katalog $INST_TOP/certs/Apache zawiera następujące pliki

server.key

new.csr

server.crt

intermediate.crt

ca.crt

Utwórz plik certyfikatu dla OPMN zawierający certyfikat serwera i dowolny certyfikat pośredni, wykonując następujące czynności:

cat serwer.crt pośredni.crt ca.crt> opmn.crt

Krok 4 Zaktualizuj plik kontekstowy

Użyj E-Business Suite — edytora kontekstowego Oracle Applications Manager (OAM), aby zmienić zmienne związane z SSL, jak pokazano w poniższej tabeli:

| Zmienne związane z SSL w pliku kontekstowym | ||

| Zmienna | Wartość bez SSL | Wartość SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | tak samo jak s_webport | tak samo jak s_webssl_port |

| s_webssl_port | nie dotyczy | domyślnie 4443 |

| s_https_listen_parameter | nie dotyczy | tak samo jak s_webssl_port |

| s_login_page | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

| s_external_url | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

Krok 5 Przeprowadź dodatkową konfigurację .

Skopiuj oryginalne pliki z

Replace this line in the template:

<ssl enabled="true" wallet-file="%s_web_ssl_directory%/opmn"/>

With the following:

<ssl enabled="true" openssl-certfile="%s_web_ssl_directory%/Apache/opmn.crt" openssl-keyfile="%s_web_ssl_directory%/Apache/server.key" openssl-password="dummy" openssl-lib="%s_weboh_oh%/lib" ssl-versions="TLSv1.0,TLSv1.1,TLSv1.2" ssl-ciphers="AES128-SHA,DES-CBC3-SHA"/>

The instructions here are to comment out one line and to add a new line to reference mod_ssl.so. Modify the following <IfDefine SSL> LoadModule ossl_module libexec/mod_ossl.so </IfDefine> To the following: <IfDefine SSL> #LoadModule ossl_module libexec/mod_ossl.so LoadModule ssl_module libexec/mod_ssl.so </IfDefine>Def

Step 1 - Comment out the following line in the template: #SSLWallet file:%s_web_ssl_directory%/Apache Step 2 - Add the following 3 lines into the template: SSLCertificateFile %s_web_ssl_directory%/Apache/server.crt SSLCertificateKeyFile %s_web_ssl_directory%/Apache/server.key SSLCertificateChainFile %s_web_ssl_directory%/Apache/intermediate.crt Step 3 - Replace the following: SSLCipherSuite HIGH:MEDIUM:!aNULL:+SHA1:+MD5:+HIGH:+MEDIUM With the following: SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:!SEED:!IDEA:!CAMELLIA:+HIGH:+MEDIUM tep 4 - Replace the following: SSLProtocol -all +TLSv1 +SSLv3 With the following: SSLProtocol all -SSLv2 -SSLv3

Krok 6 Wykonaj dodatkową konfigurację, aby włączyć TLS1.1 i TLS 1.2

Poniższa modyfikacja włączy protokoły TLS 1.1 i TLS 1.2, które nie są domyślnie włączone w Javie 7.

Skopiuj oryginalne pliki wymienione w poniższej tabeli z

| Plik szablonu niestandardowego | Modyfikacja |

( | Dodaj:

https.protocols=TLSv1,TLSv1.1,TLSv1.2 |

Krok 7 Zaktualizuj b64InternetCertificate.txt TrustStore .

Dodaj zawartość pliku ca.crt do pliku b64InternetCertificate.txt znajdującego się w katalogu 10.1.2 ORACLE_HOME/sysman/config:

| $ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt |

Krok 8 – Zaktualizuj Cacerts TrustStore .

Jeśli zakupiłeś certyfikat serwera w komercyjnym CA, najprawdopodobniej nie będziesz musiał wykonywać tego kroku, ponieważ certyfikat głównego CA będzie już obecny w cacerts. Polecenie keytool poinformuje Cię, jeśli spróbujesz dodać certyfikat już obecny w cacerts.

Wykonaj poniższe czynności, aby upewnić się, że te wymagania są spełnione:

- Przejdź do katalogu $OA_JRE_TOP/lib/security.

- Utwórz kopię zapasową istniejącego pliku cacerts.

- Skopiuj swoje pliki ca.crt do tego katalogu i wydaj następujące polecenie, aby upewnić się, że cacerts ma uprawnienia do zapisu

$ chmod u+w cacerts

Dodaj swój Apache ca.crt do cacerts:

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Po wyświetleniu monitu wprowadź hasło do magazynu kluczy (domyślne hasło to „changeit”).

Dodaj swój Apache ca.crt do cacerts:

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Po wyświetleniu monitu wprowadź hasło do magazynu kluczy (domyślne hasło to „changeit”).

Dodaj swój Apache ca.crt do cacerts:

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Po wyświetleniu monitu wprowadź hasło do magazynu kluczy (domyślne hasło to „changeit”).

$ chmod u-w cacerty

Krok 9 – Uruchom autokonfigurację

Autokonfigurację można uruchomić za pomocą skryptu adautocfg.sh w katalogu warstwy aplikacji $ADMIN_SCRIPTS_HOME.

Krok 10 – Uruchom ponownie usługi warstwy aplikacji

Użyj skryptu adapcctl.sh w katalogu $ADMIN_SCRIPTS_HOME, aby zatrzymać i ponownie uruchomić usługi Apache warstwy aplikacji.

Kroki, których należy użyć, gdy wybierasz terminator SSL

Nie ma potrzeby tworzenia i instalacji certyfikatu na serwerze sieciowym. W takim przypadku wystarczy ustawić parametr pliku kontekstowego podany poniżej

| Zmiany podczas korzystania z akceleratora SSL | ||

| Zmienna | Wartość bez SSL | Wartość SSL |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | tak samo jak s_webport | wartość portu zewnętrznego akceleratora SSL |

| s_webentryhost | tak samo jak s_webhost | Nazwa hosta akceleratora SSL |

| s_webentrydomain | tak samo jak s_nazwa_domeny | Nazwa domeny akceleratora SSL |

| s_enable_sslterminator | # | usuń „#”, aby używać ssl_terminator.conf w środowiskach zakończonych protokołem SSL |

| s_login_page | url zbudowany za pomocą protokołu http i s_webport | url utworzony za pomocą protokołu https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url zbudowany za pomocą protokołu http i s_webport | url utworzony za pomocą protokołu https, s_webentryhost, s_webentrydomain, s_active_webport |

Uruchom autokonfigurację

Autokonfigurację można uruchomić za pomocą skryptu adautocfg.sh w katalogu warstwy aplikacji $ADMIN_SCRIPTS_HOME.

Ponownie uruchom usługi warstwy aplikacji

Użyj skryptu adapcctl.sh w katalogu $ADMIN_SCRIPTS_HOME, aby zatrzymać i ponownie uruchomić usługi Apache warstwy aplikacji.

Kroki kompleksowego szyfrowania z konfiguracją przekazywania w Load Balancer

1) Wszystkie kroki podane dla pojedynczego serwera WWW muszą zostać wykonane.

2) Certyfikat należy utworzyć za pomocą nazwy load balancera

3) Możemy wykonać kroki certyfikatu na jednym węźle, a następnie skopiować wszystkie kroki do innych węzłów

Zmiany wartości kontekstu

| Zmienne związane z SSL w pliku kontekstowym | ||

| Zmienna | Wartość bez SSL | Wartość SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | tak samo jak s_webport | tak samo jak s_webssl_port |

| s_webssl_port | nie dotyczy | domyślnie 4443 |

| s_https_listen_parameter | nie dotyczy | tak samo jak s_webssl_port |

| s_login_page | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

| s_external_url | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

Uruchom autokonfigurację

Autokonfigurację można uruchomić za pomocą skryptu adautocfg.sh w katalogu warstwy aplikacji $ADMIN_SCRIPTS_HOME.

Ponownie uruchom usługi warstwy aplikacji

Użyj skryptu adapcctl.sh w katalogu $ADMIN_SCRIPTS_HOME, aby zatrzymać i ponownie uruchomić usługi Apache warstwy aplikacji.

Kroki kompleksowego szyfrowania z szyfrowaniem/odszyfrowywaniem w Load Balancer

1) Wszystkie kroki podane dla pojedynczego serwera WWW muszą zostać wykonane.

2) Certyfikat należy utworzyć na poziomie modułu równoważenia obciążenia i na poziomie węzła sieciowego. Należy go utworzyć z nazwą równoważenia obciążenia po obu stronach

3) Możemy wykonać kroki certyfikatu na jednym węźle sieciowym, a następnie skopiować wszystkie kroki do innych węzłów

4) Bilans obciążenia powinien mieć certyfikat SSL klienta dla certyfikatu węzła sieciowego

Zmiany wartości kontekstu

| Zmienne związane z SSL w pliku kontekstowym | ||

| Zmienna | Wartość bez SSL | Wartość SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | tak samo jak s_webport | tak samo jak s_webssl_port |

| s_webssl_port | nie dotyczy | domyślnie 4443 |

| s_https_listen_parameter | nie dotyczy | tak samo jak s_webssl_port |

| s_login_page | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

| s_external_url | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

Uruchom autokonfigurację

Autokonfigurację można uruchomić za pomocą skryptu adautocfg.sh w katalogu warstwy aplikacji $ADMIN_SCRIPTS_HOME.

Ponownie uruchom usługi warstwy aplikacji

Użyj skryptu adapcctl.sh w katalogu $ADMIN_SCRIPTS_HOME, aby zatrzymać i ponownie uruchomić usługi Apache warstwy aplikacji.

Dodatkowa konfiguracja

Konfiguracja poziomu bazy danych

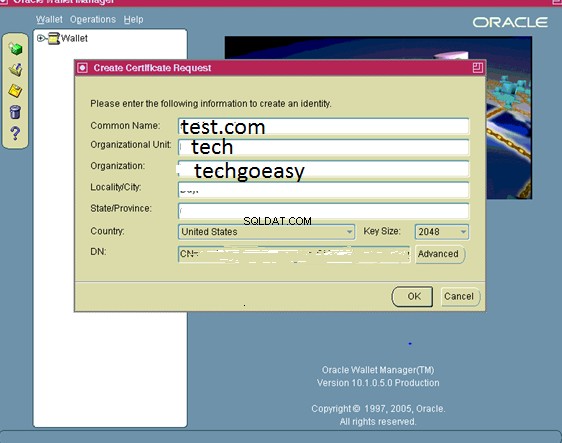

Produkty Oracle, takie jak Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore i Pricing, wykorzystują bazę danych jako klienta HTTP. Implementacja TLS dla Oracle Database Server (który działa jako klient wysyłający żądania do serwera WWW) wykorzystuje Oracle Wallet Manager do konfiguracji portfela Oracle.

Aby włączyć żądanie klienta HTTPS z bazy danych przy użyciu UTL_HTTP, musisz utworzyć magazyn zaufania w formacie portfela. Nie potrzebujesz certyfikatu serwera dla tego portfela. Musisz tylko zaimportować certyfikat głównego urzędu certyfikacji dla głównych urzędów certyfikacji, które są kotwicą zaufania dla witryn, z którymi chcesz się połączyć za pomocą protokołu UTL_HTTP.

- Po ustawieniu środowiska dla warstwy bazy danych przejdź do katalogu $ORACLE_HOME/appsutil.

- Utwórz nowy katalog portfela o nazwie portfel.

- Przejdź do nowo utworzonego katalogu portfela.

- Otwórz Oracle Wallet Manager jako proces w tle.

owm &

- W menu Oracle Wallet Manager przejdź do Portfel> Nowe .

Odpowiedz NIE:Twój domyślny katalog portfela nie istnieje. Czy chcesz go teraz stworzyć? Nowy ekran portfela poprosi teraz o wprowadzenie hasła do portfela. Po wyświetleniu monitu kliknij NIE:Utworzono nowy pusty portfel. Czy chcesz teraz utworzyć żądanie certyfikatu? - Jeśli chcesz zaimportować ca.crt, w menu Oracle Wallet Manager przejdź do Operacje> Importuj zaufany certyfikat . Kliknij OK . Kliknij dwukrotnie ca.crt, aby go zaimportować.

- Zapisz portfel:w menu Oracle Wallet Manager kliknij Portfel . Sprawdź Automatyczne logowanie pole wyboru jest zaznaczone. Kliknij Zapisz .

Aby sprawdzić, czy portfel jest prawidłowo skonfigurowany i dostępny, zaloguj się do SQLPLUS jako użytkownik aplikacji i wykonaj następujące czynności:

SQL>wybierz utl_http.request('[adres dostępu]', '[adres proxy]', 'plik:[pełna ścieżka do katalogu portfela]', null) z dual;

gdzie:

„[adres dostępu]” =adres URL portalu szybkiej instalacji Oracle E-Business Suite.

„[adres proxy] „ =adres URL serwera proxy lub NULL, jeśli nie używasz serwera proxy.

„plik:[pełna ścieżka do katalogu portfela]” =lokalizacja katalogu twojego portfela (nie określaj rzeczywistych plików portfela).

Ostatnim parametrem jest hasło do portfela, domyślnie ustawione na null.

Przykłady:

SQL>select utl_http.request('https://www.oracle.com/robots.txt','https://www-proxy.com:80', 'file:/d1/oracle/db/tech_st/12.1.0/appsutil/wallet', null) from dual;

SQL>select utl_http.request('https://www.oracle.com/robots.txt',null, 'file:/d1/oracle/db/tech_st/12.1.0/appsutil/wallet', null) from dual; Jeśli portfel został prawidłowo skonfigurowany, otrzymasz pierwsze 2000 znaków strony HTML.

Powiązane linki

Włączanie SSL lub TLS w Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

Jak znaleźć wersję komponentów R12

40 Pytanie o poprawkę, które powinien znać każdy administrator administrator danych

polecenie awk

polecenie Keytool