Bezpieczeństwo ma dziś duże znaczenie.Oto kroki włączania SSL w Oracle Apps R12

Spis treści

Wprowadzenie:

- Dane pomiędzy przeglądarką internetową a serwerem WWW są przesyłane w postaci niezaszyfrowanej w aplikacji R12, więc hasło i inne informacje mogą być śledzone przez sniffera. Mogą uzyskać Twoją nazwę użytkownika/hasło lub dowolne poufne dane. Staje się to krytyczne, gdy masz dostęp do aplikacji Oracle

- Dzięki implementacji SSL dane są przesyłane w zaszyfrowanych formularzach i tylko przeglądarka internetowa i serwer sieciowy mogą je odszyfrować. Implementacja wymaga certyfikatu SSL i konfiguracji w środowisku R12 zgodnie z konfiguracją

Co to jest SSL?

SSL i TLS to protokół kryptograficzny, który zapewnia prywatność między komunikującymi się aplikacjami a ich użytkownikami w Internecie

Co to są certyfikaty SSL

SSL wykorzystuje 2 rodzaje certyfikatów:

Certyfikaty użytkownika:

Są to certyfikaty wydawane serwerom lub użytkownikom w celu potwierdzenia ich tożsamości podczas wymiany klucza publicznego/prywatnego.

Zaufane certyfikaty:

Są to certyfikaty reprezentujące podmioty, którym ufasz – takie jak urzędy certyfikacji, które podpisują wydawane przez nich certyfikaty użytkowników.

Secure Sockets Layer (SSL)

SSL to technologia, która definiuje podstawowe funkcje wzajemnego uwierzytelniania, szyfrowania danych i integralności danych dla bezpiecznych transakcji. Mówi się, że wymiana danych między klientem a serwerem w takich bezpiecznych transakcjach wykorzystuje protokół Secure Sockets Layer (SSL).

Transport Layer Security (TLS)

Transport Layer Security to protokół kryptograficzny, który zapewnia prywatność między komunikującymi się aplikacjami a ich użytkownikami w Internecie. Chociaż SSL jest obsługiwany we wszystkich wersjach Oracle Application Server, TLS wymaga co najmniej Application Server 10.1.2.0. Oracle Applications Release 12 obsługuje zarówno SSL, jak i TLS.

Jak działa SSL

- Klient wysyła żądanie do serwera w trybie połączenia HTTPS.

- Serwer przedstawia swój certyfikat cyfrowy klientowi. Ten certyfikat zawiera informacje identyfikujące serwer, takie jak nazwa serwera, klucz publiczny organizacji i serwera oraz podpis cyfrowy klucza prywatnego CA

- Klient (przeglądarka internetowa) ma klucze publiczne całego urzędu certyfikacji. Odszyfrowuje klucz prywatny certyfikatu cyfrowego Ta weryfikacja dowodzi, że nadawca miał dostęp do klucza prywatnego, a zatem prawdopodobnie jest osobą powiązaną z kluczem publicznym. Jeśli weryfikacja przebiegnie pomyślnie, serwer zostanie uwierzytelniony jako serwer zaufany.

- Klient wysyła serwerowi listę poziomów szyfrowania lub szyfrów, których może używać.

- Serwer otrzymuje listę i wybiera najsilniejszy wspólny poziom szyfrowania.

- Klient szyfruje losową liczbę kluczem publicznym serwera i wysyła wynik do serwera (który tylko serwer powinien być w stanie odszyfrować swoim kluczem prywatnym); obie strony następnie używają losowej liczby do wygenerowania unikalnego klucza sesji do późniejszego szyfrowania i deszyfrowania danych podczas sesji

Z powyższych kroków jasno wynika, że będziemy potrzebować certyfikatu cyfrowego dla serwera WWW, a do przechowywania certyfikatu używamy portfela Oracle w wersji 10.1.3

Różne topologie SSL w Oracle Apps R12

Implementacja SSL będzie zależeć od topologii implementacji R12. Podkreślam tutaj wszystkie najważniejsze. Dotyczy to zarówno implementacji R12.0, jak i R12.1.

- Wdrożenie pojedynczego serwera WWW.

To całkiem proste. Potrzebujemy certyfikatu cyfrowego dla serwera WWW. Kroki są proste. Ruch między przeglądarką internetową a serwerem internetowym będzie szyfrowany

- Posiadanie równoważnika obciążenia, który obsługuje co najmniej 2 serwery internetowe, sprawia, że jest to trochę skomplikowane

W takim przypadku możemy mieć następujące opcje

- Od końca do końca szyfrowanie ruchu

Cały przepływ ruchu, tj. od przeglądarki do systemu równoważenia obciążenia i od systemu równoważenia obciążenia do serwera WWW, jest szyfrowany

Można to zrobić na dwa sposoby

(a) Konfiguracja przekazująca :Równoważenie obciążenia w tym przypadku nie odszyfrowuje/szyfruje wiadomości. Po prostu przechodzi przez ruch do serwera WWW

Ważne uwagiKonfigurując pakiet e-biznesowy ze sprzętem do równoważenia obciążenia, w wielu miejscach można zauważyć konieczność ustawienia trwałości opartej na plikach cookie. Problem, który tu mamy, polega na tym, że gdy włączone jest przekazywanie SSL, trwałość plików cookie nie będzie działać, ponieważ plik cookie jest zaszyfrowany przez pakiet Ebusiness Suite, a system równoważenia obciążenia nie będzie w stanie odczytać informacji o plikach cookie potrzebnych do utrzymania trwałości. Oto fragment z F5 dokumentacja wyjaśniająca to bardziej szczegółowo

Źródło:

https://devcentral.f5.com/Tutorials/TechTips/tabid/63/articleType/ArticleView/articleId/262/Persisting-SSL-Connections.aspx

W przypadku konfiguracji przekazywania SSL opcje trwałości są poważnie ograniczone:ponieważ LTM nie odszyfrowuje konwersacji, jako identyfikator sesji dostępne są tylko informacje niezaszyfrowane SSL w sesji. Podstawowymi elementami trwałych niezaszyfrowanych informacji w zaszyfrowanym przepływie SSL są źródłowy i docelowy adres IP oraz sam identyfikator sesji SSL, więc tylko adres źródłowy, adres docelowy lub trwałość SSL będą działać z konfiguracjami przekazywania SSL. Podczas korzystania z trwałości adresu źródłowego może to spowodować sytuację, w której klienci uzyskujący dostęp do systemu z urządzenia typu proxy utkną w tej samej warstwie aplikacji, powodując brak równowagi w ruchu w warstwie aplikacji. Dlatego preferowane jest użycie czegoś bardziej unikalnego, takiego jak identyfikator sesji SSL.

Zalecamy ustawienie trwałości SSL jako podstawowej metody utrwalania, a następnie ustawienie adresu źródłowego jako metody utrwalania kopii zapasowej, aby trzymać nowe połączenia z tym samym serwerem, nawet jeśli SSL identyfikator sesji zmienia się w trakcie sesji aplikacji. Najlepszą praktyką jest również późniejsze skonfigurowanie warstwy aplikacji w celu zminimalizowania liczby ponownych negocjacji sesji SSL. Aby uzyskać więcej informacji, zapoznaj się z odpowiednimi przewodnikami administrowania serwerem aplikacji. W związku z tym zaleca się użycie profilu trwałości SSL oraz Profil adresu źródłowego.

Możesz jednak po prostu uruchomić sam profil adresu źródłowego, jeśli adres IP klienta jest przekazywany do systemu równoważenia obciążenia.

Uwaga:limit czasu trwałości przypisany do profilu adresu źródłowego lub Profil SSL powinien zostać zwiększony do zalecanej przez Oracle wartości 12 godzin.

(b) Odszyfrowywanie/szyfrowanie :W tym przypadku równoważenie obciążenia odszyfrowuje ruch na poziomie równoważenia obciążenia, a następnie ponownie go szyfruje i wysyła do serwera WWW, który ponownie go odszyfrowuje

2) Terminator SSL:Ruch pomiędzy przeglądarką internetową a load balancerem jest tylko szyfrowany. Równoważenie obciążenia działa jako terminator SSL i kończy SSL na poziomie modułu równoważenia obciążenia i przekazuje nieszyfrowany ruch do serwera WWW. Ma następujące zalety.

Zmniejszone koszty zarządzania:należy utrzymywać tylko 1 certyfikat (w LBR), a nie wiele certyfikatów na wielu warstwach aplikacjiWzrost wydajności:Przeniesienie szyfrowania SSL i deszyfrowania na system równoważenia obciążenia znacznie poprawia wydajność poprzez zmniejszenie obciążenia procesora. Ponieważ klienci otrzymują teraz certyfikaty SSL z kluczami 2048 bajtów, obciążenie procesora przetwarzania SSL w warstwie aplikacji będzie 5 razy większe niż przy użyciu starszego 1024 bajtowego klucza SSL

Kroki do wykonania konfiguracji w każdej topologii są podane poniżej

Pojedyncze wdrożenie SSL serwera WWW w Oracle Apps R12

Krok 1

Ustaw swoje środowisko

- Zaloguj się do warstwy aplikacji jako użytkownik systemu operacyjnego, który jest właścicielem plików warstwy aplikacji.

- Źródło pliku środowiska warstwy aplikacji (APPS

.env) znajdującego się w katalogu APPL_TOP. - Przejdź do $INST_TOP/ora/10.1.3 i pobierz plik

.env, aby ustawić zmienne 10.1.3 ORACLE_HOME.

Uwaga:podczas pracy z portfelami i certyfikatami musisz używać plików wykonywalnych 10.1.3.

Ważna uwaga

Jeśli używasz klientów (JRE 8, niektóre nowoczesne przeglądarki) lub Oracle Database 12c, musisz wykonać następujące czynności:

– Zaktualizuj FMW 10.1.3 do 10.1.3.5

– Zastosuj procesor z października 2015 r. (Patch 21845960).

Krok 2

Utwórz portfel

- Przejdź do katalogu $INST_TOP/certs/Apache.

- Przenieś istniejące pliki portfela do katalogu kopii zapasowych na wypadek, gdybyś chciał użyć ich ponownie w przyszłości.

- Otwórz Menedżera portfela jako proces w tle:

$ owm &

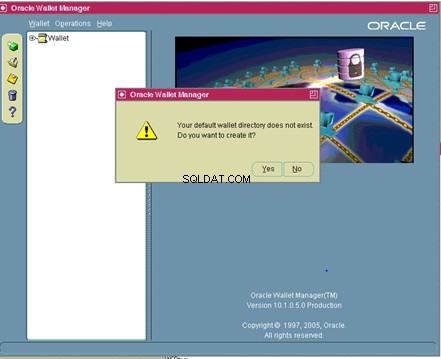

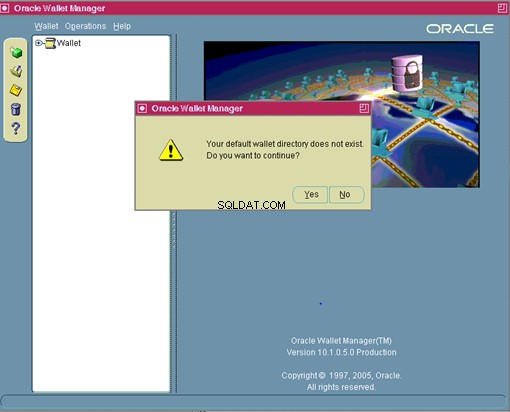

W menu Oracle Wallet Manager przejdź do opcji Portfel>Nowy.

Odpowiedz NIE na:Twój domyślny katalog portfela nie istnieje. Czy chcesz go teraz utworzyć?

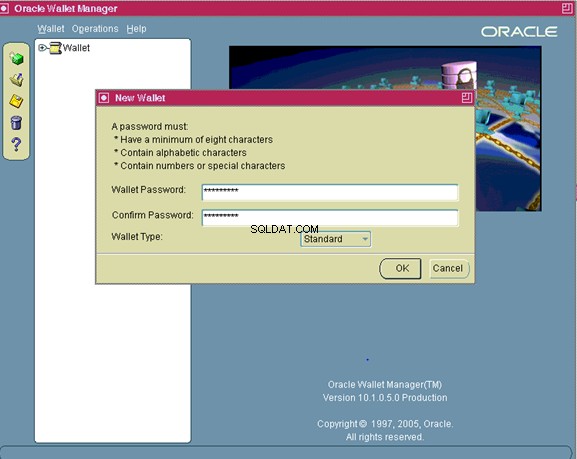

Nowy ekran portfela poprosi teraz o wprowadzenie hasła do portfela

Wprowadź hasło i zapamiętaj je

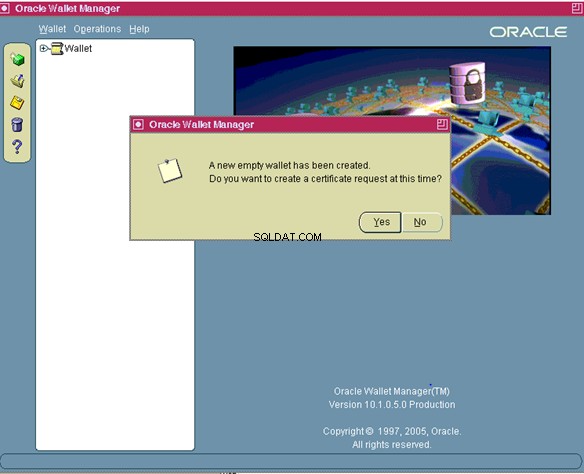

Utworzono nowy pusty portfel. Czy chcesz teraz utworzyć żądanie certyfikatu?

Po kliknięciu „Tak” na ekranie Utwórz żądanie certyfikatu pojawi się

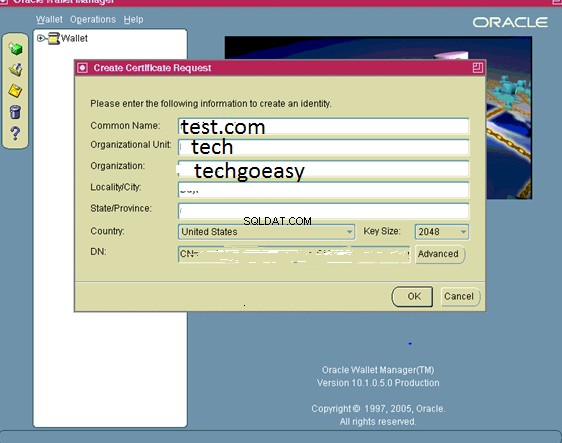

Wpisz odpowiednie wartości, gdzie:

| Nazwa zwyczajowa | Jest to nazwa twojego serwera wraz z domeną. |

| Jednostka organizacyjna:(opcjonalnie) | Jednostka w Twojej organizacji. |

| Organizacja | To nazwa Twojej organizacji |

| Miasto/Miasto | To to Twoja miejscowość lub miasto. |

| Stan/prowincja | to pełna nazwa Twojego stanu lub prowincji, której nie należy skracać. |

Wybierz swój kraj z listy rozwijanej, a jako rozmiar klucza wybierz co najmniej 2048. Kliknij OK.

Uwaga:w zależności od dostawcy certyfikatu mogą nie akceptować żądania certyfikatu opartego na MD5 (CSR) generowanego przez Oracle Wallet Manager (OWM). Na przykład VeriSign będzie teraz akceptować tylko CSR oparte na SHA12048 bitach lub nowsze. W takich przypadkach musisz przekonwertować MD5 CSR na odpowiedni CSR oparty na SHA1.

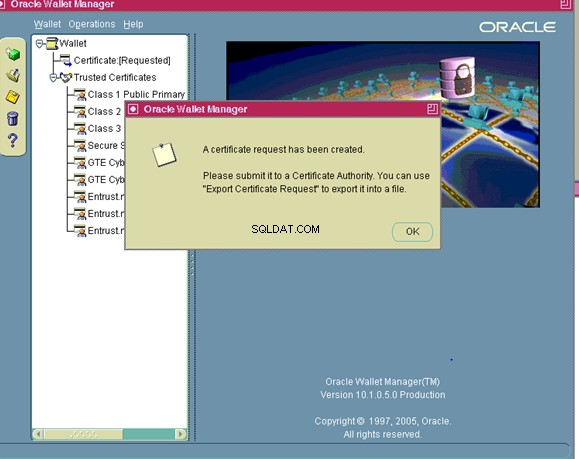

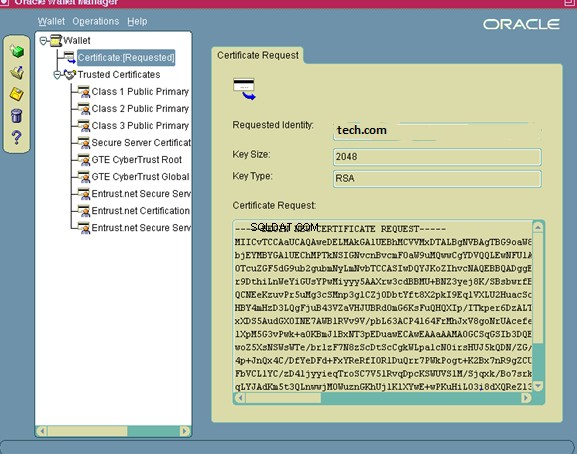

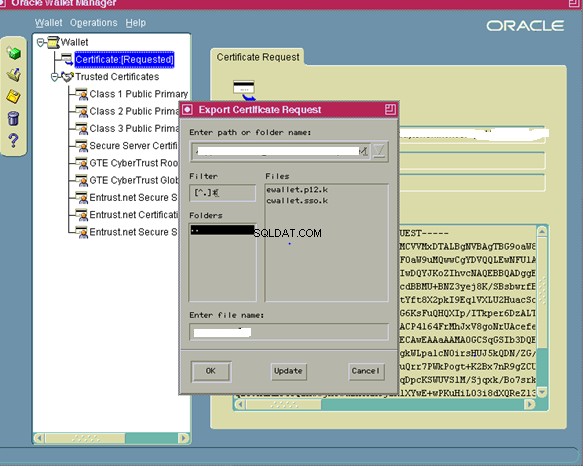

Kliknij Na żądanie certyfikatu

Musisz wyeksportować wniosek o certyfikat, zanim prześlesz go do organu certyfikującego.

- Kliknij na Certyfikat [Wniosek], aby go podświetlić.

- W menu kliknij Operacje>

Eksportuj żądanie certyfikatu

- Zapisz plik jako server.csr

- W menu kliknij Portfel, a następnie Zapisz.

- Na ekranie Wybierz katalog zmień katalog na w pełni kwalifikowany katalog portfela.

- Kliknij OK.

- W menu kliknij Portfel i zaznacz pole Automatyczne logowanie.

Upewnij się, że to hasło będzie czymś, co zapamiętasz. Będziesz musiał użyć hasła za każdym razem, gdy otworzysz portfel za pomocą Oracle Wallet Manager lub wykonasz operacje na portfelu za pomocą interfejsu wiersza poleceń. Przy włączonych procesach automatycznego logowania przesłanych przez użytkownika systemu operacyjnego, który utworzył portfel, nie będzie trzeba podawać hasła, aby uzyskać dostęp do portfela.

- Wyjdź z Menedżera portfela.

Katalog portfela będzie teraz zawierał następujące pliki:

cwallet.sso

ewallet.p12

server.csr

Możesz teraz przesłać plik server.csr do swojego urzędu certyfikacji, aby zażądać certyfikatu serwera

Krok 5

Zaimportuj swój certyfikat serwera do portfela

Po otrzymaniu certyfikatu serwera od organu certyfikującego należy go zaimportować do portfela. Skopiuj certyfikat do tech.crt w katalogu portfela na serwerze, korzystając z jednej z następujących metod:

- ftp certyfikat (w trybie binarnym)

- skopiuj i wklej zawartość do server.crt

Wykonaj następujące kroki, aby zaimportować plik tech.crt do swojego portfela:

- Otwórz Menedżera portfela jako proces w tle:

$ owm &

- W menu kliknij Portfel, a następnie Otwórz.

- Odpowiedz Tak, gdy zostaniesz o to poproszony:

Twój domyślny katalog portfela nie istnieje.

Czy chcesz kontynuować?

- Na ekranie Wybierz katalog zmień katalog na w pełni kwalifikowany katalog portfela i

kliknij OK

- Wprowadź hasło do portfela i kliknij OK.

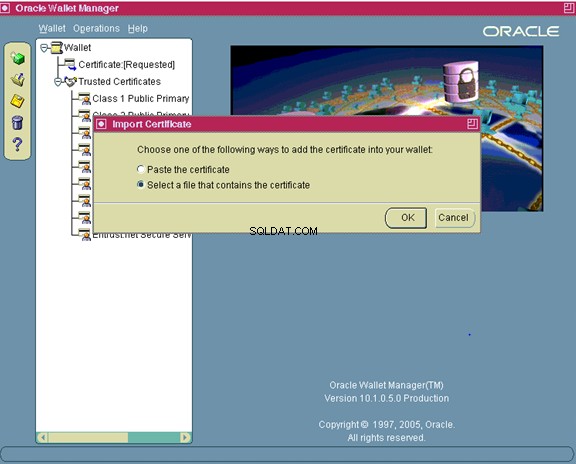

- W menu Oracle Wallet Manager przejdź do Importu operacji

Certyfikat użytkownika.

Certyfikaty serwera to rodzaj certyfikatu użytkownika. Ponieważ urząd certyfikacji wydał serwerowi certyfikat, umieszczając jego nazwę wyróżniającą (DN) w polu Temat, serwer jest właścicielem certyfikatu, a więc „użytkownikiem” tego certyfikatu użytkownika.

- Kliknij OK.

- Kliknij dwukrotnie plik server.crt, aby go zaimportować.

- Zapisz portfel:

- W menu Oracle Wallet Manager kliknij Portfel.

- Sprawdź, czy pole Automatyczne logowanie jest zaznaczone.

- Kliknij Zapisz

Uwaga:Jeśli w portfelu nie ma wszystkich zaufanych certyfikatów tworzących łańcuch server.crt, dodanie certyfikatu nie powiedzie się. Kiedy portfel został utworzony, certyfikaty dla najpopularniejszych CA (takich jak VeriSign, GTE i Entrust) zostały dołączone automatycznie. Skontaktuj się z urzędem certyfikacji, jeśli chcesz dodać ich certyfikat, i zapisz dostarczony plik jako ca.crt w katalogu portfela w formacie base64. Inną opcją jest postępowanie zgodnie z instrukcjami podanymi poniżej, aby utworzyć ca.crt z certyfikatu serwera (server.crt). Jeśli urząd certyfikacji dostarczył certyfikat pośredniczący (w celu uzupełnienia łańcucha), a następnie zapisz dostarczony plik jako intca.crt w formacie Base64, przed zaimportowaniem pliku server.crt należy go zaimportować do Oracle Wallet Manager. Certyfikaty składające się z kilku części (takie jak typ P7B) również należą do tej kategorii

Tworzenie certyfikatu instytucji certyfikującej

Aby utworzyć ca.crt

- Skopiuj plik tech.crt na swój komputer (jeśli to konieczne) za pomocą jednej z następujących metod:

ftp (w trybie binarnym) tech.crt na komputer skopiuj zawartość pliku server.crt i wklej do notatnika na komputerze. Zapisz plik jako server.crt

- Kliknij dwukrotnie plik server.crt, aby otworzyć go z rozszerzeniem Cyrpto Shell.

- Na karcie Ścieżka certyfikacji kliknij pierwszą (górną) linię, a następnie Wyświetl certyfikat.

- Na karcie Szczegóły kliknij Kopiuj do pliku, aby uruchomić kreatora eksportu.

- Kliknij Dalej, aby kontynuować.

- Wybierz X.509 (.CER) zakodowany w Base64 i kliknij Dalej.

- Kliknij Przeglądaj i przejdź do wybranego katalogu.

- Wpisz ca.crt jako nazwę i kliknij OK, aby wyeksportować certyfikat.

- Zamknij kreatora.

- Skopiuj ca.crt z powrotem do katalogu portfela (jeśli to konieczne) za pomocą jednej z następujących metod:

ftp (w trybie binarnym) ca.crt do katalogu portfela warstwy aplikacji, skopiuj zawartość ca.crt i wklej do nowego pliku w katalogu portfela warstwy aplikacji za pomocą edytora tekstu. Zapisz plik jako ca.crt

Jeśli istnieje certyfikat pośredni, wyeksportuj go również za pomocą tej samej techniki

Szczegółowe kroki importowania certyfikatu ze zrzutami ekranu

owm &

Następnie kliknij portfel -> otwórz

Kliknij tak

Wpisz pełną ścieżkę katalogu portfela

Wprowadź hasło do portfela

Now Operations:Importuj certyfikat użytkownika

Alternatywnie możesz dodać certyfikat za pomocą polecenia orapki również

portfel orapki dodaj \

-portfel . \

-trusted_cert \

-cert ca.crt \

-pwd

portfel orapki dodaj \

-portfel . \

-trusted_cert \

-cert int.crt \

-pwd

orapki wallet add \

-wallet .\

-user_cert \

-cert tech.crt \

-pwd

Ważny krok

Jeśli chcesz zaimportować certyfikat CA, musisz również dodać zawartość pliku ca.crt do pliku b64InternetCertificate.txt znajdującego się w katalogu 10.1.2 ORACLE_HOME/sysman/config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Jeśli otrzymałeś również certyfikat pośredni (intca.crt), musisz również dodać go do b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate .txt

Krok 6

Zmodyfikuj portfel OPMN

- Przejdź do katalogu $INST_TOP/certs/opmn.

- Utwórz nowy katalog o nazwie BAK.

- Przenieś pliki ewallet.p12 i cwallet.sso do właśnie utworzonego katalogu BAK.

- Skopiuj pliki ewallet.p12 i cwallet.sso z katalogu $INST_TOP/certs/Apache do katalogu $INST_TOP/certs/opmn.

Krok 7

Zaktualizuj plik Cacerts JDK

Oracle Web Services wymaga, aby w pliku cacerts JDK znajdował się certyfikat organu certyfikującego, który wydał certyfikat serwera (ca.crt z poprzedniego kroku). Ponadto niektóre funkcje XML Publisher i BI Publisher wymagają obecności certyfikatu serwera (server.crt z poprzedniego kroku).

Wykonaj poniższe czynności, aby upewnić się, że te wymagania są spełnione:

- Przejdź do katalogu $OA_JRE_TOP/lib/security.

- Utwórz kopię zapasową istniejącego pliku cacerts.

- Skopiuj swoje pliki ca.crt i server.crt do tego katalogu i wydaj następujące polecenie, aby upewnić się, że cacerts ma uprawnienia do zapisu:

$ chmod u+w cacerts

Krok 8

Zaktualizuj plik kontekstowy

Użyj E-Business Suite — edytora kontekstowego Oracle Applications Manager (OAM), aby zmienić zmienne związane z SSL, jak pokazano w poniższej tabeli:

| Zmienne związane z SSL w pliku kontekstowym | ||

| Zmienna | Wartość bez SSL | Wartość SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | tak samo jak s_webport | tak samo jak s_webssl_port |

| s_webssl_port | nie dotyczy | domyślnie 4443 |

| s_https_listen_parameter | nie dotyczy | tak samo jak s_webssl_port |

| s_login_page | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

| s_external_url | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

Krok 9 – Uruchom autokonfigurację

Autokonfigurację można uruchomić za pomocą skryptu adautocfg.sh w katalogu warstwy aplikacji $ADMIN_SCRIPTS_HOME.

Powiązane artykuły

Automatyczna konfiguracja

Kroki uruchamiania automatycznej konfiguracji w aplikacji R12, w tym zarówno w warstwie bazy danych, jak i aplikacji

Lokalizacja szablonów autokonfiguracji aplikacji Oracle i Jak dostosować szablon dla plików autokonfiguracji

Krok 10 – Uruchom ponownie usługi warstwy aplikacji

Użyj skryptu adapcctl.sh w katalogu $ADMIN_SCRIPTS_HOME, aby zatrzymać i ponownie uruchomić usługi Apache warstwy aplikacji.

Kroki, które należy wykonać, gdy wybierasz terminator SSL z aplikacjami Oracle R12

Nie ma potrzeby tworzenia i instalacji certyfikatu na serwerze WWW.Certyfikat zostanie zainstalowany w terminatorze SSL. W takim przypadku wystarczy ustawić parametr pliku kontekstowego podany poniżej

| Zmiany podczas korzystania z akceleratora SSL | ||

| Zmienna | Wartość bez SSL | Wartość SSL |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | tak samo jak s_webport | wartość portu zewnętrznego akceleratora SSL |

| s_webentryhost | tak samo jak s_webhost | Nazwa hosta akceleratora SSL |

| s_webentrydomain | tak samo jak s_nazwa_domeny | Nazwa domeny akceleratora SSL |

| s_enable_sslterminator | # | usuń „#”, aby używać ssl_terminator.conf w środowiskach zakończonych ssl |

| s_login_page | url zbudowany za pomocą protokołu http i s_webport | url utworzony za pomocą protokołu https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url zbudowany za pomocą protokołu http i s_webport | url utworzony za pomocą protokołu https, s_webentryhost, s_webentrydomain, s_active_webport |

Uruchom autokonfigurację

Autokonfigurację można uruchomić za pomocą skryptu adautocfg.sh w katalogu warstwy aplikacji $ADMIN_SCRIPTS_HOME.

Ponownie uruchom usługi warstwy aplikacji

Użyj skryptu adapcctl.sh w katalogu $ADMIN_SCRIPTS_HOME, aby zatrzymać i ponownie uruchomić usługi Apache warstwy aplikacji.

Kroki pełnego szyfrowania z konfiguracją przekazywania w Load Balancer

1) Wszystkie kroki podane dla pojedynczego serwera WWW muszą zostać wykonane.

2) Certyfikat należy utworzyć za pomocą nazwy load balancera

3) Możemy wykonać kroki certyfikatu na jednym węźle, a następnie skopiować wszystkie kroki do innych węzłów

Zmiany wartości kontekstu

| Zmienne związane z SSL w pliku kontekstowym | ||

| Zmienna | Wartość bez SSL | Wartość SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | tak samo jak s_webport | tak samo jak s_webssl_port |

| s_webssl_port | nie dotyczy | domyślnie 4443 |

| s_https_listen_parameter | nie dotyczy | tak samo jak s_webssl_port |

| s_login_page | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

| s_external_url | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

Uruchom autokonfigurację

Autokonfigurację można uruchomić za pomocą skryptu adautocfg.sh w katalogu warstwy aplikacji $ADMIN_SCRIPTS_HOME.

Ponownie uruchom usługi warstwy aplikacji

Użyj skryptu adapcctl.sh w katalogu $ADMIN_SCRIPTS_HOME, aby zatrzymać i ponownie uruchomić usługi Apache warstwy aplikacji.

Wymagana konfiguracja bazy danych

Produkty Oracle, takie jak Oracle Configurator, Order Management, iStore, Order Capture, Quoting, iPayment, iStore i Pricing, uzyskują dostęp do danych przez Internet w trybie połączenia HTTP lub HTTPS. Implementacja SSL dla Oracle Database Server (który działa jako klient wysyłający żądania do serwera WWW) wykorzystuje Oracle Wallet Manager do konfiguracji portfela Oracle.

Uwaga:jest to obowiązkowe wymaganie dla stron sklepu Oracle iStore, gdy warstwa internetowa jest również włączona dla protokołu SSL.

Aby włączyć żądanie klienta HTTPS z bazy danych przez UTL_HTTP, musisz utworzyć Truststore w formacie portfela. Nie potrzebujesz certyfikatu serwera dla tego portfela. Musisz tylko zaimportować certyfikat głównego urzędu certyfikacji dla głównych urzędów certyfikacji, które są kotwicą zaufania dla witryn, z którymi chcesz się połączyć za pomocą protokołu UTL_HTTP.

1)Po ustawieniu środowiska dla warstwy bazy danych przejdź do katalogu $ORACLE_HOME/appsutil.2)Utwórz nowy katalog portfela o nazwie:wallet

3)Przejdź do nowo utworzonego katalogu portfela.

4) Otwórz Menedżera portfela jako proces w tle:

owm &

5)W menu Menedżera portfela Oracle przejdź do Portfel -> Nowy.

Odpowiedz NIE:Twój domyślny katalog portfela nie istnieje. Czy chcesz go teraz utworzyć?

Na ekranie nowego portfela pojawi się teraz monit o wprowadzenie hasła do portfela.

Kliknij NIE, gdy zostaniesz o to poproszony:

Utworzono nowy pusty portfel. Czy chcesz teraz utworzyć żądanie certyfikatu?6) Jeśli chcesz zaimportować ca.crt:

W menu Oracle Wallet Manager przejdź do Operacje -> Importuj zaufany certyfikat.

Kliknij OK.

Kliknij dwukrotnie ca.crt, aby go zaimportować.7) Zapisz portfel:

W menu Oracle Wallet Manager kliknij Portfel.

Sprawdź, czy pole Automatyczne logowanie jest zaznaczone.

Kliknij Zapisz .

Aby sprawdzić, czy portfel jest prawidłowo skonfigurowany i dostępny, zaloguj się do SQLPLUS jako użytkownik aplikacji i wykonaj następujące czynności:SQL>select utl_http.request('[adres dostępu]', '[adres proxy]' , 'file:[pełna ścieżka do katalogu portfela]', null) z dual;

gdzie:

„[adres dostępu]” =adres URL portalu szybkiej instalacji E-Business Suite.

„[adres proxy]” =adres URL twojego serwera proxy lub NULL, jeśli nie używasz serwera proxy.

„plik:[pełna ścieżka do katalogu portfela]” =lokalizacja katalogu portfela (nie określaj rzeczywistych plików portfela).

Ostatnim parametrem jest hasło do portfela, domyślnie ustawione na null.

Powiązane linki

Włączenie SSL lub TLS w Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

Jak znaleźć wersję komponentów R12

40 Pytanie o poprawkę, które powinien znać każdy administrator administrator danych

polecenie awk

polecenie Keytool