W tym miejscu przyjrzymy się szczegółowym krokom włączania TLS w Oracle Apps R12.2

Spis treści

Wprowadzenie:

Dane między przeglądarką internetową a serwerem WWW są przesyłane w aplikacji R12 w postaci niezaszyfrowanej, więc hasło i inne informacje można śledzić za pomocą sniffera. Unikamy tego, wdrażając SSL w R12.

Dzięki wdrożeniu SSL dane są przesyłane w zaszyfrowanych formularzach i tylko przeglądarka internetowa i serwer sieciowy mogą je odszyfrować.

Implementacja wymaga certyfikatu SSL i konfiguracji w środowisku R12 zgodnie z konfiguracją

Co to jest SSL?

SSL i TLS to protokół kryptograficzny, który zapewnia prywatność między komunikującymi się aplikacjami a ich użytkownikami w Internecie

Co to jest Transport Layer Security (TLS)

Transport Layer Security, czyli TLS, jest następcą SSL. TLS, podobnie jak SSL, to protokół szyfrujący ruch między klientem a serwerem. TLS tworzy szyfrowane połączenie między dwoma komputerami, umożliwiając przesyłanie prywatnych informacji bez problemów z podsłuchiwaniem, manipulowaniem danymi lub fałszowaniem wiadomości.

Jak działa SSL

- Klient wysyła żądanie do serwera w trybie połączenia HTTPS.

- Serwer przedstawia swój certyfikat cyfrowy klientowi. Ten certyfikat zawiera informacje identyfikujące serwer, takie jak nazwa serwera, klucz publiczny organizacji i serwera oraz podpis cyfrowy klucza prywatnego CA

- Klient (przeglądarka internetowa) ma klucze publiczne całego urzędu certyfikacji. Odszyfrowuje klucz prywatny certyfikatu cyfrowego Ta weryfikacja dowodzi, że nadawca miał dostęp do klucza prywatnego, a zatem prawdopodobnie jest osobą powiązaną z kluczem publicznym. Jeśli weryfikacja przebiegnie pomyślnie, serwer zostanie uwierzytelniony jako serwer zaufany.

- Klient wysyła serwerowi listę poziomów szyfrowania lub szyfrów, których może używać.

- Serwer otrzymuje listę i wybiera najsilniejszy wspólny poziom szyfrowania.

- Klient szyfruje losową liczbę kluczem publicznym serwera i wysyła wynik do serwera (który tylko serwer powinien być w stanie odszyfrować swoim kluczem prywatnym); obie strony następnie używają losowej liczby do wygenerowania unikalnego klucza sesji do późniejszego szyfrowania i deszyfrowania danych podczas sesji

Implementacja SSL będzie zależeć od topologii implementacji R12. Podkreślam tutaj wszystkie najważniejsze.

Punkt zakończenia TLS

- Punkt zakończenia TLS to serwer końcowy dla zaszyfrowanego połączenia, które zostało zainicjowane przez klienta (na przykład przeglądarkę).

- W przypadku Oracle E-Business Suite serwer Oracle HTTP Server może pełnić funkcję punktu końcowego TLS. Alternatywny punkt zakończenia TLS, taki jak zwrotny serwer proxy lub system równoważenia obciążenia, można skonfigurować przed serwerem Oracle HTTP Server.

Różne topologie SSL

- Pojedyncze wdrożenie serwera WWW z punktem końcowym TLS jako serwer WWW

To całkiem proste. Potrzebujemy certyfikatu cyfrowego dla serwera WWW. Kroki są proste. Ruch między przeglądarką internetową a serwerem internetowym będzie szyfrowany

- Posiadanie równoważnika obciążenia, który obsługuje co najmniej 2 serwery internetowe, sprawia, że jest to trochę skomplikowane

W takim przypadku możemy mieć następujące opcje

1. Szyfrowanie ruchu od końca do końca (punkt końcowy TLS jako serwer WWW)

Cały przepływ ruchu, tj. od przeglądarki do systemu równoważenia obciążenia i od systemu równoważenia obciążenia do serwera WWW, jest szyfrowany

Można to zrobić na dwa sposoby

a) Konfiguracja przekazująca :Równoważenie obciążenia w tym przypadku nie odszyfrowuje/szyfruje wiadomości. Po prostu przechodzi przez ruch do serwera WWW

b) Odszyfrowywanie/szyfrowanie :W tym przypadku równoważenie obciążenia odszyfrowuje ruch na poziomie równoważenia obciążenia, a następnie ponownie go szyfruje i wysyła do serwera WWW, który ponownie go odszyfrowuje

2. Terminator SSL (Alternatywny punkt zakończenia TLS):Ruch pomiędzy przeglądarką internetową a load balancerem jest tylko szyfrowany. Równoważenie obciążenia działa jako terminator SSL i kończy SSL na poziomie modułu równoważenia obciążenia i przekazuje niezaszyfrowany ruch do serwera WWW.

Kroki do wykonania konfiguracji w każdej topologii są podane poniżej

Pojedyncze wdrożenie serwera internetowego z punktem końcowym TLS jako serwerem internetowym

Ważne punkty

1) Uaktualnij do minimum Java Development Kit (JDK) 7.

Korzystanie z TLS 1.2 wymaga co najmniej Java 7

2) Uaktualnij oprogramowanie pośredniczące Oracle Fusion.

Korzystanie z TLS 1.2 wymaga oprogramowania Oracle Fusion Middleware 1.1.1.9

3) Zastosuj poprawki specyficzne dla produktu.

Oracle Workflow — zastosuj poprawkę 22806350 :R12.OWF.C w celu rozwiązania problemu poczty elektronicznej z powiadomieniem o przepływie pracy Oracle.

Oracle iProcurement — zastosuj poprawkę (poprawki) wymienione w My Oracle Support Knowledge Dokument 1937220.1 , Awaria Oracle iProcurement, Exchange i OSN po migracji witryny dostawcy z protokołu SSLv3 do protokołu TLS (z SSL Handshake SSLIOClosedOverrideGoodbyeKiss) , co odpowiada odpowiednim wersjom aplikacji.

Oracle iPayment – zastosuj poprawkę 22522877 :R12.IBY.C.

Oracle XML Gateway — zastosuj poprawkę 22326911 :R12.ECX.C.

Krok 1

Ustaw swoje środowisko

Kroki wyszczególnione w tej sekcji należy wykonać w (działającym) systemie plików, aby zapewnić, że podczas następnej aktualizacji online konfiguracja TLS zostanie następnie przeniesiona do systemu plików poprawki. W tym momencie nie powinno być aktywnego cyklu aktualizacji. Aby sprawdzić, czy cykl aktualizacji online jest już aktywny, czy nie, możesz użyć następującego polecenia:

UNIX:

$ stan przyjęcia

- Zaloguj się do warstwy aplikacji Oracle E-Business Suite 12.2 jako użytkownik systemu operacyjnego, który jest właścicielem plików instalacyjnych.

- System plików ze zmienną pliku kontekstowego aplikacji s_file_edition_type ustawioną na „uruchom” oznacza uruchamiany system plików. Pobierz plik środowiska warstwy aplikacji (

.env) znajdujący się w katalogu APPL_TOP w uruchomionym systemie plików. Nie pobieraj pliku APPS .env, w przeciwnym razie zostaną pobrane zmienne środowiskowe 10.1.2, a uruchomienie Oracle Wallet Manager 11g nie powiedzie się. Po pozyskaniu pliku środowiskowego zmienna środowiskowa $FILE_EDITION powinna być „uruchomiona”. - Ustaw zmienną środowiskową PATH, aby zawierała lokalizację Fusion Middleware i zmienną DISPLAY dla owm gui

Na przykład

eksportuj PATH=$FMW_HOME/webtier/bin:$FMW_HOME/oracle_common/bin:$PATH

export DISPLAY=

S krok 2

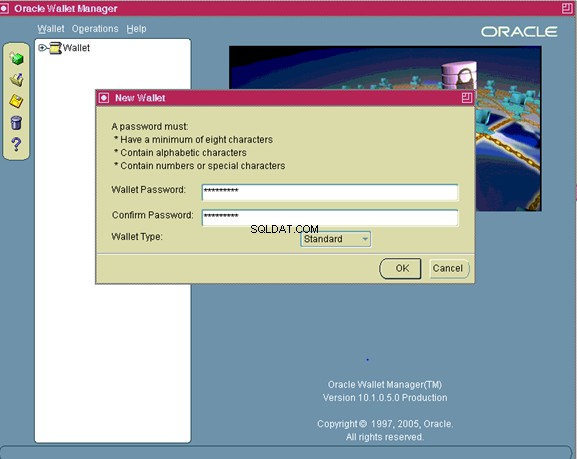

Utwórz portfel

Lokalizacja s_web_ssl_directory jest nadal używana przez niektóre składniki pakietu Oracle E-Business Suite w wersji 12.2 (na przykład XML Gateway Transportation Agent OXTA) oraz podczas procesu klonowania oprogramowania pośredniczącego Oracle Fusion.

Możemy znaleźć tę lokalizację w następujący sposób

kot $CONTEXT_FILE|grep „s_web_ssl_directory”

Otwórz Menedżera portfela w tle:

| $ owm & |

W menu Oracle Wallet Manager przejdź do opcji Portfel>

Nowość.

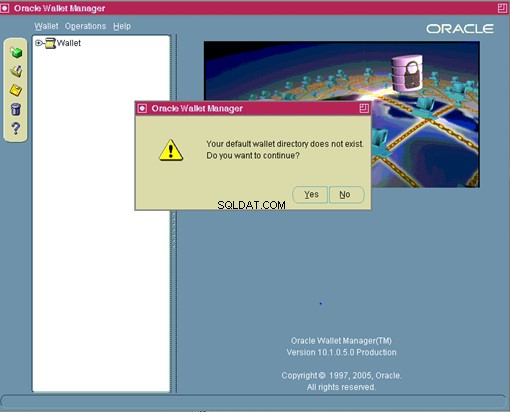

Odpowiedz NIE na:Twój domyślny katalog portfela nie istnieje. Czy chcesz go teraz utworzyć?

Nowy ekran portfela poprosi teraz o wprowadzenie hasła do portfela

Wprowadź hasło i zapamiętaj je

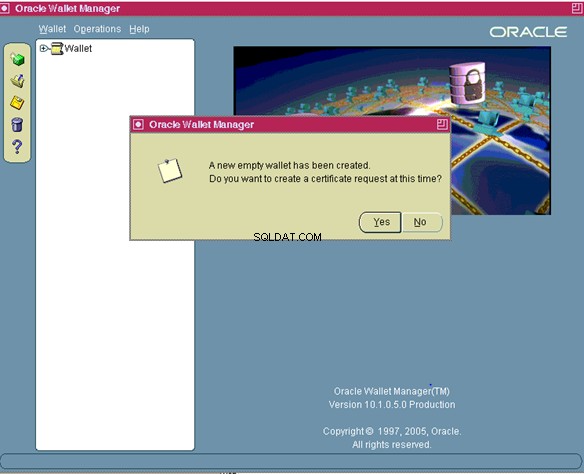

Utworzono nowy pusty portfel. Czy chcesz teraz utworzyć żądanie certyfikatu?

Po kliknięciu „Tak” na ekranie Utwórz żądanie certyfikatu pojawi się:

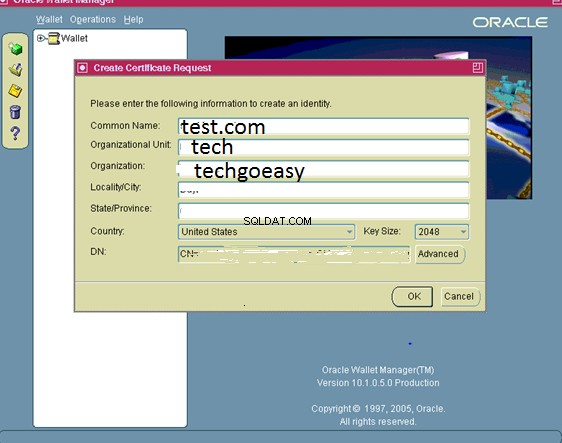

Wpisz odpowiednie wartości, gdzie:

| Nazwa zwyczajowa | Jest to nazwa Twojego serwera wraz z domeną. |

| Jednostka organizacyjna:(opcjonalnie) | Jednostka w Twojej organizacji. |

| Organizacja | To nazwa Twojej organizacji |

| Miasto/Miasto | To to Twoja miejscowość lub miejscowość. |

| Stan/prowincja | to pełna nazwa stanu lub prowincji, której nie należy skracać. |

Wybierz swój kraj z listy rozwijanej, a jako rozmiar klucza wybierz co najmniej 2048. Kliknij OK.

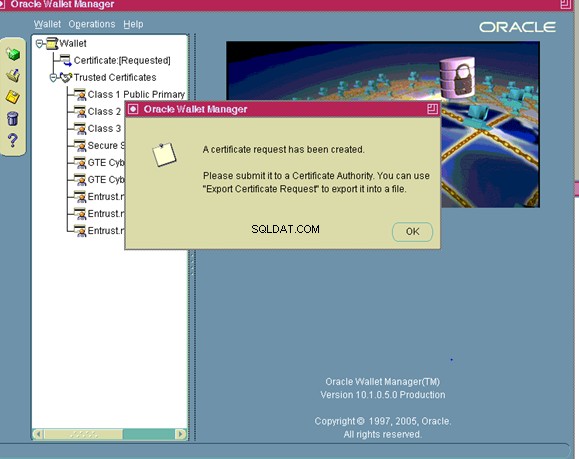

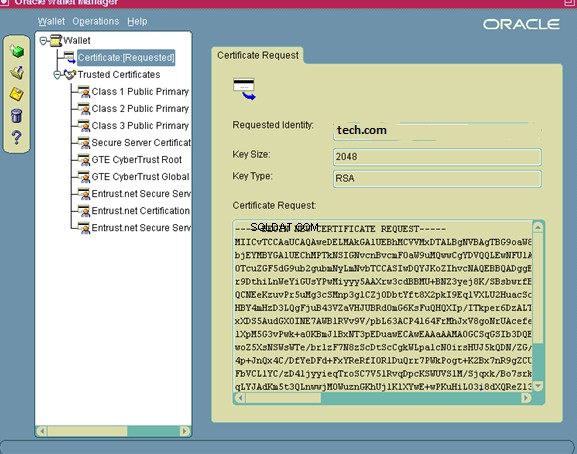

Kliknij Na żądanie certyfikatu

Musisz wyeksportować wniosek o certyfikat, zanim prześlesz go do organu certyfikującego.

- Kliknij na Certyfikat [Wniosek], aby go podświetlić.

- W menu kliknij Operacje>

Eksportuj żądanie certyfikatu

- Zapisz plik jako server.csr

- W menu kliknij Portfel, a następnie Zapisz.

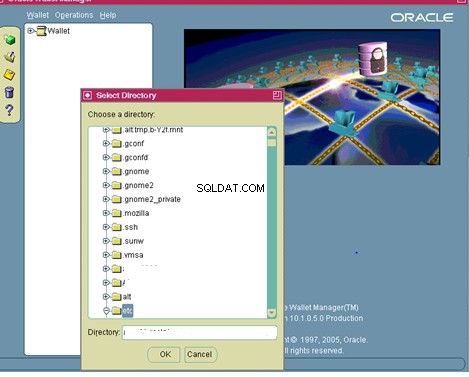

- Na ekranie Wybierz katalog zmień katalog na w pełni kwalifikowany katalog portfela.

- Kliknij OK.

- W menu kliknij Portfel i zaznacz pole Automatyczne logowanie.

Upewnij się, że to hasło będzie czymś, co zapamiętasz. Będziesz musiał użyć hasła za każdym razem, gdy otworzysz portfel za pomocą Oracle Wallet Manager lub wykonasz operacje na portfelu za pomocą interfejsu wiersza poleceń. Przy włączonych procesach automatycznego logowania przesłanych przez użytkownika systemu operacyjnego, który utworzył portfel, nie będzie trzeba podawać hasła, aby uzyskać dostęp do portfela.

- Wyjdź z Menedżera portfela.

Katalog portfela będzie teraz zawierał następujące pliki:

cwallet.sso

ewallet.p12

serwer.csr

Możesz teraz przesłać plik server.csr do swojego urzędu certyfikacji, aby zażądać certyfikatu serwera

Zapisz portfel za pomocą portfela i zapisz i podaj ścieżkę katalogu

Prześlij żądanie certyfikatu do urzędu certyfikacji .

Uwaga:zmiany algorytmu podpisu

Standardy branżowe dotyczące algorytmów szyfrowania są stale weryfikowane. Certyfikaty wydane za pomocą algorytmu skrótu podpisu opartego na SHA-1 jako standardu branżowego są stopniowo wycofywane. Wiele urzędów certyfikacji zaleca lub nakazuje SHA-2 jako minimalny algorytm podpisu do wydawania certyfikatów. Ramy czasowe przejścia do SHA-2 różnią się w zależności od używanego urzędu certyfikacji. Wymóg dotyczący SHA-2 ma również wpływ na certyfikaty pośrednie, które również muszą być SHA-2, aby można było połączyć się z wydanym certyfikatem SHA-2 jednostki końcowej. Nie ma to wpływu na certyfikaty główne.

Więcej informacji można znaleźć w następujących dokumentach My Oracle Support Knowledge Documents:

Dokument 1448161.1 , Jak tworzyć CSR za pomocą algorytmu SHA-1 lub lepszego podpisu

Dokument 1275428.1 , Stan obsługi SHA-2 w Oracle Application Server (10.1.2.X.X/10.1.3.X.X) i Fusion Middleware 11g (11.1.1.X)

Dokument 1939223.1 , Czy można generować żądania podpisania certyfikatu SHA-2 za pomocą Oracle Wallet Manager lub ORAPKI w FMW11g

W zależności od dostawcy certyfikatu żądania certyfikatu oparte na MD5 (CSR) generowane przez Oracle Wallet Manager (OWM) mogą nie być akceptowane.

Na przykład firma Symantec będzie teraz akceptować tylko żądania CSR oparte na protokole SHA-1 2048-bitowym lub wyższym. Ze względu na obecne ograniczenia zarówno w OWM, jak i orapki, nie są one w stanie wygenerować niczego innego niż CSR oparte na MD5. OWM może akceptować zaufane certyfikaty SHA-2 lub wyższe oraz certyfikaty serwera, po prostu nie może ich wygenerować.

W takich przypadkach obejściem jest użycie OpenSSL do wygenerowania CSR. Przykład tego procesu znajduje się poniżej.

- Użyj OpenSSL, aby pobrać istniejący portfel i zapisać go jako nowy plik w formacie PEM:

openssl pkcs12 -in ewallet.p12 -nodes -out nonoracle_wallet.pem

Użyj OpenSSL do wygenerowania żądania określającego SHA-2:

openssl req -new -key nonoracle_wallet.pem -sha256 -out server.csr

W tym momencie OpenSSL poprosi o atrybuty żądania. Pamiętaj, aby wprowadzić te same dane, które wprowadziłeś podczas tworzenia CSR w OWM. Nie podawaj „hasła wyzwania”, ponieważ większość urzędów certyfikujących uznała je za niebezpieczne.

- Csr powinien teraz zostać przesłany do urzędu certyfikacji, aby zażądać certyfikatu serwera.

- Po otrzymaniu nowo wystawionego certyfikatu możesz zaimportować go do swojego portfela za pomocą OWM, kontynuując następny krok poniżej

Krok 5

Zaimportuj swój certyfikat serwera do portfela

Po otrzymaniu certyfikatu serwera od organu certyfikującego należy go zaimportować do portfela. Skopiuj certyfikat do pliku server.crt w katalogu portfela na serwerze za pomocą jednej z następujących metod:

- ftp certyfikat (w trybie binarnym)

- skopiuj i wklej zawartość do server.crt

Wykonaj poniższe czynności, aby zaimportować plik server.crt do portfela:

- Otwórz Menedżera portfela jako proces w tle:

$ owm &

- W menu kliknij Portfel, a następnie Otwórz.

- Odpowiedz Tak, gdy zostaniesz o to poproszony:

Twój domyślny katalog portfela nie istnieje.

Czy chcesz kontynuować?

- Na ekranie Wybierz katalog zmień katalog na w pełni kwalifikowany katalog portfela i

kliknij OK

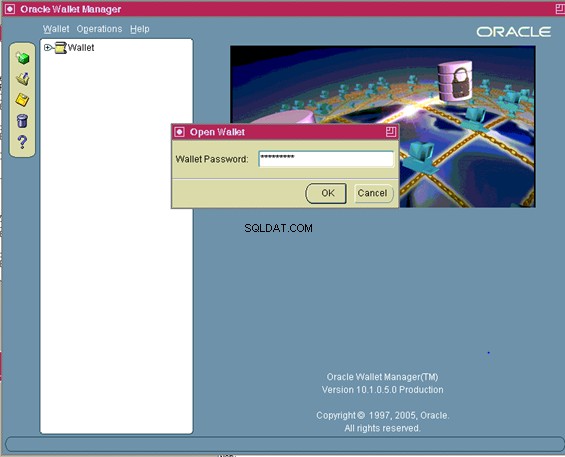

- Wprowadź hasło do portfela i kliknij OK.

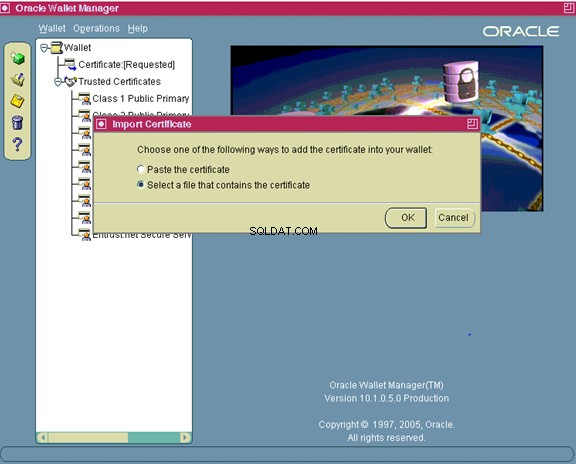

- W menu Oracle Wallet Manager przejdź do opcji Operations Import User Certificate. Certyfikaty serwera to rodzaj certyfikatu użytkownika. Ponieważ urząd certyfikacji wystawił serwerowi certyfikat, umieszczając jego nazwę wyróżniającą (DN) w polu Temat, serwer jest właścicielem certyfikatu, a więc „użytkownikiem” tego certyfikatu użytkownika.

- Kliknij OK.

- Kliknij dwukrotnie plik server.crt, aby go zaimportować.

- Zapisz portfel:

- W menu Oracle Wallet Manager kliknij Portfel.

- Sprawdź, czy pole Automatyczne logowanie jest zaznaczone.

- Kliknij Zapisz

Uwaga:Jeśli w portfelu nie ma wszystkich zaufanych certyfikatów tworzących łańcuch server.crt, dodanie certyfikatu nie powiedzie się. Kiedy portfel został utworzony, certyfikaty dla najpopularniejszych CA (takich jak VeriSign, GTE i Entrust) zostały dołączone automatycznie. Skontaktuj się z urzędem certyfikacji, jeśli chcesz dodać ich certyfikat, i zapisz dostarczony plik jako ca.crt w katalogu portfela w formacie base64. Inną opcją jest postępowanie zgodnie z instrukcjami podanymi poniżej, aby utworzyć ca.crt z certyfikatu serwera (server.crt). Jeśli urząd certyfikacji dostarczył certyfikat pośredniczący (w celu uzupełnienia łańcucha), a następnie zapisz dostarczony plik jako intca.crt w formacie Base64, przed zaimportowaniem pliku server.crt należy go zaimportować do Oracle Wallet Manager. Certyfikaty składające się z kilku części (takie jak typ P7B) również należą do tej kategorii

Tworzenie certyfikatu instytucji certyfikującej

Aby utworzyć ca.crt

- Skopiuj plik server.crt na swój komputer (jeśli to konieczne) za pomocą jednej z następujących metod:

ftp (w trybie binarnym) server.crt do komputera.

skopiuj zawartość server.crt i wklej do notatnika na komputerze. Zapisz plik jako server.crt

- Kliknij dwukrotnie plik server.crt, aby otworzyć go z rozszerzeniem Cyrpto Shell.

- Na karcie Ścieżka certyfikacji kliknij pierwszą (górną) linię, a następnie Wyświetl certyfikat.

- Na karcie Szczegóły kliknij Kopiuj do pliku, aby uruchomić kreatora eksportu.

- Kliknij Dalej, aby kontynuować.

- Wybierz X.509 (.CER) zakodowany w Base64 i kliknij Dalej.

- Kliknij Przeglądaj i przejdź do wybranego katalogu.

- Wpisz ca.crt jako nazwę i kliknij OK, aby wyeksportować certyfikat.

- Zamknij kreatora.

- Skopiuj ca.crt z powrotem do katalogu portfela (jeśli to konieczne) za pomocą jednej z następujących metod:

ftp (w trybie binarnym) ca.crt do katalogu portfela warstwy aplikacji

skopiuj zawartość ca.crt i wklej ją do nowego pliku w katalogu portfela warstwy aplikacji za pomocą edytora tekstu. Zapisz plik jako ca.crt

Szczegółowe kroki importowania certyfikatu ze zrzutami ekranu

| owm & |

Następnie kliknij portfel -> otwórz

Kliknij tak

Wpisz pełną ścieżkę katalogu wwallet

Wprowadź hasło do portfela

Now Operations:Importuj certyfikat użytkownika

Alternatywnie możesz dodać certyfikat

orapki wallet add \ -wallet . \ -trusted_cert \ -cert ca.cer \ -pwd <pwd> orapki wallet add \ -wallet . \ -trusted_cert \ -cert intca.cer \ -pwd <pwd> orapki wallet add \ -wallet .\ -user_cert \ -cert tech.cer \ -pwd <pwd>

Jeśli chcesz zaimportować certyfikat CA, musisz również dodać zawartość pliku ca.crt do pliku b64InternetCertificate.txt znajdującego się w katalogu 10.1.2 ORACLE_HOME/sysman/config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Jeśli otrzymałeś również certyfikat pośredni (intca.crt), musisz również dodać go do b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Krok 6 – Zmodyfikuj portfel Oracle HTTP Server .

Katalog

Skopiuj portfel

Możesz znaleźć te zmienne w pliku kontekstowym

kot $CONTEXT_FILE|grep „s_ohs_instance_loc”

kot $CONTEXT_FILE|grep „s_ohs_component”

Krok 7 – Zmodyfikuj portfel OPMN i skonfiguruj mechanizmy szyfrowania .

Zmodyfikuj portfel OPMN

Domyślną lokalizacją portfela OPMN jest katalog

Możemy znaleźć tę lokalizację w następujący sposób

kot $CONTEXT_FILE|grep „s_ohs_instance_loc”

- Przejdź do katalogu

/config/OPMN/opmn/wallet. - Przenieś istniejące pliki portfela do katalogu kopii zapasowych na wypadek, gdybyś chciał użyć ich ponownie w przyszłości.

- Skopiuj pliki cwallet.sso z katalogu

/config/OHS/ /keystores/default do bieżącego katalogu.

Skonfiguruj zestawy szyfrów OPMN

Musisz wykonać tę konfigurację, aby wymusić silne mechanizmy szyfrowania na porcie zdalnym OPMN.

- Upewnij się, że wszystkie procesy są wyłączone.

- Otwórz plik opmn.xml znajdujący się pod Twoją instancją warstwy internetowej.

- W górnej części pliku poszukaj opcji SSL w sekcji

.

Zmień:

do

ssl-ciphers=”

Poniższa lista określa prawidłowe zestawy szyfrów, których można użyć:

- SSL_RSA_WITH_AES_256_CBC_SHA

- SSL_RSA_WITH_AES_128_CBC_SHA

- SSL_RSA_WITH_3DES_EDE_CBC_SHA

Na przykład:

ssl-ciphers=”SSL_RSA_WITH_AES_128_CBC_SHA_ESSL_CRS”/>

Edytuj plik admin.conf.

Zmień:

SSLCipherSuite SSL_RSA_WITH_RC4_128_SHA

Protokół SSL nzos_Version_1_0 nzos_Version_3_0

do

SSLCipherSuite

SSLProtocol nzos_Version_1_0 nzos_Version_1_1 nzos_Version_1_2

Krok 8 – Zmodyfikuj konsolę sterowania Oracle Fusion Middleware .

Fusion Middleware Control Console wykorzystuje funkcjonalność OPMN do zarządzania Oracle Fusion Middleware Enterprise.

Przenieś istniejące pliki portfela do katalogu kopii zapasowych na wypadek, gdybyś chciał ich użyć ponownie w przyszłości.

- $EBS_DOMAIN_HOME/opmn/

/ /portfel - $EBS_DOMAIN_HOME/opmn/

/portfel - $FMW_HOME/webtier/instances/

/config/OHS/ /proxy-wallet

Możemy znaleźć tę lokalizację w następujący sposób

kot $CONTEXT_FILE|grep „EBS_DOMAIN_HOME”

Skopiuj plik cwallet.sso z katalogu

Uwaga :W przypadku współdzielonego systemu plików i konfiguracji wielowęzłowej aktualizacje pierwszych dwóch katalogów są wykonywane w węźle podstawowym, a aktualizacje trzeciego katalogu są wykonywane w odpowiednim węźle warstwy aplikacji, w którym skonfigurowano OHS dla TLS. Powodem jest to, że pierwsze dwa katalogi będą istniały tylko w węźle podstawowym, a trzeci katalog będzie istniał tylko w każdym węźle warstwy aplikacji, w którym włączone jest OHS.

Krok 9

Użyj Oracle Fusion Middleware Control, aby wprowadzić dodatkowe zmiany w pliku konfiguracyjnym:

- Zaloguj się do konsoli Oracle Fusion Middleware Control Console (na przykład https://

. : /em). - Wybierz docelowy poziom sieci w domenie EBS.

- Wybierz Administracja> Konfiguracja zaawansowana.

- Wybierz plik ssl.conf do edycji.

- Zaktualizuj dyrektywy Listen

i VirtualHost _default_: do portu SSL, na przykład Listen 4443. - Zaktualizuj wpis SSLProtocol i SSLCipherSuite, aby odpowiadały następującym:

SSLProtocol TLSv1 TLSv1.1 TLSv1.2

SSLCipherSuite WYSOKA:ŚREDNIA:!aNULL:!RC4:+WYSOKA:+ŚREDNIA

7. Kliknij Zastosuj .

Należy uruchomić następujące polecenie (we wszystkich węzłach warstwy aplikacji), aby propagować zmiany wprowadzone za pomocą konsoli sterowania Oracle Fusion Middleware do zmiennych pliku kontekstu:

perl $AD_TOP/bin/adSyncContext.pl contextfile=$CONTEXT_FILE

Wprowadź hasło użytkownika aplikacji:

Wprowadź hasło WebLogic AdminServer:

Przejrzyj plik adSyncContext.log pod kątem zmian, które zostały pobrane i wprowadzone w pliku kontekstowym.

Użyj Oracle E-Business Suite 12.2 – Edytor kontekstu OAM, aby zmienić zmienne związane z TLS pokazane w tej tabeli:

| Zmienne związane z TLS w pliku kontekstowym | ||

| Zmienna | Wartość niezgodna z TLS | Wartość TLS |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | tak samo jak s_webport | tak samo jak s_webssl_port |

| s_webssl_port | nie dotyczy | domyślnie 4443 |

| s_https_listen_parameter | nie dotyczy | tak samo jak s_webssl_port |

| s_login_page | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

| s_external_url | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

Wartość s_webport opiera się na domyślnym porcie przed jakąkolwiek konfiguracją TLS i pozostaje niezmieniona po przełączeniu na TLS

Krok 10 – Uruchom autokonfigurację

Autokonfigurację można uruchomić za pomocą skryptu adautocfg.sh w katalogu warstwy aplikacji $ADMIN_SCRIPTS_HOME.

Krok 11 – Uruchom ponownie usługi warstwy aplikacji

Użyj skryptu adapcctl.sh w katalogu $ADMIN_SCRIPTS_HOME, aby zatrzymać i ponownie uruchomić usługi Apache warstwy aplikacji.

Krok 12 – Propaguj zmiany TLS w systemach plików poprawek .

Aby zsynchronizować konfigurację TLS między dwoma systemami plików, należy wykonać następujące czynności:

- Edytuj $APPL_TOP_NE/ad/custom/adop_sync.drv.

- Zakładając, że rsynccommand jest dostępne w systemie UNIX, następujące dyrektywy należy skopiować i wkleić między sekcjami

i po istniejącym <#Copy Ends>:

# Wymagane do migracji konfiguracji TLS z RUN do systemu plików PATCH.

# Zmień polecenia w przypadku, gdy rsync nie jest dostępny lub platforma nie obsługuje przykładowa składnia.#10.1.2 b64InternetCertificate.txt

rsync -zr %s_current_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate.txt %s_other_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate. txt#Oracle HTTP Server Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso %s_other_base%/ FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso#OPMN Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/% s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso#Fusion Middleware Control Walletsso – cwallet. />rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso %s_other_base%/FMW_EBs/%_douser_Sid opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/dbdomains/%s_ohs%n_id portfel/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/proxy-wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs/OHSstance% %s_ohs_component%/proxy-wallet/cwallet.sso

Kroki, których należy użyć przy przechodzeniu do terminatora SSL

Nie ma potrzeby tworzenia i instalacji certyfikatu na serwerze WWW. W takim przypadku wystarczy ustawić parametr pliku kontekstowego podany poniżej

Użyj Oracle Fusion Middleware Control, aby wprowadzić dodatkowe zmiany w pliku konfiguracyjnym:

- Zaloguj się do konsoli Oracle Fusion Middleware Control Console (na przykład https://

. : /em). - Wybierz Docelowy poziom sieci w domenie EBS.

- Wybierz Administracja> Konfiguracja zaawansowana.

- Wybierz plik ssl.conf do edycji.

- Zaktualizuj dyrektywę ServerName do konfiguracji punktu zakończenia TLS

. . - Kliknij Zastosuj.

- Wybierz plik httpd.conf do edycji.

- Zaktualizuj dyrektywy ServerName do konfiguracji punktu zakończenia TLS

. . - Kliknij Zastosuj.

Użyj Oracle E-Business Suite 12.2 – Oracle Applications Manager (OAM) Context Editor, aby zmienić zmienne związane z TLS pokazane w tej tabeli:

| Zmiany podczas korzystania z punktu zakończenia TLS innego niż BHP (takiego jak load balancer lub reverse proxy) | ||

| Zmienna | Wartość niezgodna z TLS | Wartość TLS |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | tak samo jak s_webport | Port zewnętrzny punktu końcowego TLS |

| s_webentryhost | tak samo jak s_webhost | Nazwa hosta punktu zakończenia TLS |

| s_webentrydomain | tak samo jak s_nazwa_domeny | Nazwa domeny punktu końcowego TLS |

| s_enable_sslterminator | # | Usuń „#”, aby użyć ssl_terminator.conf |

| s_login_page | url zbudowany za pomocą protokołu http i s_webport | Skonstruuj adres URL za pomocą protokołu https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url zbudowany za pomocą protokołu http i s_webport | Skonstruuj adres URL za pomocą protokołu https, s_webentryhost, s_webentrydomain, s_active_webport |

Wartość s_webport opiera się na domyślnym porcie przed jakąkolwiek konfiguracją TLS i pozostaje niezmieniona po przełączeniu na TLS.

Uruchom autokonfigurację

Autokonfigurację można uruchomić za pomocą skryptu adautocfg.sh w katalogu warstwy aplikacji $ADMIN_SCRIPTS_HOME.

Ponownie uruchom usługi warstwy aplikacji

Użyj skryptu adapcctl.sh w katalogu $ADMIN_SCRIPTS_HOME, aby zatrzymać i ponownie uruchomić usługi Apache warstwy aplikacji.

Kroki pełnego szyfrowania z konfiguracją przekazywania w Load Balancer

1) Wszystkie kroki podane dla pojedynczego serwera WWW muszą zostać wykonane.

2) Certyfikat należy utworzyć za pomocą nazwy load balancera

3) Możemy wykonać kroki certyfikatu na jednym węźle, a następnie skopiować wszystkie kroki do innych węzłów

Zmiany wartości kontekstu

| Zmienne związane z TLS w pliku kontekstowym | ||

| Zmienna | Wartość niezgodna z TLS | Wartość TLS |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | tak samo jak s_webport | tak samo jak s_webssl_port |

| s_webssl_port | nie dotyczy | domyślnie 4443 |

| s_https_listen_parameter | nie dotyczy | tak samo jak s_webssl_port |

| s_login_page | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

| s_external_url | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

Uruchom autokonfigurację

Autokonfigurację można uruchomić za pomocą skryptu adautocfg.sh w katalogu warstwy aplikacji $ADMIN_SCRIPTS_HOME.

Ponownie uruchom usługi warstwy aplikacji

Użyj skryptu adapcctl.sh w katalogu $ADMIN_SCRIPTS_HOME, aby zatrzymać i ponownie uruchomić usługi Apache warstwy aplikacji.

Kroki pełnego szyfrowania za pomocą szyfrowania/odszyfrowywania w Load Balancer

1) Wszystkie kroki podane dla pojedynczego serwera WWW muszą zostać wykonane.

2) Certyfikat należy utworzyć na poziomie modułu równoważenia obciążenia i na poziomie węzła sieciowego. Należy go utworzyć z nazwą równoważenia obciążenia po obu stronach

3) Możemy wykonać kroki certyfikatu na jednym węźle sieciowym, a następnie skopiować wszystkie kroki do innych węzłów

4) Bilans obciążenia powinien mieć certyfikat SSL klienta dla certyfikatu węzła sieciowego

Zmiany wartości kontekstu

| Zmienne związane z SSL w pliku kontekstowym | ||

| Zmienna | Wartość bez SSL | Wartość SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | tak samo jak s_webport | tak samo jak s_webssl_port |

| s_webssl_port | nie dotyczy | domyślnie 4443 |

| s_https_listen_parameter | nie dotyczy | tak samo jak s_webssl_port |

| s_login_page | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

| s_external_url | url zbudowany za pomocą protokołu http i s_webport | url zbudowany za pomocą protokołu https i s_webssl_port |

Zarówno ssl.conf, jak i httpd.conf będą miały nazwę serwera wskazującą hosta lokalnego, a nie hosta wejścia internetowego punktu końcowego TLS.

W przypadku używanego punktu zakończenia TLS konfiguracja będzie zasadniczo składać się z dwóch profili:profilu SSL klienta i profilu SSL serwera. Każdy profil będzie odwoływał się do odpowiednich informacji o certyfikacie drugiego. Zasadniczo odbiorca TLS musi być świadomy informacji o certyfikacie TLS po stronie EBS, a EBS z kolei musi być świadomy informacji o certyfikacie TLS w punkcie zakończenia TLS. Zapoznaj się z dokumentacją dotyczącą punktu końcowego TLS, aby uzyskać informacje na temat prawidłowej konfiguracji.

Powyższy przykład opiera się na użyciu akceleratora F5 BIG-IP TLS:

Klient SSL:

Parent Profile =customerssl

Certyfikat i klucz =Certyfikat oparty na alternatywnej nazwie podmiotu (SAN) zainstalowany na BIG-IP

Łańcuch =Określony certyfikat łańcucha pośredniego

SSL Server:

Parent Profile =serversl

Certyfikat i klucz =Podstawowy certyfikat wydany dla instancji EBS

Łańcuch =Określony certyfikat łańcucha pośredniego

Zalecamy niezależne testowanie obu stron konfiguracji TLS. Na przykład przetestuj, aby najpierw upewnić się, że wystąpienie EBS działa z punktem końcowym TLS, cofnij zmianę, a następnie sprawdź, czy protokół TLS skonfigurowany tylko dla EBS działa. Po potwierdzeniu, że obie konfiguracje działają dla TLS, możesz zatwierdzić konfigurację typu end-to-end TLS, ponownie wprowadzając punkt zakończenia TLS.

Przykład przepływu protokołu w tym scenariuszu:

klient https żądanie> TLS Off-loader (https:443)> EBS TLS (https:4443)

Istnieją dwa różne łańcuchy certyfikatów TLS, dlatego uzgadnianie TLS i negocjacje muszą zostać zakończone, aby komunikacja powiodła się. Każda przerwa w tym przepływie spowoduje błędy protokołu TLS. W tym przykładzie punkt końcowy TLS działa na ogólnym domyślnym porcie 443, podczas gdy EBS jest skonfigurowany do działania na porcie 4443.

Uruchom autokonfigurację

Autokonfigurację można uruchomić za pomocą skryptu adautocfg.sh w katalogu warstwy aplikacji $ADMIN_SCRIPTS_HOME.

Ponownie uruchom usługi warstwy aplikacji

Użyj skryptu adapcctl.sh w katalogu $ADMIN_SCRIPTS_HOME, aby zatrzymać i ponownie uruchomić usługi Apache warstwy aplikacji.

Konfiguruj połączenia zwrotne i wychodzące

Krok 1 – Zaktualizuj konfigurację serwera zarządzanego (WLS) .

Dołącz następujący parametr maszyny JVM do wszystkich serwerów zarządzanych i serwera administracyjnego WebLogic:

- Zaloguj się do konsoli administracyjnej Oracle Fusion Middleware (na przykład https://

. : /console) - Kliknij Zablokuj i edytuj.

- W sekcji Struktura domeny> Twoja domena EBS> Środowisko i serwery wybierz jeden z zarządzanych serwerów. (Pamiętaj, że musisz powtórzyć to dla wszystkich serwerów zarządzanych i serwera administracyjnego WebLogic w Twoim środowisku).

Następnie na karcie Uruchomienie serwera w sekcji Argumenty dodaj następujące informacje:

-Dhttps.protocols=TLSv1,TLSv1.1,TLSv1.2

- Kliknij Zapisz.

- Powtórz kroki 3 i 4 dla wszystkich pozostałych zarządzanych serwerów.

- Kliknij Aktywuj zmiany.

Krok 2 – Zaktualizuj b64InternetCertificate.txt Truststores

Dodaj zawartość pliku ca.crt do pliku b64InternetCertificate.txt.

Jeśli chcesz zaimportować certyfikat CA, musisz również dodać zawartość pliku ca.crt do pliku b64InternetCertificate.txt znajdującego się w katalogu 10.1.2 ORACLE_HOME/sysman/config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Krok 3 – Zaktualizuj Cacerts Truststore

- Zaktualizuj plik cacerts JDK.

Oracle Web Services wymaga, aby w pliku cacerts JDK znajdował się certyfikat urzędu certyfikacji, który wydał certyfikat serwera (ca.crt z poprzedniego kroku). Ponadto niektóre funkcje XML Publisher i BI Publisher wymagają obecności certyfikatu serwera (server.crt z poprzedniego kroku). - Przejdź do katalogu $OA_JRE_TOP/lib/security.

- Wykonaj następujące kroki, aby upewnić się, że te wymagania są spełnione:

- Utwórz kopię zapasową istniejącego pliku cacerts.

- Skopiuj swoje pliki ca.crt i server.crt do tego katalogu i wydaj następujące polecenie, aby upewnić się, że cacerts ma uprawnienia do zapisu:

| $ chmod u+w cacerts 4. Dodaj Apache ca.crt i server.crt do cacerts:$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts Jeśli otrzymałeś również certyfikat pośredni (intca.crt), musisz go również dodać do cacerts przed dodaniem server.crt:

$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ chmod u-w cacerts |

Krok 4 Konfiguracja poziomu bazy danych

Produkty Oracle, takie jak Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore i Pricing, wykorzystują bazę danych jako klienta HTTP. Implementacja TLS dla Oracle Database Server (który działa jako klient wysyłający żądania do serwera WWW) wykorzystuje Oracle Wallet Manager do konfiguracji portfela Oracle.

Uwaga :jest to obowiązkowe wymaganie dla stron sklepu Oracle iStore, gdy warstwa internetowa obsługuje protokół TLS.

Aby włączyć żądanie klienta HTTPS z bazy danych przy użyciu UTL_HTTP, musisz utworzyć magazyn zaufania w formacie portfela. Nie potrzebujesz certyfikatu serwera dla tego portfela. Musisz tylko zaimportować certyfikat głównego urzędu certyfikacji dla głównych urzędów certyfikacji, które są kotwicą zaufania dla witryn, z którymi chcesz się połączyć za pomocą protokołu UTL_HTTP.

- Po ustawieniu środowiska dla warstwy bazy danych przejdź do katalogu $ORACLE_HOME/appsutil.

- Utwórz nowy katalog portfela o nazwie portfel.

- Przejdź do nowo utworzonego katalogu portfela.

- Otwórz Oracle Wallet Manager jako proces w tle.

owm &

- W menu Oracle Wallet Manager przejdź do Portfel> Nowe .

Odpowiedz NIE:Twój domyślny katalog portfela nie istnieje. Czy chcesz go teraz stworzyć? Nowy ekran portfela poprosi teraz o wprowadzenie hasła do portfela. Po wyświetleniu monitu kliknij NIE:Utworzono nowy pusty portfel. Czy chcesz teraz utworzyć żądanie certyfikatu? - Jeśli chcesz zaimportować ca.crt, w menu Oracle Wallet Manager przejdź do Operacje> Importuj zaufany certyfikat . Kliknij OK . Kliknij dwukrotnie ca.crt, aby go zaimportować.

- Zapisz portfel:w menu Oracle Wallet Manager kliknij Portfel . Sprawdź Automatyczne logowanie pole wyboru jest zaznaczone. Kliknij Zapisz .

Aby sprawdzić, czy portfel jest prawidłowo skonfigurowany i dostępny, zaloguj się do SQLPLUS jako użytkownik aplikacji i wykonaj następujące czynności:

SQL>select utl_http.request('[address to access]', '[proxy address]', 'file:[full path to wallet directory]', null) from dual; gdzie:

„[adres dostępu]” =adres URL portalu szybkiej instalacji Oracle E-Business Suite.

„[adres proxy] ‘ =adres URL twojego serwera proxy lub NULL, jeśli nie używasz serwera proxy.

„plik:[pełna ścieżka do katalogu portfela]” =lokalizacja katalogu twojego portfela (nie określaj rzeczywistych plików portfela).

Powiązane linki

Włączenie SSL lub TLS w Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

Jak znaleźć wersję komponentów R12

40 Pytanie o poprawkę, które powinien znać każdy administrator administrator danych

polecenie awk

polecenie Keytool