ServiceNow to firma działająca w chmurze, która oferuje zarówno platformę jako usługę (PaaS), jak i oprogramowanie jako usługę (SaaS) za pośrednictwem platformy Now w jednej architekturze dzierżawcy, co oznacza, że każdy klient otrzymuje własną instancję, na której można uruchamiać aplikacje zamiast dzielić się zasobami. Firma specjalizuje się w zarządzaniu usługami IT (ITSM), zarządzaniu operacjami IT (ITOM) i zarządzaniu biznesem IT (ITBM), umożliwiając użytkownikom zarządzanie projektami, zespołami i interakcjami z klientami za pomocą różnych aplikacji i wtyczek.

ServiceNow można łatwo zintegrować z innymi narzędziami. W tym poście pokażę, jak zintegrować ServiceNow z Oracle Identity Cloud Service – IDCS.

Uzyskaj certyfikat podpisywania od metadanych dostawcy tożsamości (IdP)

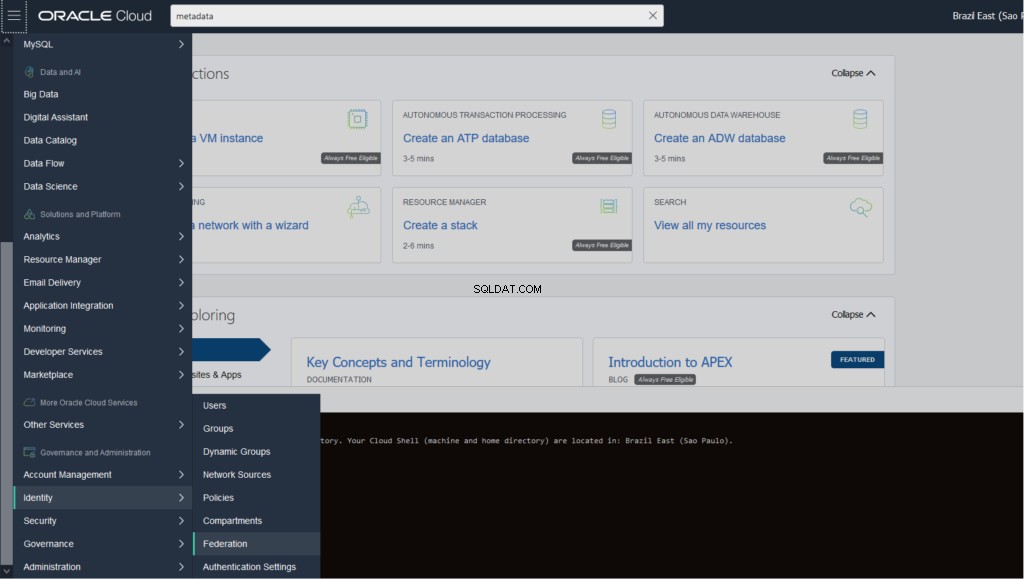

1. Zaloguj się do Oracle Cloud. Wybierz opcję „Tożsamość> Federacja”:

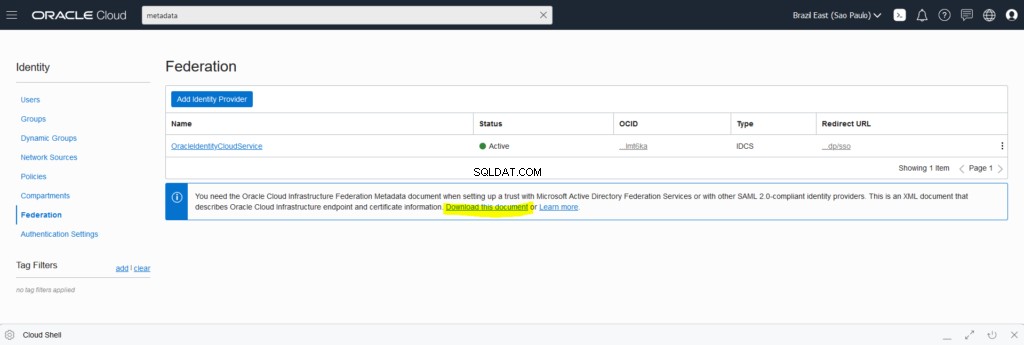

2. Uzyskaj dostęp do metadanych dostawcy tożsamości (IdP) w „Pobierz ten dokument”

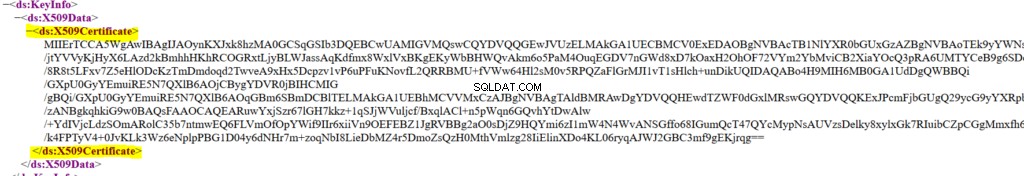

3. Znajdź i zanotuj zawartość między tagami „ds:X509Certificate”. To jest certyfikat podpisywania dostawcy tożsamości.

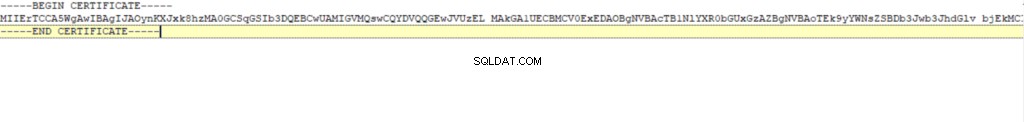

4. Dodaj „Begin Certificate” na początku i „End Certificate” na końcu zawartości certyfikatu w edytorze tekstu i zapisz plik. Użyj tej zawartości certyfikatu później podczas konfiguracji SSO w ServiceNow.

Konfigurowanie logowania jednokrotnego dla usługi ServiceNow

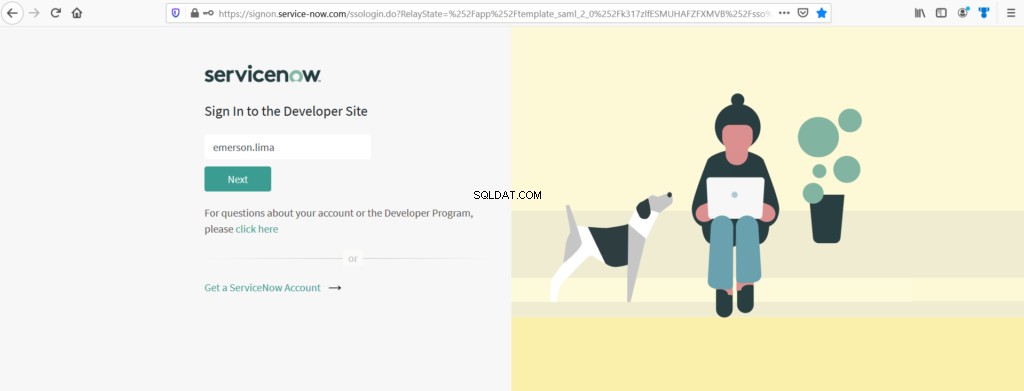

1. Uzyskaj dostęp do ServiceNow jako administrator

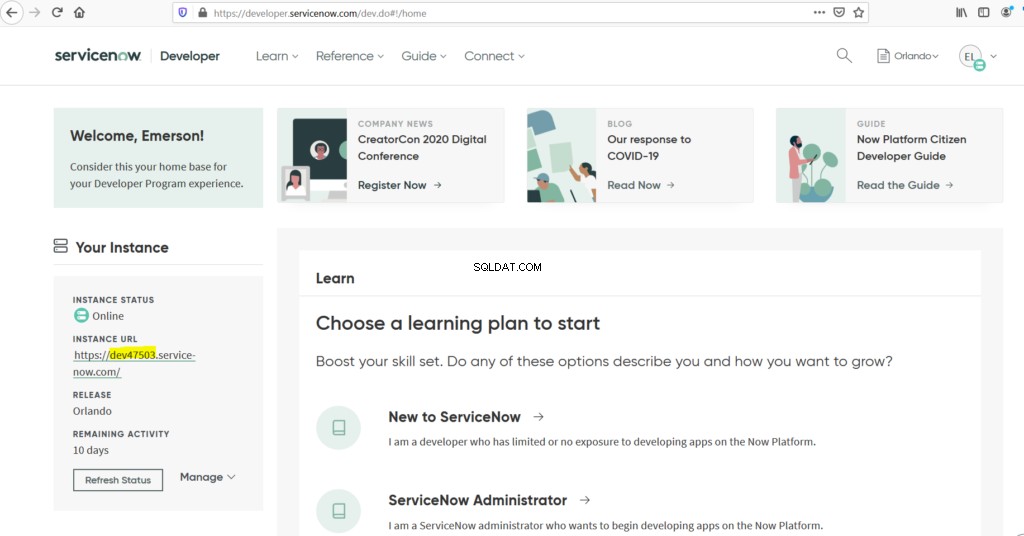

2. W „INSTANCE URL” zanotuj podświetlony identyfikator instancji (dev47503 ). Będzie on potrzebny podczas rejestracji ServiceNow w Oracle Identity Cloud Service.

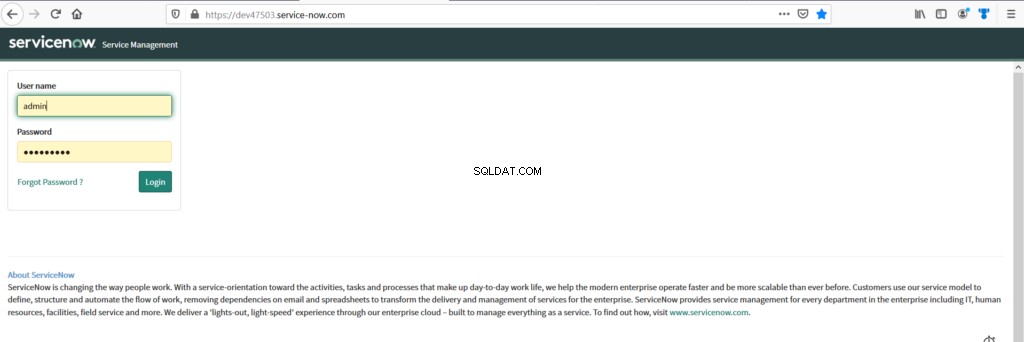

3. Kliknij „URL INSTANCJI” i uzyskaj dostęp do usługi ServiceNow jako administrator

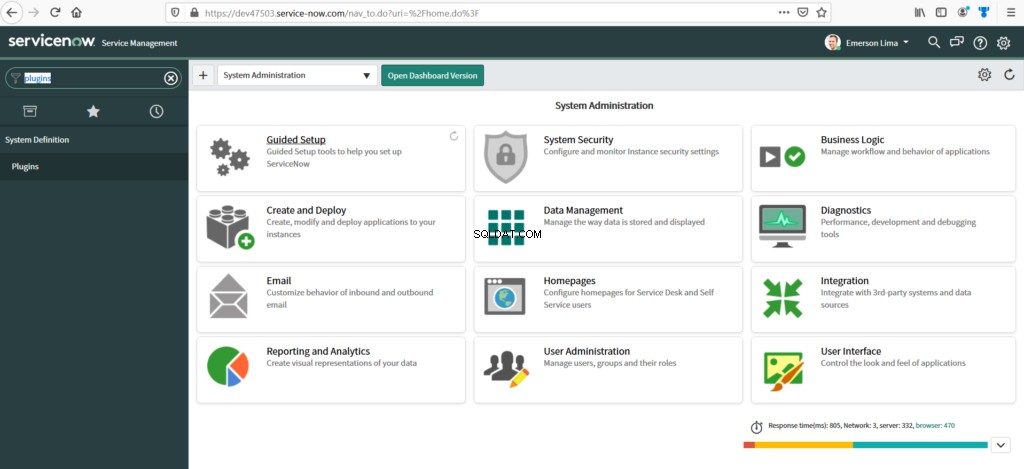

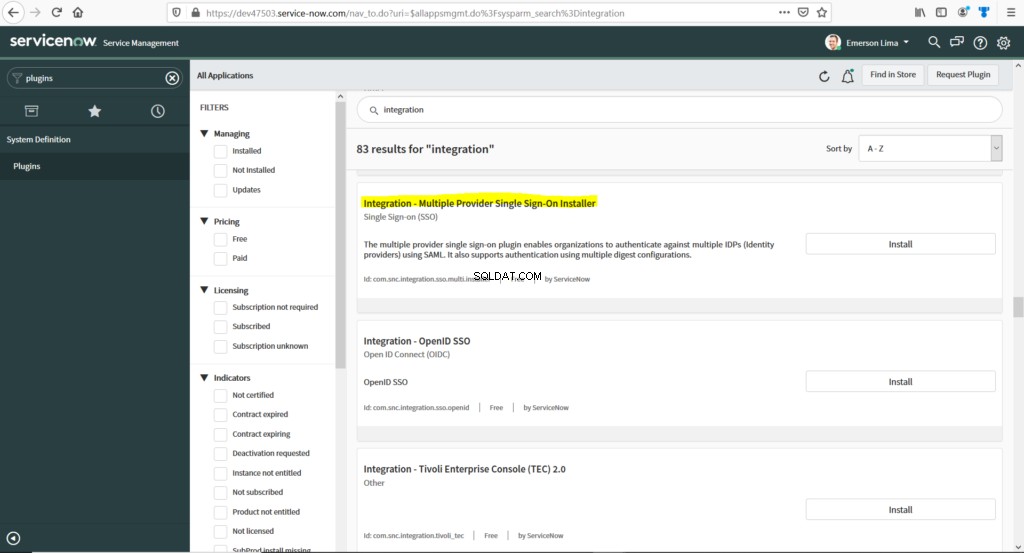

4. Wyszukaj i kliknij Wtyczki w lewym menu nawigacyjnym

5. Wyszukaj „Integracja” w polu wyszukiwania wtyczek. Znajdź i kliknij „Integracja — Instalator jednokrotnego logowania wielu dostawców ”. Kliknij „Zainstaluj”

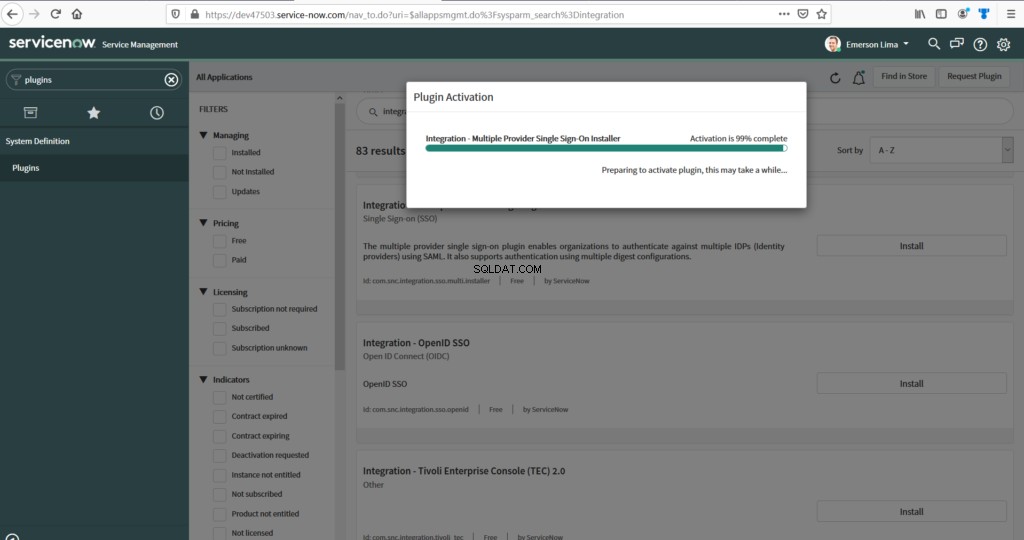

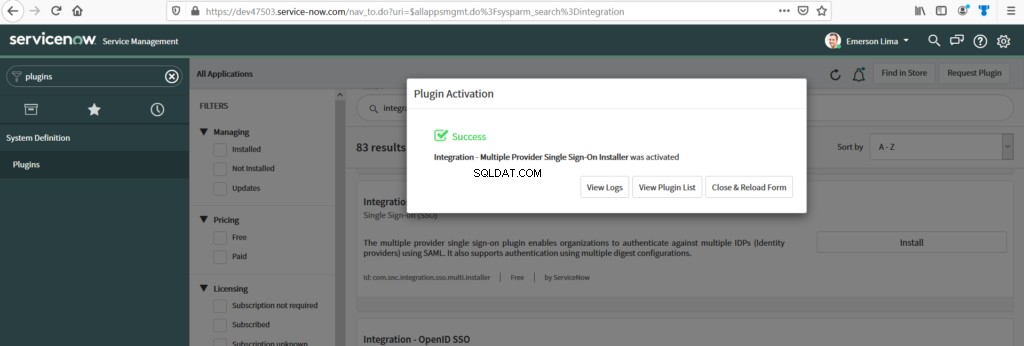

6. Zostanie wyświetlony pasek postępu instalacji.

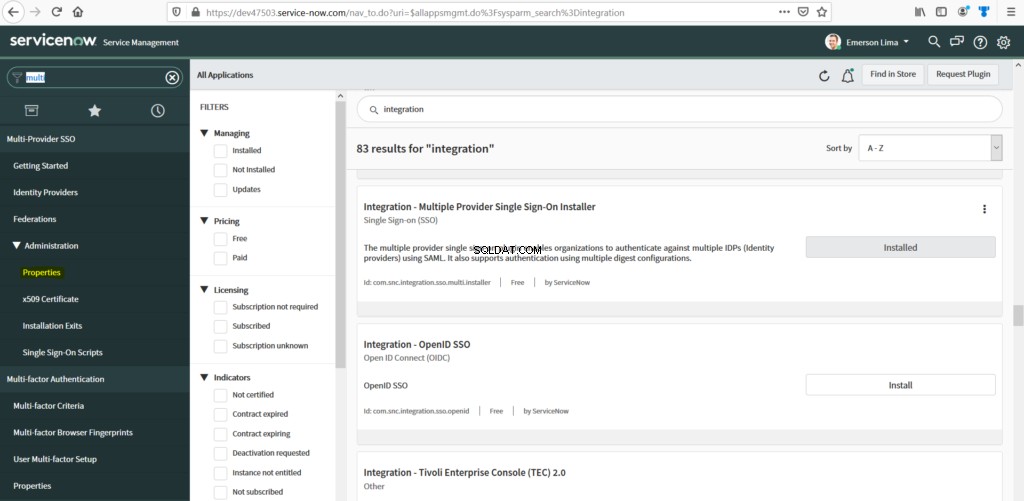

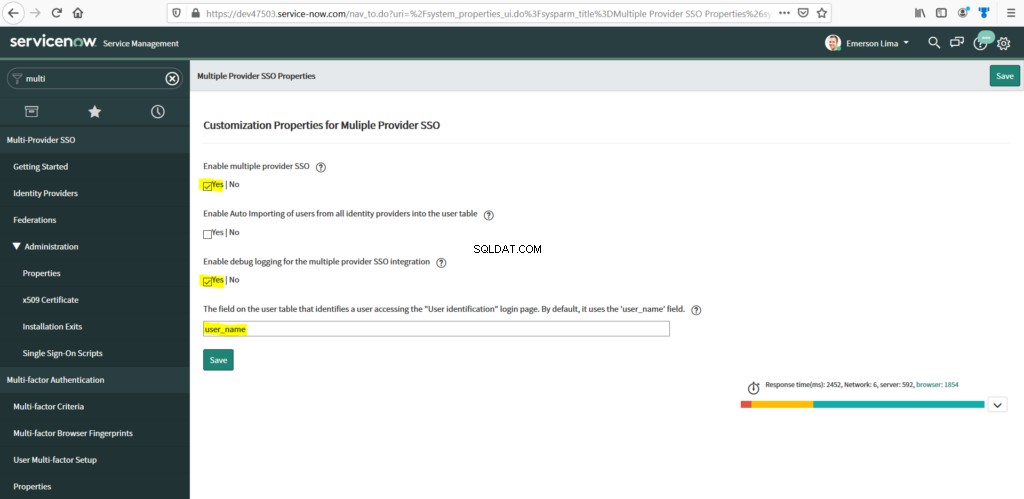

7. Wyszukaj Mult-Provider SSO w lewym menu nawigacyjnym, a następnie kliknij Właściwości :

8. Zrób Tak do „Włącz jednokrotne logowanie wielu dostawców ” i „Włącz rejestrowanie debugowania dla integracji SSO wielu dostawców ”. Wpisz nazwa_użytkownika w polu tekstowym i kliknij i „Zapisz”

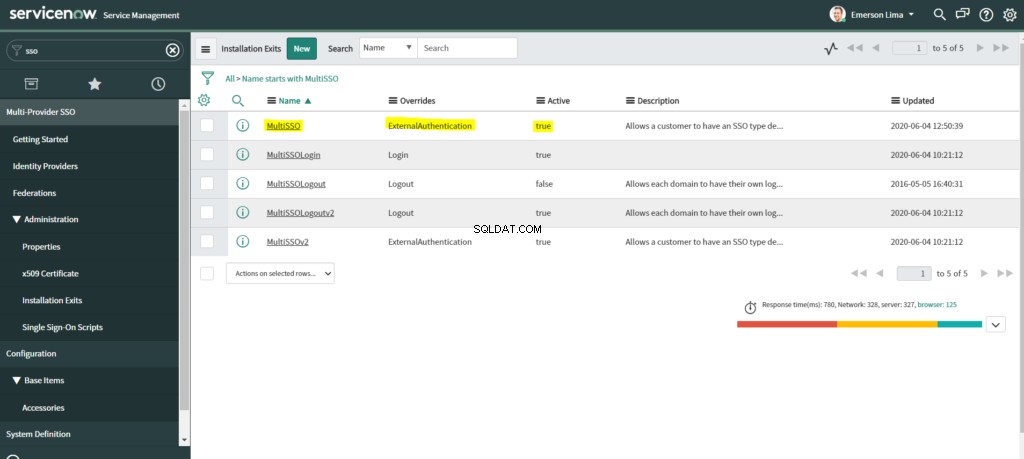

9. Włącz zewnętrzne uwierzytelnianie

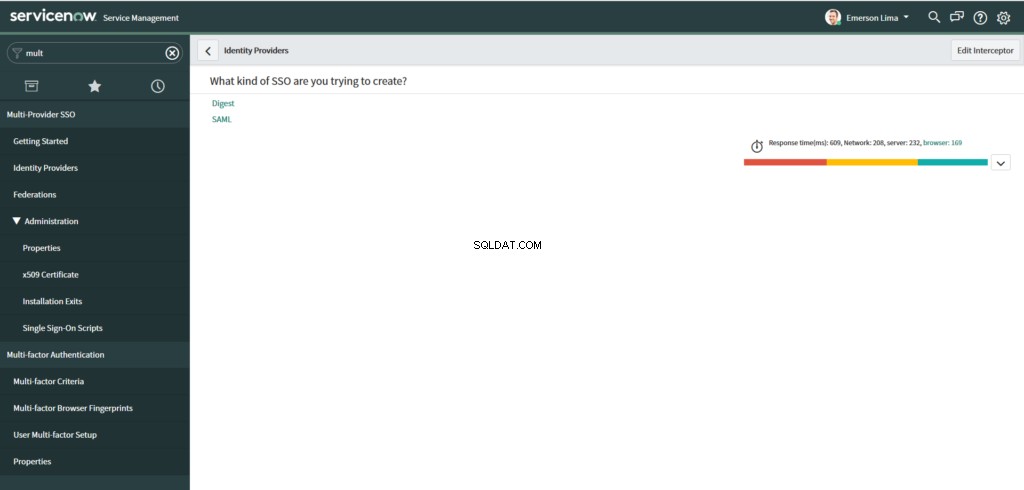

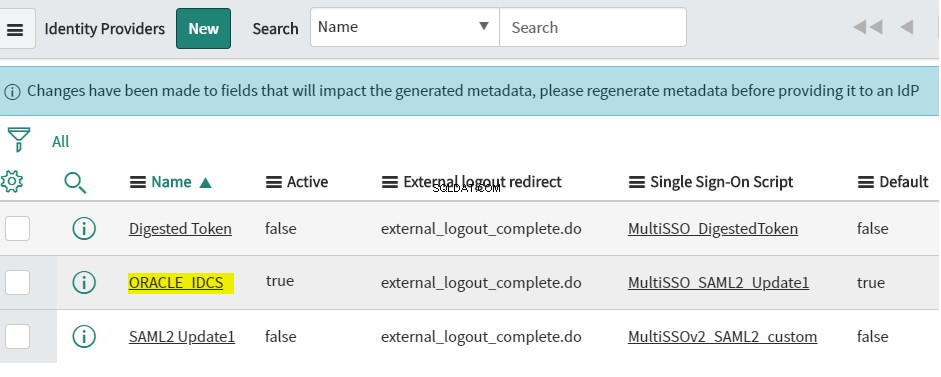

10. Kliknij Dostawcy tożsamości w lewym menu nawigacyjnym, a następnie kliknij Nowy:

11. Kliknij SAML

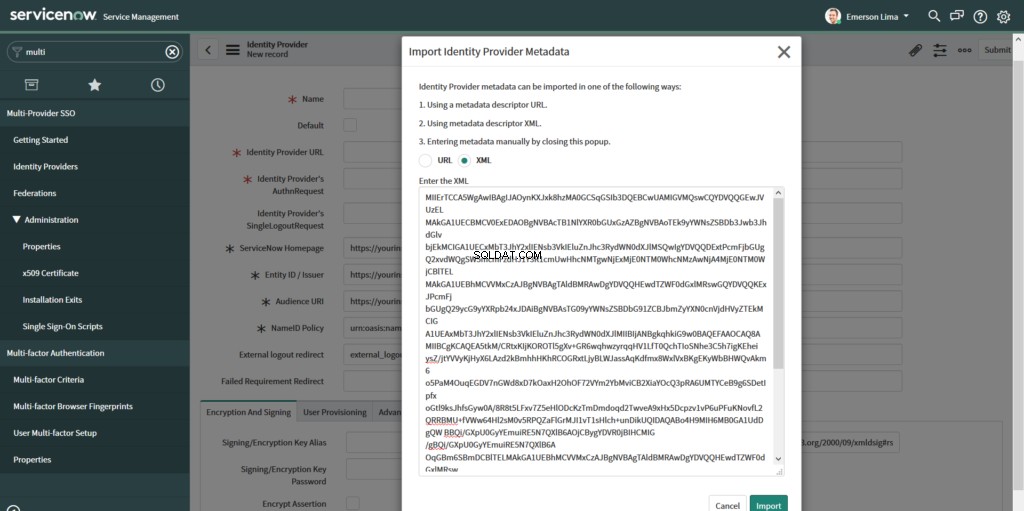

12. Wybierz XML w Importuj Metadane dostawcy tożsamości Okno dialogowe. Wklej metadane dostawcy tożsamości, do których uzyskałeś dostęp wcześniej, punkt 4 w „Uzyskaj certyfikat podpisywania od metadanych dostawcy tożsamości (IdP)”, a następnie kliknij „Importuj”

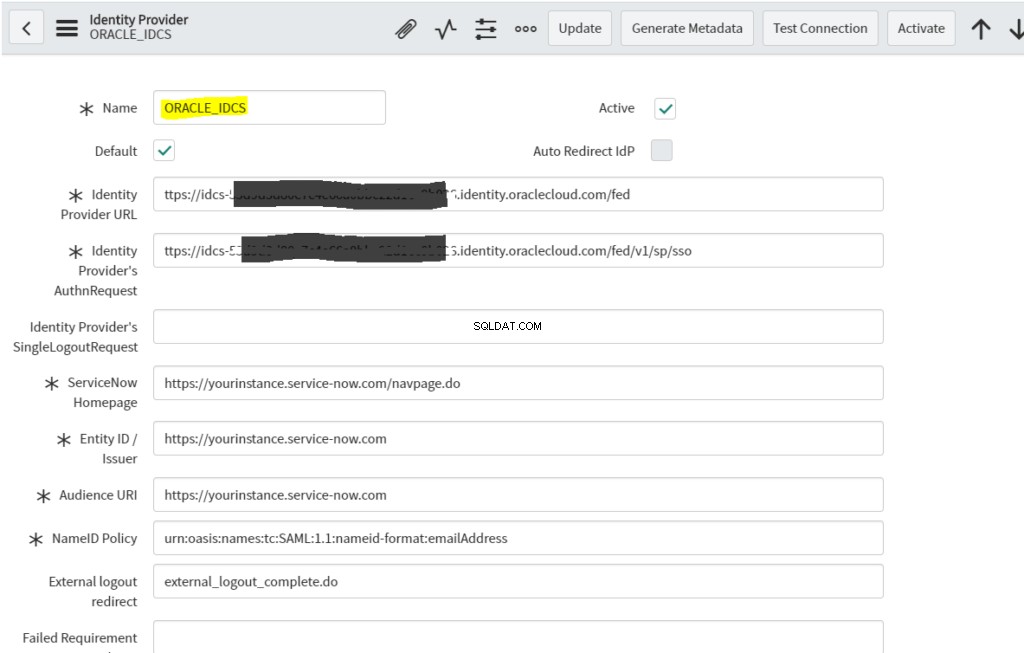

13. Wprowadź nazwę dostawcy tożsamości i zaznacz pole wyboru Domyślne

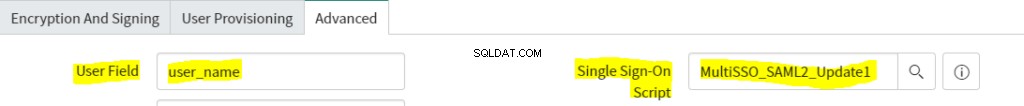

14. Zamień wartość „Pole użytkownika” na „nazwa_użytkownika ’ i kliknij ikonę wyszukiwania obok pola „Skrypt jednokrotnego logowania”, a następnie kliknij MultiSSO_SAML2_Update1 .

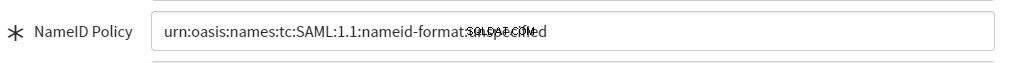

15. Zastąp wartości Name ID Policy w następujący sposób:„urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified” i kliknij „Prześlij”

16. Kliknij nowo utworzonego dostawcę tożsamości przewiń w dół i kliknij Nowy, aby dodać nowy certyfikat podpisu.

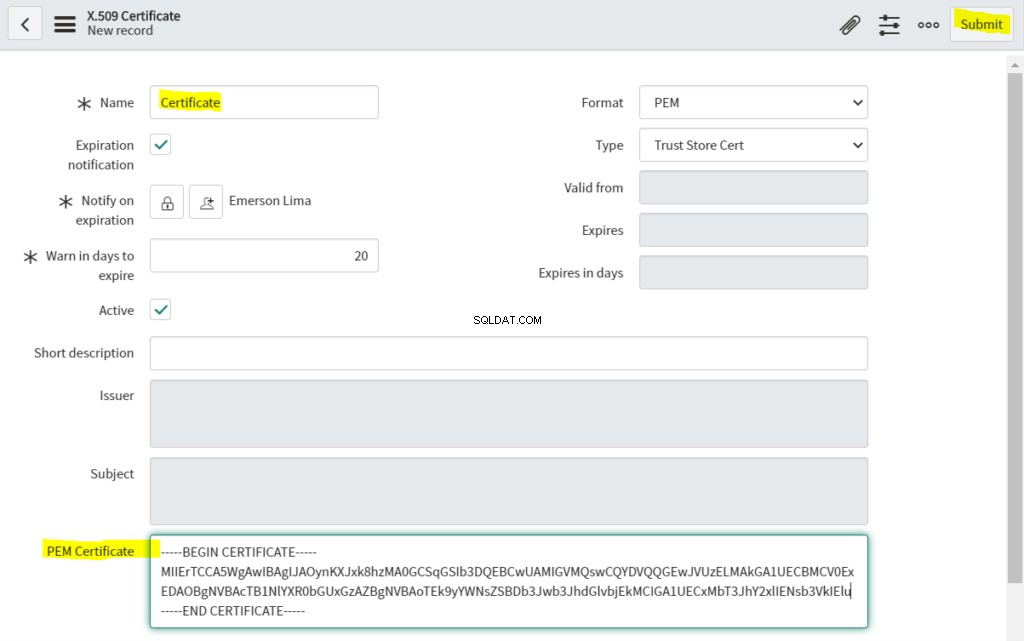

17. Wpisz nazwę certyfikatu, wklej certyfikat dostawcy tożsamości które uzyskasz z metadanych i kliknij Prześlij .

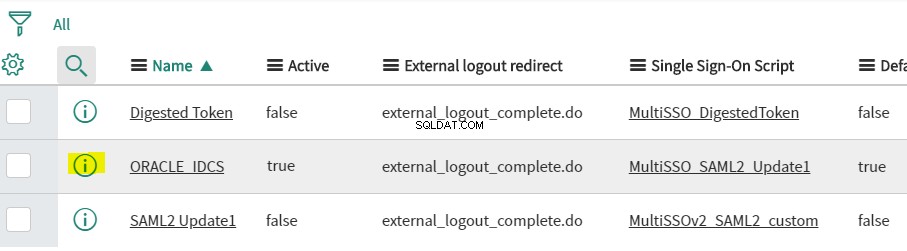

18. Kliknij ikonę informacji dostawcy tożsamości .

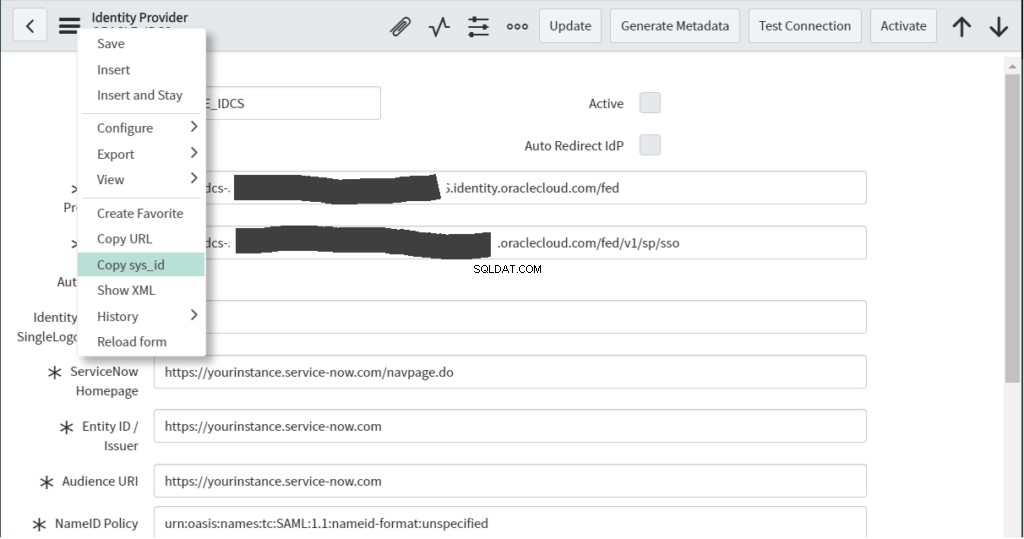

19. Wybierz Kopiuj sys_id skopiować sys_id dostawcy tożsamości

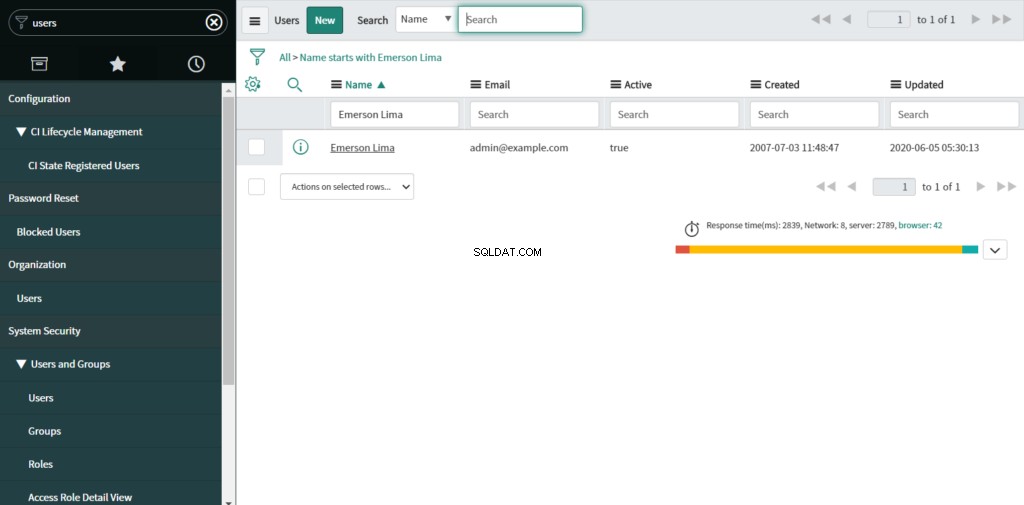

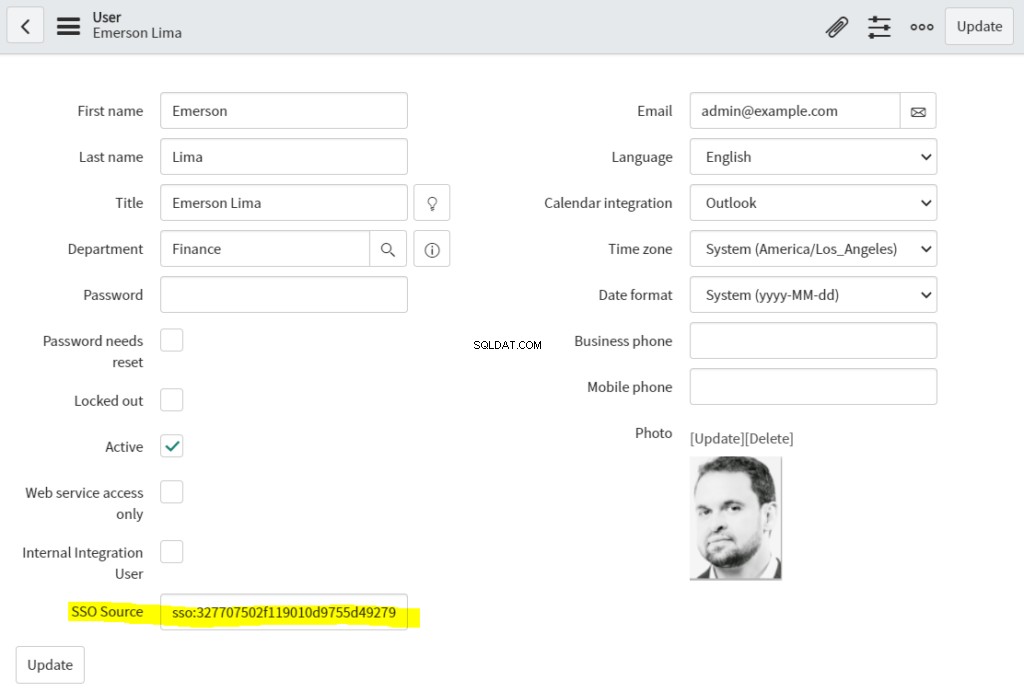

20. Wyszukaj i kliknij użytkowników w menu nawigacyjnym letf i kliknij nazwę użytkownika, która musi być przypisana do identyfikującego dostawcy

21. Znajdź „Źródło logowania jednokrotnego ”, wpisz „sso: ”a następnie dołącz sys_id aby przypisać użytkownika do dostawcy tożsamości i kliknij Aktualizuj.

Zarejestruj i aktywuj ServiceNow w Oracle Identity Cloud Service

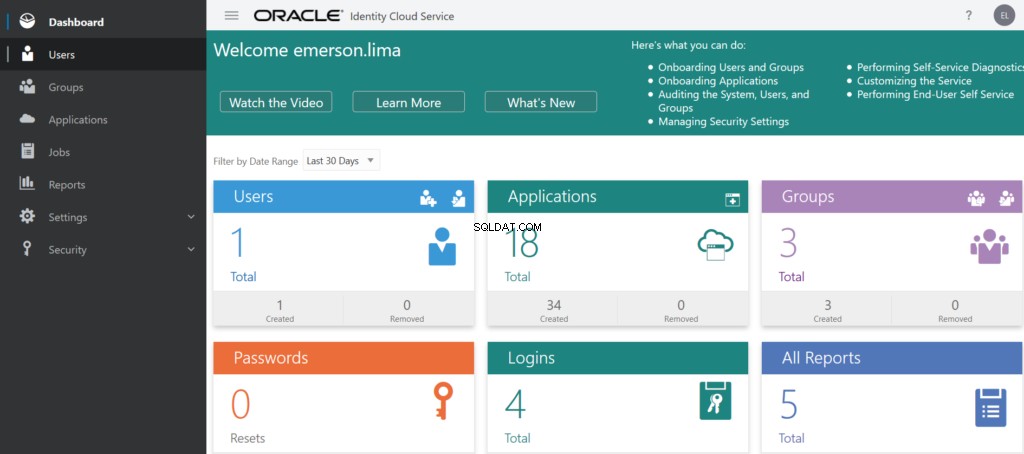

1. Zaloguj się do Oracle Identity Cloud Service jako administrator

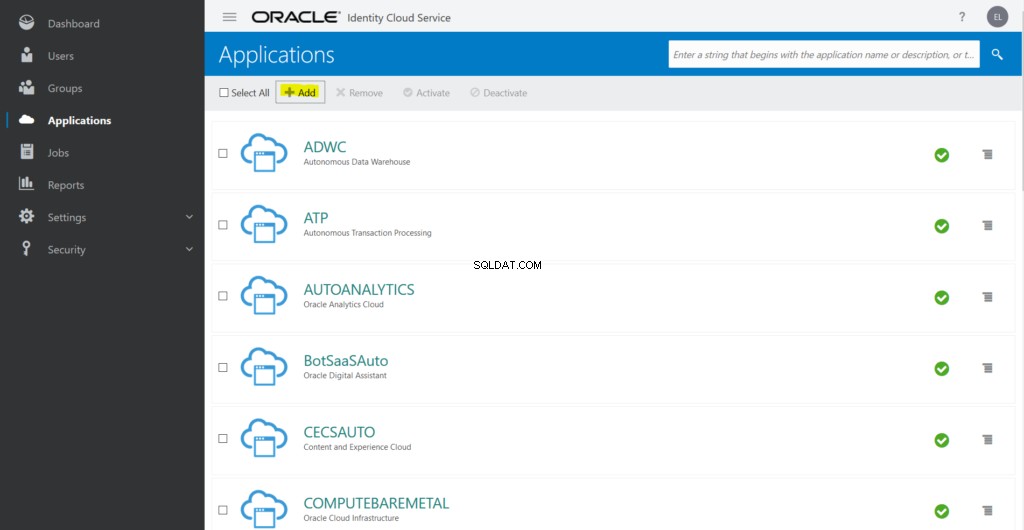

2. Kliknij Aplikacja i +Dodaj

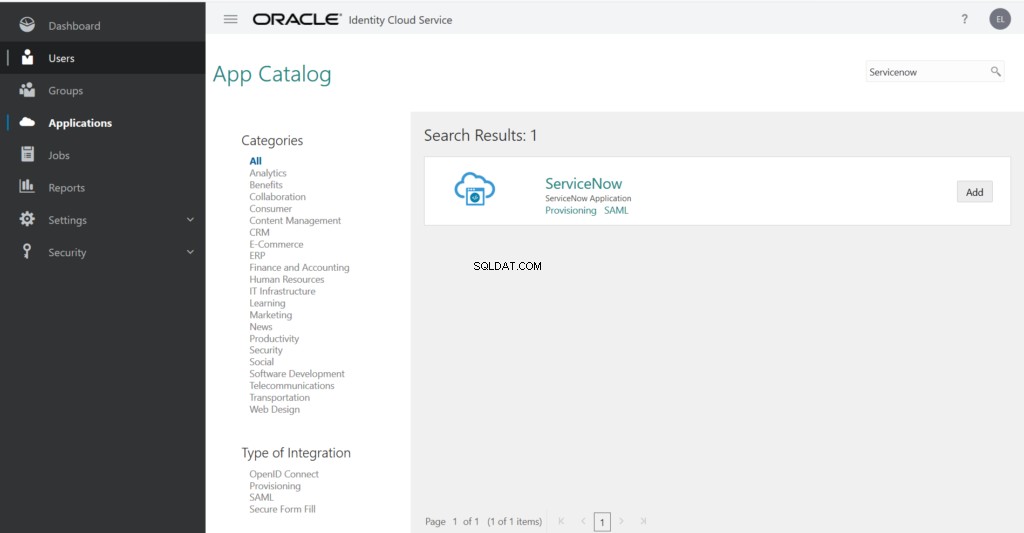

3. Wyszukaj ServiceNow w katalogu aplikacji, a następnie kliknij Dodaj.

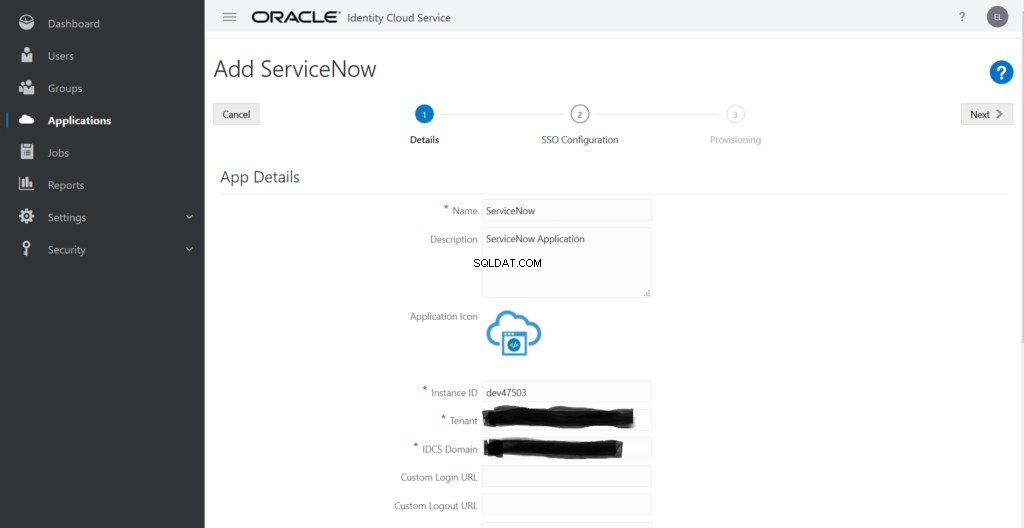

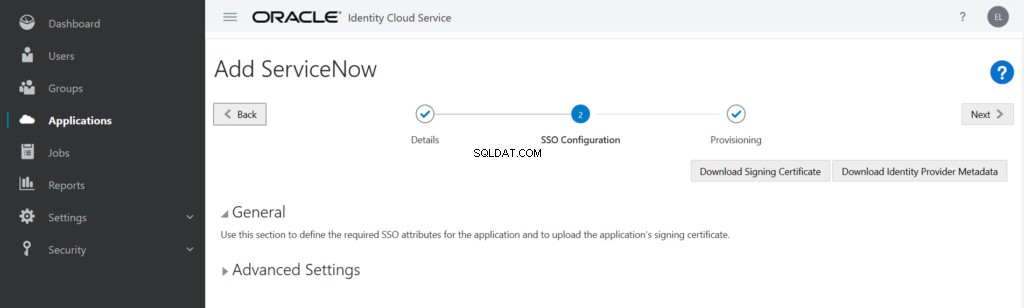

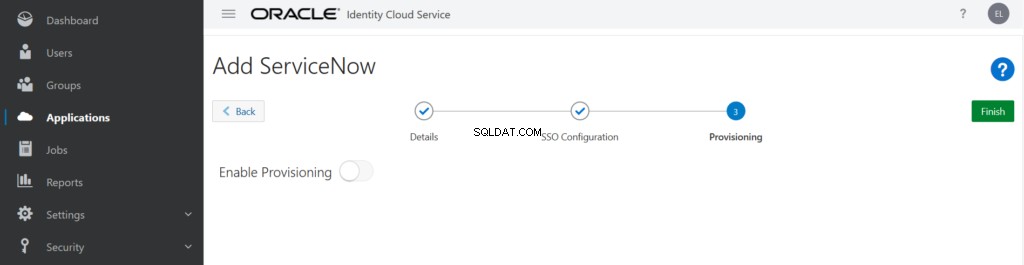

4. Wpisz Identyfikator instancji , które uzyskałeś wcześniej od ServiceNow, Tenant i Domena IDCS . Kliknij Dalej, Dalej i Zakończ.

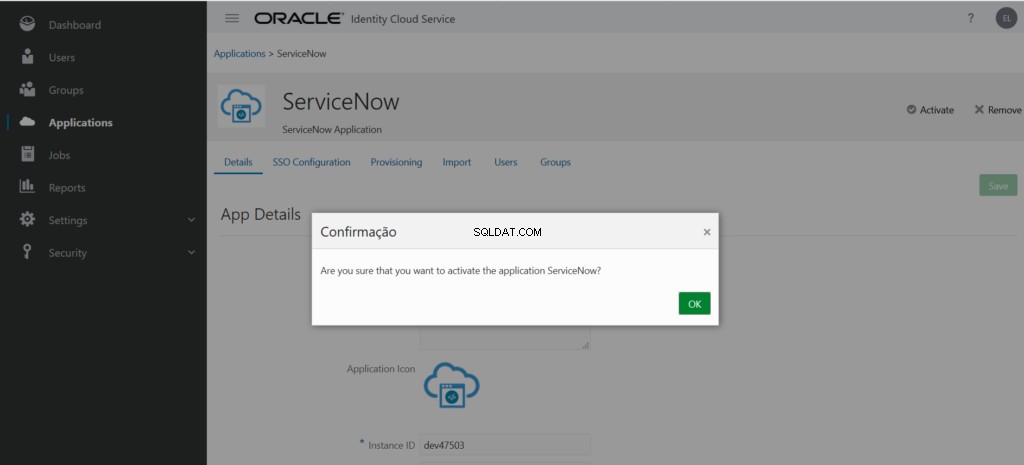

5. Kliknij Aktywuj a następnie aktywuj aplikację

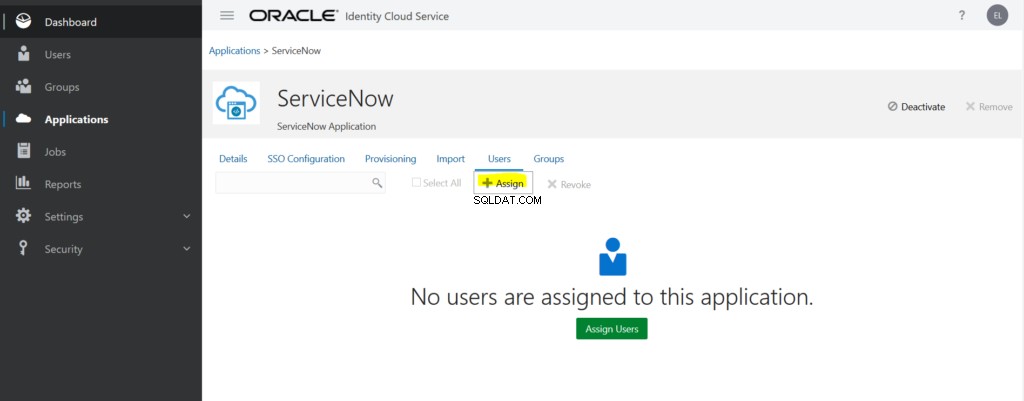

6. Kliknij Użytkownicy i przypisz użytkowników do usługi ServiceNow w Oracle Identity Cloud Service

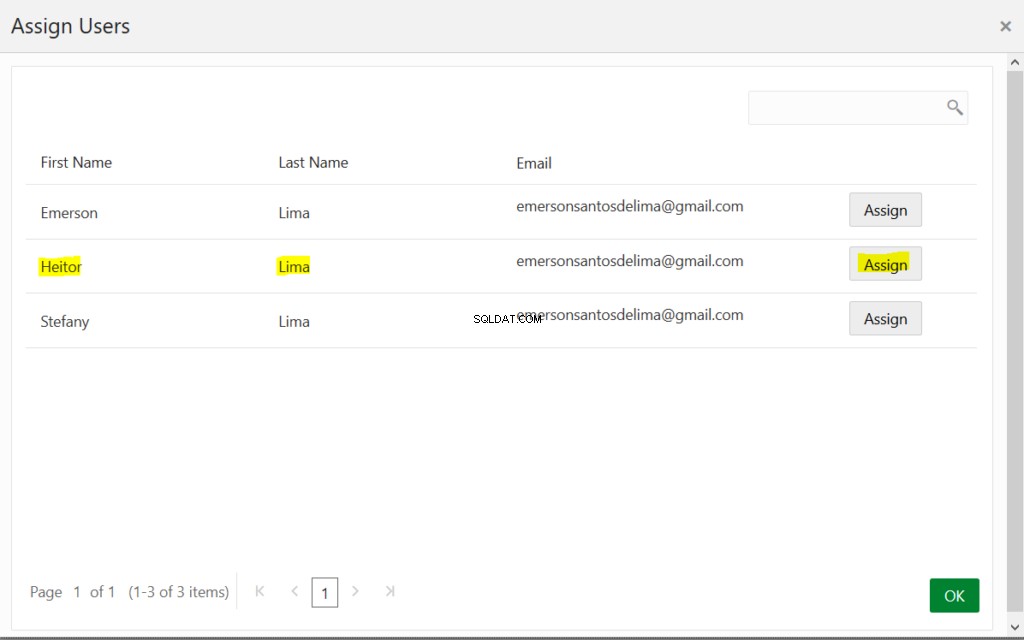

7. Wybierz wymaganych użytkowników, aby zapewnić dostęp do aplikacji i kliknij OK

Weryfikacja logowania jednokrotnego IdP-Init z Oracle Identity Cloud Service i SLO z ServiceNow

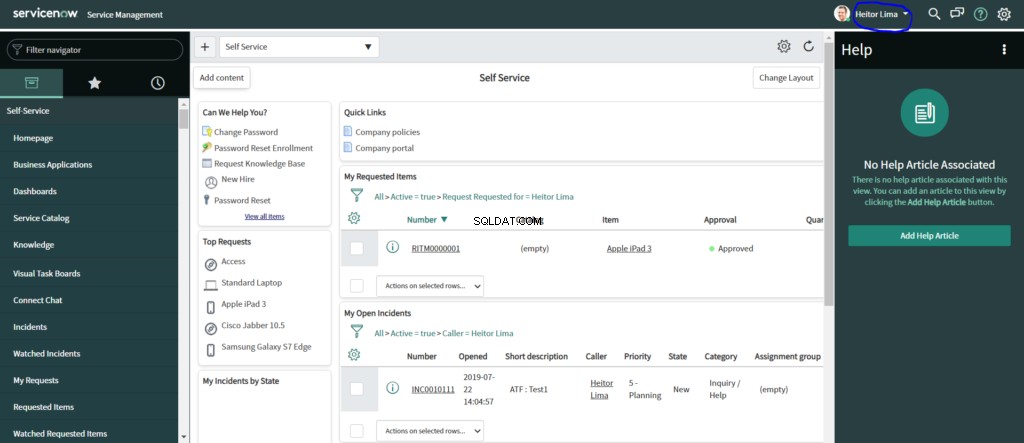

1. Zaloguj się do Oracle Identity Cloud Service jako użytkownik przypisany wcześniej do ServiceNow i kliknij aplikację ServiceNow

2. Potwierdź, że ten sam użytkownik jest zalogowany w ServiceNow i Oracle Identity Cloud Service

Referencje

– Administrowanie udostępnianiem użytkowników SAML. Dostępne pod adresem https://docs.servicenow.com/bundle/orlando-platform-administration/page/integrate/saml/task/t_AdministerSAMLUserProvisioning.html

– Utwórz konfigurację SAML 2.0 za pomocą logowania jednokrotnego Multi-Provider. Dostępne pod adresem https://docs.servicenow.com/bundle/orlando-platform-administration/page/integrate/single-sign-on/task/t_CreateASAML2Upd1SSOConfigMultiSSO.html

– Federando com o Oracle Identity Cloud Service. Dostępne pod adresem https://docs.cloud.oracle.com/pt-br/iaas/Content/Identity/Tasks/federatingIDCS.htm

– Jak ponownie włączyć SAML 2.0 Update 1 po zainstalowaniu wtyczki Multi-Provider SSO. Dostępne pod adresem https://hi.service-now.com/kb_view.do?sysparm_article=KB0547642

– Jak skonfigurować integrację SSO z ServiceNow za pomocą Oracle Identity Cloud. Dostępne pod adresem https://blogs.oracle.com/cloud-platform/how-to-set-up-sso-integration-with-servicenow-using-oracle-identity-cloud

– Oracle Identity Cloud Service – Katalog aplikacji. Dostępne pod adresem https://docs.oracle.com/en/cloud/paas/identity-cloud/appcatalog/oraclecloud.html#configuring-sso-for-oracle-cloud

– Zaktualizuj istniejącą integrację SAML 2.0. Dostępne pod adresem https://docs.servicenow.com/bundle/orlando-platform-administration/page/integrate/saml/task/t_UpdateExistingSAML2.0Integration.html