Ustawa Stanów Zjednoczonych SOx (Sarbanes-Oxley) z 2002 r. dotyczy szerokiego spektrum podstawowych zasad bezpieczeństwa informacji dla przedsiębiorstw komercyjnych, zapewniając, że ich funkcje są zakorzenione i konsekwentnie stosowane, w oparciu o koncepcje CIA (poufność , integralność i dostępność).

Osiągnięcie tych celów wymaga zaangażowania wielu osób, o czym należy pamiętać; ich obowiązki związane z utrzymaniem bezpiecznego stanu aktywów przedsiębiorstwa, zrozumieniem zasad, procedur, standardów, wytycznych i możliwości strat związanych z ich obowiązkami.

CIA ma na celu zapewnienie, że dostosowanie strategii biznesowej, celów, misji i zadań jest wspierane przez kontrole bezpieczeństwa, zatwierdzone z uwzględnieniem należytej staranności kierownictwa wyższego szczebla oraz tolerancji dla ryzyka i kosztów.

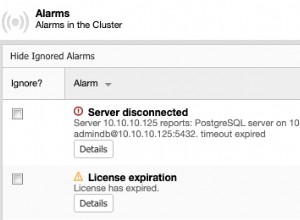

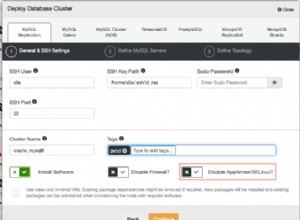

Klastry bazy danych PostgreSQL

Serwer PostgreSQL posiada szeroką gamę funkcji oferowanych za darmo, co czyni go jednym z najpopularniejszych DBMS (Systemów Zarządzania Bazą Danych), umożliwiając jego zastosowanie w szerokiej gamie projektów w różnych sferach społecznych i ekonomicznych .

Główną zaletą jego przyjęcia jest licencja Open Source, która usuwa obawy związane z naruszeniem praw autorskich w organizacji, prawdopodobnie spowodowanego przez administratora IT, nieumyślnie przekraczając liczbę dozwolonych licencji.

Wdrożenie bezpieczeństwa informacji dla PostgreSQL (z kontekstu organizacyjnego) nie zakończy się sukcesem bez starannie skonstruowanych i jednolicie stosowanych polityk i procedur bezpieczeństwa, które obejmują wszystkie aspekty planowania ciągłości biznesowej.

BCP (planowanie ciągłości działania)

Kierownictwo musi uzgodnić przed rozpoczęciem programu BCP, aby upewnić się, że rozumieją oczekiwane rezultaty, a także swoją osobistą odpowiedzialność (finansową, a nawet karną), jeśli zostanie ustalone, że nie dołożyli należytej staranności, aby odpowiednio chronić organizacja i jej zasoby.

Oczekiwania kierownictwa wyższego szczebla są komunikowane za pomocą polityk, opracowanych i utrzymywanych przez funkcjonariuszy ds. bezpieczeństwa, odpowiedzialnych za ustanawianie procedur i przestrzeganie standardów, linii bazowych i wytycznych oraz za wykrywanie SPoF (pojedynczych punktów awarii), które mogą narażać cały system na bezpieczną i niezawodną pracę.

Klasyfikacja tych potencjalnych zdarzeń zakłócających odbywa się za pomocą BIA (Analiza wpływu na biznes), która jest sekwencyjnym podejściem; identyfikacja aktywów i procesów biznesowych, określenie krytyczności każdego z nich, oszacowanie MTD (Maksymalnego Tolerowanego Czasu Przestoju) w oparciu o ich wrażliwość czasową na odzyskanie, a na końcu obliczenie celów odzyskiwania; RTO (Cel czasu odzyskiwania) i RPO (Cel punktu odzyskiwania), biorąc pod uwagę koszt osiągnięcia celu w porównaniu z korzyścią.

Role i obowiązki związane z dostępem do danych

Firmy komercyjne często zatrudniają firmy zewnętrzne, które specjalizują się w sprawdzaniu przeszłości, aby zebrać więcej informacji o potencjalnych nowych pracownikach, pomagając kierownikowi ds. rekrutacji w rzetelnych rejestrach pracy, potwierdzaniu stopni naukowych i certyfikatów, historii kryminalnej i referencji czeki.

Systemy operacyjne są przestarzałe, a hasła słabe lub spisane, to tylko kilka z wielu sposobów, w jakie nieautoryzowane osoby mogą znaleźć luki w zabezpieczeniach i zaatakować systemy informatyczne organizacji za pośrednictwem sieci lub inżynierii społecznej.

Usługi osób trzecich wynajmowane przez organizację również mogą stanowić zagrożenie, zwłaszcza jeśli pracownicy nie są przeszkoleni w zakresie stosowania odpowiednich procedur bezpieczeństwa. Ich interakcje muszą być zakorzenione w silnych fundamentach bezpieczeństwa, aby zapobiec ujawnieniu informacji.

Najmniejsze uprawnienia odnoszą się do przyznawania użytkownikom tylko dostępu, którego potrzebują do wykonywania swojej pracy, nic więcej. Podczas gdy niektórzy pracownicy (w oparciu o ich funkcje zawodowe) mają wyższy dostęp „trzeba wiedzieć”. W związku z tym ich stacje robocze muszą być stale monitorowane i zgodne ze standardami bezpieczeństwa.

Niektóre zasoby, które mogą pomóc

COSO (Komitet Organizacji Sponsorujących Komisji Treadway)

Utworzony w 1985 r., aby sponsorować amerykańską (Stany Zjednoczone) Narodową Komisję ds. Oszukańczych Sprawozdawczości Finansowej, która badała czynniki przyczynowe prowadzące do oszukańczej sprawozdawczości finansowej i opracowała zalecenia dla; spółki publiczne, ich audytorzy, SEC (Komisja Giełdy Papierów Wartościowych), inne organy regulacyjne i organy ścigania.

ITIL (Biblioteka infrastruktury informatycznej)

Zbudowany przez Biuro Stacjonarne rządu brytyjskiego, ITIL jest strukturą składającą się z zestawu książek, które demonstrują najlepsze praktyki dla określonych potrzeb IT organizacji, takich jak zarządzanie podstawowymi procesami operacyjnymi, incydentami i dostępnością oraz względami finansowymi.

COBIT (Cele kontrolne dotyczące informacji i powiązanych technologii)

Opublikowany przez ITGI (IT Governance Institute) COBIT to struktura, która zapewnia ogólną strukturę kontroli IT, w tym badanie wydajności, skuteczności, CIA, niezawodności i zgodności, zgodnie z potrzebami biznesowymi. ISACA (Stowarzyszenie Audytu i Kontroli Systemów Informacyjnych) zapewnia szczegółowe instrukcje dotyczące COBIT, a także certyfikaty uznawane na całym świecie, takie jak CISA (Certified Information Systems Auditor).

ISO/IEC 27002:2013 (Międzynarodowa Organizacja Normalizacyjna/Międzynarodowa Komisja Elektrotechniczna)

Norma ISO/IEC 27002:2013, znana wcześniej jako ISO/IEC 17799:2005, zawiera szczegółowe instrukcje dla organizacji, obejmujące kontrole bezpieczeństwa informacji, takie jak; zasady, zgodność, kontrola dostępu, bezpieczeństwo operacji i HR (zasobów ludzkich), kryptografia, zarządzanie incydentami, ryzyka, BC (ciągłość działania), aktywa i wiele innych. Dostępny jest również podgląd dokumentu.

VERIS (Słownictwo dotyczące nagrywania zdarzeń i udostępniania incydentów)

Dostępny na GitHub, VERIS to projekt w ciągłym rozwoju, którego celem jest pomoc organizacjom w gromadzeniu przydatnych informacji związanych z incydentami oraz udostępnianiu ich anonimowo i odpowiedzialnie, rozszerzając VCDB (VERIS Community Database). Współpraca użytkowników, skutkująca doskonałym odniesieniem do zarządzania ryzykiem, jest następnie przekładana na roczny raport, VDBIR (Raport dochodzenia w sprawie naruszenia danych Verizon).

Wytyczne OECD (Organizacja Współpracy Gospodarczej i Rozwoju)

OECD, we współpracy z partnerami na całym świecie, promuje RBC (odpowiedzialne postępowanie biznesowe) dla przedsiębiorstw wielonarodowych, zapewniając osobom fizycznym prywatność na ich PII (informacje umożliwiające identyfikację osób) oraz ustalając zasady, w jaki sposób ich dane muszą być przechowywane i utrzymywane przez przedsiębiorstwa.

NIST SP 800 Series (Specjalna publikacja Narodowego Instytutu Standardów i Technologii)

US NIST udostępnia w swoim CSRC (Computer Security Resource Center) zbiór publikacji dotyczących cyberbezpieczeństwa, obejmujących wszelkiego rodzaju tematy, w tym bazy danych. Najważniejszym z punktu widzenia bazy danych jest SP 800-53 wersja 4.

Wnioski

Osiąganie celów SOx to codzienna troska wielu organizacji, nawet tych nieograniczonych do działalności księgowej. Ramy zawierające instrukcje dotyczące oceny ryzyka i kontroli wewnętrznych muszą istnieć dla praktyków bezpieczeństwa w przedsiębiorstwie, a także oprogramowanie zapobiegające niszczeniu, zmianie i ujawnianiu danych wrażliwych.