W tym oficjalnym dokumencie MS opisano, jak to zrobić.https://technet.microsoft. com/en-us/library/cc966395.aspx

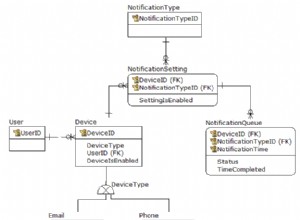

Odbierasz uprawnienia od tabeli, a następnie tworzysz serię tabel zabezpieczeń i ról, które umożliwiają sprawdzenie poprawności każdego poziomu dla użytkownika. Po skonfigurowaniu sprawdzania bezpieczeństwa na użytkowniku, użyj widoku do filtrowania tego, co użytkownik może zapytać za pomocą poziomów bezpieczeństwa i loginu użytkownika. Następnie musisz wstawić, zaktualizować, usunąć zamiast wyzwalaczy w widoku, aby przekierować akcję do tabeli.