Najnowszy krajobraz ryzyka związanego z danymi

Dane korporacyjne szybko zmieniają się pod względem formy, rozmiaru, wykorzystania i miejsca zamieszkania. Rzadko kiedy pozostaje w zamkniętych konstrukcjach, ograniczonych do określonych jednostek biznesowych lub nietkniętych przez świat zewnętrzny. Dane teraz swobodnie przekraczają wcześniej ustalone progi, które ograniczają potencjał biznesowy. Unosi się w chmurze, rozprzestrzenia się między jednostkami biznesowymi i przepływa wszędzie.

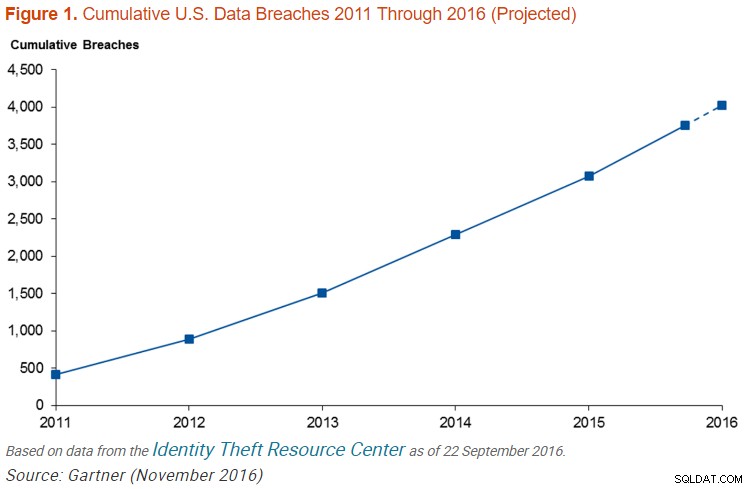

Jednak pomimo wszystkich zmian i możliwości, jakie reprezentują dane, po ich utworzeniu lub zebraniu są one zagrożone atakiem i niewłaściwym wykorzystaniem. Ponieważ liczba zgłoszonych naruszeń danych podwoiła się w ciągu ostatnich dziesięciu lat, a w zeszłym roku ujawniono pół miliarda rekordów, nasza zależność od informacji jest coraz bardziej zagrożona brakiem bezpieczeństwa.

Wraz z ujawnieniem danych osobowych na skalę przemysłową nieunikniony był rozwój przepisów dotyczących prywatności danych. Firmy i agencje rządowe zbierające i przetwarzające dane osobowe (PII) muszą teraz przestrzegać wymagań Payment Card Industry Data Security Standard (PCI DSS) oraz Health Insurance Portability and Accountability Act (HIPAA) w Stanach Zjednoczonych, ogólnego rozporządzenia o ochronie danych (RODO). ) w Europie oraz wiele międzynarodowych i lokalnych przepisów prawnych, takich jak POPI w RPA, KVKK w Turcji i California Consumer Privacy Act (CCPA).

Naruszenia danych wiążą się również z wyraźnymi kosztami. Instytut Ponemon Koszt naruszenia danych Ucz się stwierdzili, że średni koszt na zagrożony rekord wynosi około 150 USD w 2019 r. Badanie wiąże się z ryzykiem kradzieży lub zgubienia 10 000 rekordów powyżej 26%. Tak więc masz jedną czwartą szansę na utratę 10 000 rekordów. Czy podjąłbyś ryzyko, gdybyś mógł użyć technologii, aby temu zapobiec?

Organizacje tkwiące w starych modelach operacyjnych i sposobie myślenia nie dostrzegają znaczenia ogólnofirmowych protokołów bezpieczeństwa. Aby ulepszyć, muszą zaspokoić swoje zapotrzebowanie na to, co Gartner nazywa zarządzanie bezpieczeństwem danych, a tym samym chronić informacje w zorganizowanych i skoordynowanych wydarzeniach, a nie jako refleksja lub naprawa po naruszeniu.

Co to jest zarządzanie bezpieczeństwem danych?

Gartner definiuje zarządzanie bezpieczeństwem danych (DSG) jako „podzbiór zarządzania informacjami, który zajmuje się w szczególności ochroną danych korporacyjnych (zarówno w ustrukturyzowanej bazie danych, jak i nieustrukturyzowanych formularzach opartych na plikach) za pomocą zdefiniowanych zasad i procesów dotyczących danych”.

Ty określasz zasady. Ty definiujesz procesy. Nie ma jednego uniwersalnego rozwiązania dla DSG. Co więcej, nie ma jednego produktu, który spełniałby wszystkie potrzeby DSG. Musisz spojrzeć na swoje dane i rozważyć, które obszary mają największe potrzeby i są najważniejsze dla Twojej firmy. Bierzesz zarządzanie danymi w swoje ręce, aby uniknąć katastrofy. Pamiętaj, że Twoje dane to Twoja odpowiedzialność.

Chociaż istnieje wiele sposobów ochrony danych — logicznych, fizycznych i ludzkich — trzy podstawowe metody oprogramowania, z których z powodzeniem korzystają klienci IRI, to klasyfikacja, wykrywanie i deidentyfikacja (maskowanie) danych osobowych i innych danych uważanych za wrażliwe.

Klasyfikacja danych

Aby znaleźć i chronić określone dane zagrożone, należy je najpierw zdefiniować w nazwanych kategoriach lub grupach. Tak sklasyfikowane dane mogą być skatalogowane nie tylko według ich nazwy i atrybutów (np. US SSN, 9 numerów), ale również podlegają walidacji obliczeniowej (w celu odróżnienia ich od innych 9-cyfrowych ciągów) i przypisaniu wrażliwości (tajne, wrażliwe itp. .).

Oprócz tych zadań klasy danych lub grupy klas można scharakteryzować według ich lokalizacji i/lub sposobu ich znajdowania (metody wyszukiwania), jeśli ich lokalizacja jest nieznana. Możliwe jest również globalne przypisanie funkcji naprawczej lub maskującej, dzięki czemu deidentyfikacja może być przeprowadzana spójnie dla wszystkich członków klasy, niezależnie od lokalizacji, zachowując jej integralność referencyjną.

Wykrywanie danych

Aby znaleźć poufne dane, można wykonać funkcje wyszukiwania, które mogą, ale nie muszą być skojarzone z klasami danych. Przykłady technik wykrywania obejmują wyszukiwanie w bazach danych lub plikach RegEx lub Perl Compatible Regular Expression (PCRE), algorytmy dopasowywania rozmytego (dźwiękowego), specjalną logikę filtrowania ścieżek lub kolumn, rozpoznawanie jednostek nazwanych (NER), rozpoznawanie twarzy itp.

Możliwe jest również wykorzystanie uczenia maszynowego w procesie rozpoznawania. IRI obsługuje częściowo nadzorowane uczenie maszynowe w budowaniu modeli NER, na przykład w swoim produkcie DarkShield (poniżej).

De-identyfikacja danych

Jednym ze sposobów zmniejszenia, a nawet zlikwidowania ryzyka naruszenia danych, jest maskowanie danych w spoczynku lub w ruchu za pomocą funkcji na poziomie pola, które zapewniają ich ochronę, ale w pewnym stopniu nadal nadają się do użytku.

Według analityka Gartnera, Marca Meuniera, „Jak ewoluuje maskowanie danych w celu ochrony danych przed osobami z wewnątrz i z zewnątrz”

Przyjęcie maskowania danych pomaga organizacjom podnieść poziom bezpieczeństwa i ochrony prywatności ich danych wrażliwych — czy to chronionych informacji zdrowotnych (PHI), informacji umożliwiających identyfikację osób (PII) czy własność intelektualna (IP). Jednocześnie maskowanie danych pomaga spełnić wymagania dotyczące zgodności ze standardami i przepisami dotyczącymi bezpieczeństwa i prywatności.

Większość przedsiębiorstw — na mocy przepisów wewnętrznych lub przepisów dotyczących prywatności danych — uczyniła, obecnie lub wkrótce uczyni maskowanie danych kluczowym elementem ich ogólnej strategii bezpieczeństwa.

Sprawdzone rozwiązania programowe

IRI dostarcza statyczne i dynamiczne rozwiązania maskowania danych dla baz danych, plików płaskich, zastrzeżonych źródeł aplikacji mainframe i starszych aplikacji oraz platform big data (Hadoop, NoSQL, Amazon itp.) w swoim produkcie FieldShield lub platformie Vorcity, a także danych zagrożonych w Excel przez CellShield.

W przypadku danych w częściowo i nieustrukturyzowanych źródłach, takich jak bazy danych NoSQL, dowolne pliki tekstowe i dzienniki aplikacji, dokumenty MS Office i .PDF, a także pliki obrazów (nawet twarze), możesz użyć DarkShield do ich klasyfikowania, odkrywania i deidentyfikacji .

W tych produktach „osłonowych” możesz korzystać z funkcji takich jak zamazywanie, usuwanie, szyfrowanie, redakcja, pseudonimizacja, hashowanie i tokenizacja, z możliwością odwrócenia tych funkcji lub bez niej. Brak apetytu — który obejmuje te produkty — obejmuje również maskowanie danych w operacjach integracji i migracji danych, a także federacji danych (wirtualizacji), raportowaniu i sporach danych na potrzeby operacji analitycznych.

Wbudowane funkcje wykrywania danych, klasyfikacji, zarządzania metadanymi i rejestrowania audytu ułatwiają zarówno automatyczną, jak i ręczną ocenę możliwości ponownej identyfikacji rekordów, których dotyczy problem. Wejdź na www.iri.com/solutions/data-masking i www.iri.com/solutions/data-governance, aby uzyskać więcej informacji, i skontaktuj się z przedstawicielem IRI, jeśli potrzebujesz pomocy w tworzeniu lub egzekwowaniu ram DSG za pomocą danych zorientowanych lub podejście do bezpieczeństwa „punktu początkowego”.