Zwykle maskowanie danych statycznych jest wykonywane na danych produkcyjnych w stanie spoczynku, aby były one bezpiecznie przechowywane lub podczas replikacji do środowisk nieprodukcyjnych w celach testowych lub programistycznych. Dynamiczne maskowanie danych (DDM) jest wykonywane na danych w tabelach produkcyjnych podczas zapytań, dzięki czemu osoby, które nie mają uprawnień do oglądania oryginalnych wartości kolumn, zobaczą zamiast tego zredagowane widoki wartości w swoich aplikacjach.

Powszechnie wiadomo, że IRI FieldShield to produkt do maskowania danych statycznych. Ale może być również używany do maskowania i demaskowania danych w bazach danych i płaskich plikach w bardziej dynamiczny sposób. Widzieliśmy przypadki użycia wymagające jednego lub obu, gdy zagrożone dane są w spoczynku (statyczne) lub w ruchu (dynamiczne) i wymagają ochrony.

DDM poprzez „redakcję w locie” jest dostępny w IRI poprzez:biblioteki maskujące wywoływane przez API, które można tworzyć na uwierzytelnione, niestandardowe podstawy z aplikacji C, C++, Java lub .NET (zobacz SDK tutaj); wywołania SQL (procedury); a wkrótce specjalny sterownik JDBC zarządzany przez serwer proxy. Ten artykuł dotyczy pierwszej metody dynamicznego un maskowanie w połączeniu z maskowaniem danych statycznych.

Aby zademonstrować zarówno statyczne, jak i dynamiczne maskowanie danych, użyliśmy IRI Workbench, bezpłatnego interfejsu graficznego dla FieldShield i innego oprogramowania IRI, opartego na Eclipse™. W scenariuszach bezpieczeństwa danych, zgodności i danych testowych użytkownicy Workbencha łączą się ze swoimi źródłami, wykonują wykrywanie i klasyfikację, a następnie budują i uruchamiają funkcje maskowania danych statycznych.

Mówiąc dokładniej, definiują swoje klasy danych i kryteria wyszukiwania, a następnie stosują spójne reguły maskowania, aby je chronić. Pomaga im to lepiej zarządzać swoimi danymi i zachować referencyjną integralność ich źródeł. Pomaga im też przestrzegać przepisów dotyczących prywatności danych i potrzeb biznesowych.

Workbench obsługuje również ocenę ryzyka ponownej identyfikacji, podzbiór bazy danych, generowanie i populację danych testowych oraz wiele innych funkcji zarządzania danymi włączonych na platformie IRI Vorcity, w tym FieldShield.

Bycie w Eclipse oznacza również, że Workbench wspiera tworzenie aplikacji Java, a tym samym Twoje programy, które mogą dynamicznie maskować lub demaskować dane za pomocą funkcji bibliotecznych zgodnych z funkcjami statycznymi. Ponownie interfejs API jest udokumentowany w pakiecie FieldShield SDK.

Ten artykuł zawiera szybki przykład użycia FieldShield w Workbench do statycznego maskowania danych w tabeli bazy danych, a następnie dynamicznego zdemaskowania tych danych w programie Java. Wszystko jest konfigurowane w IRI Workbench.

Konfiguracja

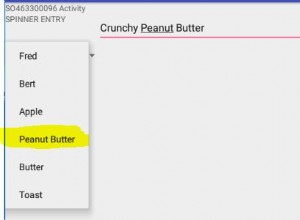

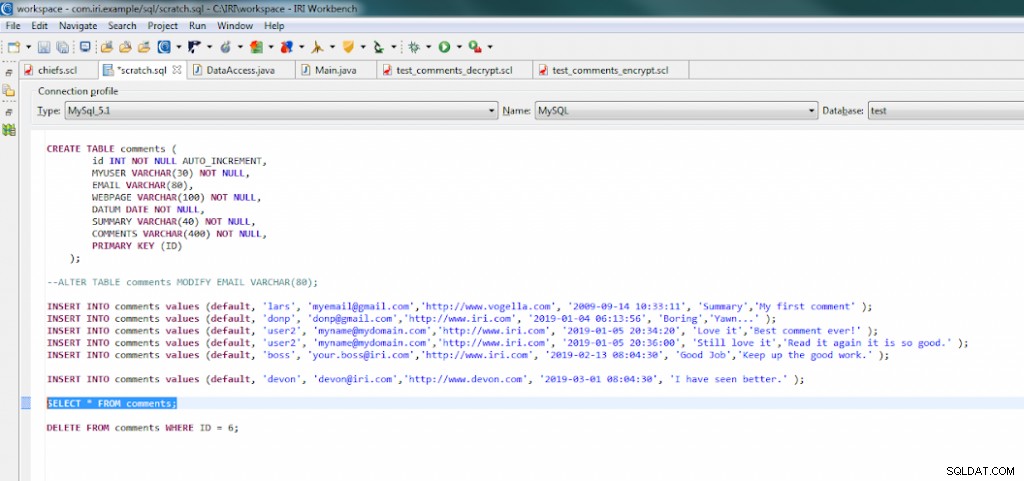

Najpierw utworzyliśmy i wypełniliśmy przykładową tabelę w MySQL, korzystając z notatnika SQL wtyczki Data Tools Platform (DTP). Zdefiniowaliśmy kolumny dla:nazwy użytkownika, adresu e-mail, czasu i komentarzy:

Maskowanie danych statycznych

Użyliśmy kreatora „Nowe zadanie maskowania danych…” z górnego menu paska narzędzi w Workbench, aby szybko uzyskać tę tabelę i jej metadane oraz zbudować zadanie do statycznego maskowania kolumny e-mail za pomocą jednej z funkcji szyfrowania AES 256 w FieldShield, enc_aes256. W skrypcie FieldShield utworzonym przez kreatora możemy zobaczyć funkcję, która zostanie zastosowana do kolumny raz, a następnie do nowych wierszy w tabeli, gdy to samo zadanie zostanie wyzwolone lub zaplanowane do ponownego uruchomienia.

Po uruchomieniu tabela w bazie danych MySQL będzie miała zaszyfrowaną kolumnę poczty e-mail.

Dynamiczne (nie)maskowanie danych

Aby zademonstrować dynamiczne demaskowanie danych lub deszyfrowanie w tym przypadku, wywołaliśmy odpowiednią funkcję deszyfrującą dec_aes256 w bibliotece FieldShield API dla Javy:

Podobne wywołania są możliwe z języków .NET. Ta podstawowa aplikacja pokazuje, jak połączyć się z tabelą MySQL, zweryfikować użytkownika i wyświetlić zarówno statycznie zaszyfrowaną wartość zaszyfrowanego tekstu z tabeli, jak i dynamicznie odszyfrowaną oryginalną wartość wiadomości e-mail w postaci zwykłego tekstu w konsoli:

Oczywiście mogłeś również wykonać odszyfrowanie z powrotem w Workbench w sposób statyczny za pomocą podobnego, samodzielnego zadania FieldShield, takiego jak to:

Powyższy skrypt odszyfrowuje wartości wiadomości e-mail z szyfrogramem z powrotem do ich oryginalnego tekstu jawnego w każdym wierszu bazy danych. Wynikiem może być sama tabela źródłowa (w celu jej przywrócenia), inne cele (powiedzmy, do testowania) lub oba te elementy. Wiele skryptów zadań dotyczących maskowania lub demaskowania wielu tabel może być tworzonych automatycznie za pomocą kreatorów FieldShield w Workbench (i zachować integralność referencyjną) ze zdefiniowanymi klasami danych lub bez nich.

W takim przypadku możesz sprawdzić, czy wartości zostały odszyfrowane do ich oryginalnej postaci, łącząc się z bazą danych MySQL i wybierając pola, które chcesz zobaczyć, lub po prostu wyświetlając tabelę w Workbench. Odszyfrowany widok to oryginalna tabela:

Najważniejsze jest to, że możesz maskować i demaskować dane statycznie lub dynamicznie za pomocą IRI FieldShield. Użyj trybu autonomicznego dla operacji statycznych i trybu API dla dynamicznych. Funkcje maskowania są kompatybilne, a każde rozwiązanie jest włączone w tej samej szybie.

- Więcej funkcji demaskowania/maskowania oraz wiele innych funkcji przekształcania i formatowania (poprzez licencję IRI CoSort lub Voracity) może działać na tych danych w tym samym skrypcie zadania i przejściu we/wy .