Na początku filmu „Drużyna Pierścienia” czarodziej Gandalf zadaje bohaterowi Frodo to pytanie:„Czy to tajemnica? Czy to bezpieczne?” Możemy nie mieć magicznego pierścienia do ochrony, ale zadajemy to samo pytanie. Ale mówimy o informacjach.

Jest to druga część z wieloczęściowej serii poświęconej stosowaniu zasad i technik bezpieczeństwa informacji w ramach modelowania danych. Ta seria wykorzystuje prosty model danych zaprojektowany do zarządzania klubami niekomercyjnymi jako przykład podejścia do bezpieczeństwa. W kolejnych artykułach zajmiemy się modelowaniem dla szczegółowej kontroli dostępu, audytu, uwierzytelniania i innych kluczowych aspektów bezpiecznej implementacji bazy danych.

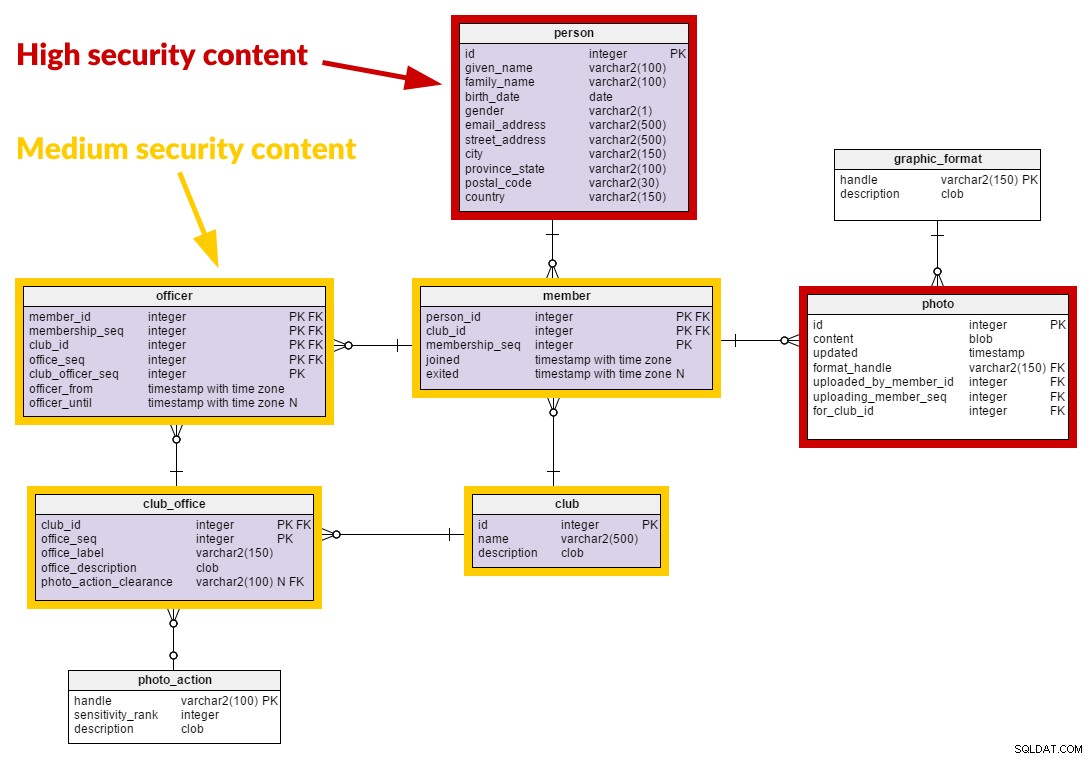

W pierwszym artykule z tej serii zastosowaliśmy kilka prostych kontroli dostępu do naszej bazy danych zarządzania klubami. Oczywiście chodzi o coś więcej niż tylko zapewnienie kontroli dostępu podczas dodawania zdjęć. Przyjrzyjmy się bliżej naszemu modelowi danych i znajdźmy, co należy zabezpieczyć. Po drodze odkryjemy, że nasze dane zawierają więcej informacji niż to, co do tej pory zawarliśmy w naszym modelu.

Identyfikowanie bezpiecznej zawartości klubu

W naszej pierwszej odsłonie zaczęliśmy od istniejącej bazy danych, która zapewniała usługę tablicy ogłoszeń dla prywatnych klubów. Zbadaliśmy efekt dodania fotografii lub innych obrazów do modelu danych i opracowaliśmy prosty model kontroli dostępu, aby zapewnić pewne bezpieczeństwo dla nowych danych. Teraz przyjrzymy się innym tabelom w bazie danych i określimy, co z bezpieczeństwem informacji dla tej aplikacji.

Poznaj swoje dane

Mamy model danych, który nie wspiera żadnego rodzaju bezpieczeństwa informacji. Wiemy, że baza danych zawiera dane, ale musimy zbadać nasze zrozumienie bazy danych i jej struktur, aby ją zabezpieczyć.

Kluczowa nauka nr 1:

Przeanalizuj istniejącą bazę danych przed zastosowaniem kontroli bezpieczeństwa.

Zbudowałem person tutaj z typowymi informacjami, które wpisujesz na dowolnej stronie internetowej lub przekazujesz klubowi. Z pewnością zauważysz, że niektóre z informacji tutaj można uznać za wrażliwe. W rzeczywistości, oprócz id zastępczy klucz podstawowy, to wszystko wrażliwy. Wszystkie te pola są klasyfikowane jako informacje umożliwiające identyfikację osób (PII) zgodnie z ostatecznym przewodnikiem PII wydanym przez Narodowy Instytut Standardów i Technologii Stanów Zjednoczonych (NIST). W rzeczywistości informacje z tej tabeli są prawie wystarczające do popełnienia kradzieży tożsamości. Potraktuj to źle, a możesz zostać pozwany przez ludzi, pozwany przez korporacje, ukarany grzywną przez organy regulacyjne, a nawet oskarżony. Jest jeszcze gorzej, jeśli dane dzieci zostaną naruszone. I to nie tylko w USA; UE i wiele innych krajów ma surowe przepisy dotyczące prywatności.

Kluczowa nauka nr 2:

Zawsze rozpoczynaj przegląd bezpieczeństwa od tabel opisujących ludzi.

Oczywiście w tym schemacie jest więcej danych niż tylko person . Rozważmy je tabela po tabeli.

graphic_format– Ta tabela zawiera niewiele więcej niż migawkę powszechnie znanych elementów, takich jak JPEG, BMP i tym podobne. Nie ma tu nic wrażliwego.photo_action– Ten stół sam w sobie jest bardzo minimalny. Ma tylko kilka wierszy, z których każdy opisuje czułość nie danych, ale działania na zdjęciu. To samo w sobie nie jest zbyt interesujące.-

photo– Ach, foto. Mówi się, że „obraz wart jest tysiąca słów”. Czy to prawda z punktu widzenia bezpieczeństwa i wrażliwości? Jeśli myślałeś, żepersonbyło ryzykowne, przygotuj się naphoto. Zobacz, co może zawierać te „tysiąc słów”:- szczegóły i warunki ważnej infrastruktury publicznej, budynków itp.

- obraz chroniony prawem autorskim

- metadane wskazujące dokładny czas i lokalizację GPS zdjęcia

- metadane identyfikujące model kamery, numer seryjny i właściciela

- informacje przypadkowe, takie jak kosztowna konstrukcja biżuterii, sztuka, pojazdy lub firmy

- zapis lub przedstawienie działań o wątpliwym statusie prawnym, moralnym lub etycznym

- wiadomości tekstowe:banalne, prowokacyjne, nienawistne, łagodne

- stowarzyszenie z klubem

- powiązanie z osobą, która przesłała obraz

- pornografia

- nieseksualne szczegóły ciała, takie jak rysy twarzy, urazy, niepełnosprawność, wzrost, waga

- twarze osób, które nie wyrażają zgody, zawarte celowo lub przypadkowo (więcej PII)

- niejawne skojarzenie osób na zdjęciu ze sobą oraz z jakąkolwiek z wcześniej wymienionych informacji. Może to sugerować zatrudnienie, służbę wojskową, posiadane samochody, wielkość lub wartość domów lub nieruchomości…

Kluczowa nauka nr 3:

Przechwytywanie danych fizycznych, tak jak na zdjęciach, musi być analizowane pod kątem wielu rodzajów informacji i relacji, które mogą nieść.

club– Nazwy i opisy niektórych klubów mogą przekazywać więcej informacji, niż można by się spodziewać. Czy naprawdę? chcesz zareklamować, że Twój klub spotyka się w domu Marty na Elm Street? Czy wskazuje na działalność polityczną, na którą mogą kierować inne osoby?club_office– Identyfikuje znaczenie i przywileje pozycji lidera klubu. Użycie lub opis tytułów może dostarczyć wielu informacji o klubie. Niektóre z nich można wywnioskować z publicznego opisu klubu, inne mogą ujawnić prywatne aspekty działania klubu.member– Rejestruje historię osoby w klubie.officer– Rejestruje przywództwo członka historia z klubem.

Oczywiście są tu elementy, które należy chronić. Ale czyja to odpowiedzialność?

Kto jest właścicielem Te dane?

Przechowujesz to, masz to! Dobrze? Zło. Sposób, bardzo źle. Pozwolę sobie zilustrować, jak błędne jest częsty przykład:informacje dotyczące opieki zdrowotnej. Oto scenariusz dla USA – mam nadzieję, że gdzie indziej nie jest tak źle! Lekarz Aldo, dr B., znalazł guzki pod pachami i zlecił badanie krwi. Aldo poszedł do laboratorium C, gdzie pielęgniarka D. pobierała krew. Wyniki trafiły do endokrynologa dr E. za pośrednictwem Szpitala F, korzystając z TWOJEGO systemu obsługiwanego przez TOBIE wykonawcę IT. Ubezpieczyciel G dostał rachunki.

Czy jesteś właścicielem informacji z laboratorium? Oprócz interesu Aldo, jego lekarzy i ubezpieczyciela, ty i każda z tych osób możecie zostać pozwani, jeśli zrobią coś, co narazi na szwank te poufne informacje. W ten sposób każdy w łańcuchu jest odpowiedzialny, więc każdy go „posiada”. (Czy nie cieszysz się, że używam prostego przykładu?)

Kluczowa nauka nr 4:

Nawet proste dane mogą łączyć się z siecią osób i organizacji, z którymi musisz sobie radzić.

Przyjrzyjmy się ponownie naszemu klubowi. Uff! Co wiemy o stronach zainteresowanych każdą główną jednostką danych?

| Podmiot | Impreza | Notatki |

|---|---|---|

person | ta osoba | |

| rodzic lub inny opiekun, jeśli istnieje | rodzice lub opiekunowie są odpowiedzialni za osobę nieletnią lub ubezwłasnowolnioną | |

| Funkcjonariusze sądu | jeśli Osoba, pod pewnymi ograniczeniami prawnymi, może podlegać kontroli urzędnika lub osoby wyznaczonej przez sąd | |

club | sam klub | |

| oficerowie klubu | oficerowie są odpowiedzialni za utrzymanie klubu, jego opisu i wyglądu zewnętrznego | |

| członkowie klubu | ||

| sam klub | biura i tytuły stanowią część wewnętrznej struktury klubu |

| funkcjonariusze klubu | W zależności od rodzaju uprawnień i obowiązków związanych z urzędem, funkcjonariusze będą mieli wpływ na to, co robią i jak to robią | |

| członkowie klubu | członkowie mogą chcieć szukać biura klubu lub go zrozumieć, czasami pociągnąć funkcjonariusza do odpowiedzialności | |

photo | osoba przesyłająca | |

| właściciel (posiadacz praw autorskich) zdjęcia | zdjęcie nie może być własnością osoby, która je przesłała! | |

| licencjobiorcy zdjęcia | zdjęcie może być objęte umową licencyjną | |

| osoby na zdjęciu | jeśli Twój obraz jest zawarty w opublikowanym materiale, może to w jakiś sposób wpłynąć na Twoje zainteresowania – może na wiele różnych sposobów | |

| właściciele gruntów lub innych obiektów na zdjęciu | takie osoby mogą mieć wpływ na ich zainteresowania ze względu na przedstawienia na zdjęciu | |

| właściciele wiadomości tekstowych na zdjęciu | wiadomości i symbole mogą podlegać ograniczeniom dotyczącym własności intelektualnej |

Poznaj relacje Wśród Twoich danych

Nie, jeszcze nie skończyliśmy. Spójrz na model danych. Nie zbadaliśmy member lub officer . Pamiętaj, że member i officer nie ma ani jednego pola, które zawiera prawdziwe dane. Wszystko jest kluczem obcym lub zastępczym, z wyjątkiem dat, które ograniczają tylko czas do każdego rekordu. Są to wyłącznie tabele relacji. Co możesz z tego wyciągnąć?

memberzasugerujepersonzainteresowania ze względu naclub.memberzasugeruje, jakąpersonzna innąpersons.membermówi, jak duży jestclubjest.memberzasugeruje podobny lub powiązanyclubs gdypersonma wiele członkostwa.officersilnie zwiążepersondo interesówclub.officermoże sugerować dostęp do klubowych pieniędzy, obiektów lub sprzętu przezperson.officerwskaże umiejętnościperson(w szczególności kierownictwo), gdyofficedefinicja sugeruje inne umiejętności. Skarbnik sugerowałby na przykład umiejętności księgowe i budżetowe.officermoże wskazywać na stosunkowo ścisłą kontrolęclubprzez małą grupę, gdy czas trwania jest długi lub gdy liczba odrębnychmembers jest małe.

Kluczowa nauka nr 5:

Relacje danych mogą powodować wyciek wielu informacji o podstawowych jednostkach danych.

Ale nie zapominajmy o naszym starym ulubionym, photo ...

personnaphotoinny niż przesyłający może sugerowaćclubstowarzyszenie podobne domember.- Wiele

persons naphotozasugeruj relacje między nimi. - Aktywność przedstawiona na

photomoże zasugerowaćclubdziałalność lub zainteresowania lub zdolnościpersons na zdjęciu. photoInformacje GPS udokumentują obecność przedstawionejpersons w określonej lokalizacji, podobnie jak tłophoto.photozazwyczaj będą uczestniczyć w zerowej lub większej liczbie albumów ze zdjęciami do prezentacji itp.

Uzyskiwanie pełnego widoku

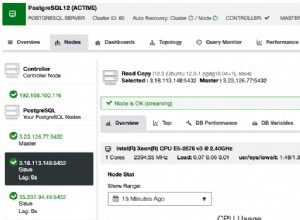

Dzięki tej analizie danych zaczynamy widzieć, na czym musimy skoncentrować nasze wysiłki. Możemy obejrzeć model z pewną pomocą wizualną:

Innymi słowy… prawie cały nasz model danych zawiera pewne zabezpieczenia.

Kluczowa nauka nr 6:

Oczekuj większości schematu, aby zawierał zawartość zabezpieczającą.

Zgadza się. Praktycznie całość. To będzie ci się przydarzać cały czas. Każda tabela bardziej trywialna niż proste wyszukiwanie może być zaangażowana w ogólne podejście do bezpieczeństwa bazy danych. Dlatego ważne jest, abyś ćwiczył ekonomię i dbałość o modelowanie, aby zminimalizować liczbę stołów, na których walczysz.

Konkluzja:poznaj swoje dane

Znajomość swoich danych jest niezbędna do ich zabezpieczenia. Znajomość wartości Twoich danych i ich wrażliwości da Ci kluczowe wskazówki, jak wdrożyć kompleksową architekturę bezpieczeństwa w Twojej bazie danych.

Bezpieczeństwo informacji to rozległe zadanie. W tej serii przedstawiam zagadnienia i techniki, które można stopniowo wykorzystać w celu poprawy bezpieczeństwa baz danych. W kolejnej odsłonie pokażę, jak wykorzystać te informacje w bazie Klubu, aby pomóc Ci określić wrażliwość i wartość Twoich danych. Kontynuując tę serię, ulepszymy podejście do kontroli dostępu z poprzedniego artykułu dzięki bardziej wszechstronnym i elastycznym kontrolom. Zobaczymy również, w jaki sposób można wykorzystać modelowanie danych do obsługi uwierzytelniania i audytu, a także wielodostępności i odzyskiwania bazy danych.

Mam nadzieję, że ten artykuł dostarczył Ci narzędzi i – co równie ważne – wglądu jak wykonać ten kluczowy krok w bezpieczeństwie baz danych. Z radością witam opinie na temat tego artykułu. Proszę użyć pola w przypadku jakichkolwiek komentarzy lub krytyki.