Można śmiało powiedzieć, że zawsze uczysz się w roli administratora bazy danych. Z pewnością masz dużo na głowie, jeśli chodzi o monitorowanie serwera SQL, ale teraz musisz się również martwić o Ogólne rozporządzenie o ochronie danych (RODO).

Poznanie wszystkiego, co możesz o zgodności z RODO, ma kluczowe znaczenie dla Twojej firmy i jej baz danych. Napakowane językiem prawniczym RODO jasno wyjaśnia jedną rzecz:jako DBA jesteś odpowiedzialny za dostęp i ochronę wszelkich informacji, zarówno lokalnie, we własnym centrum danych, jak i w ramach usług w chmurze Przyjrzyjmy się bliżej.

Co to jest RODO?

RODO to europejskie prawo dotyczące prywatności, które weszło w życie 25 maja 2018 r. Jego podstawowym celem jest ochrona praw osób fizycznych do prywatności przy jednoczesnym ustalaniu globalnych wymogów dotyczących prywatności w zakresie zarządzania i ochrony danych osobowych.

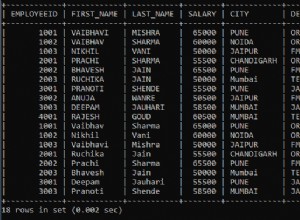

Chociaż jest to prawo mające na celu ochronę obywateli Unii Europejskiej, każda firma, która ma w swojej bazie danych obywatela UE, musi przestrzegać wymogów RODO. Dane osobowe obejmują daty urodzenia, dane karty kredytowej, adresy e-mail, adresy IP, zdjęcia, krajowe numery identyfikacyjne i inne.

Jako administrator danych musisz nie tylko zapewnić ochronę danych osobowych przed bezprawnym dostępem, ale także zapewnić użytkownikowi dostęp do swoich danych osobowych i uzyskanie ich kopii.

Nieprzestrzeganie przepisów RODO ma poważne konsekwencje; organizacje są karane grzywną w wysokości do 4% ich globalnych przychodów lub do 20 milionów funtów, co sprawia, że firmy muszą natychmiast podjąć działania i zachować pełną zgodność do czasu, gdy wymagania RODO wejdą w życie.

Co dalej z monitorowaniem serwera SQL?

Teraz, gdy minął termin 25 maja, miejmy nadzieję, że zakończyłeś ocenę ryzyka. Na przykład, czy którekolwiek z przechowywanych przez Ciebie informacji dotyczą firm i osób z UE, czy też będzie to miało miejsce w przyszłości?

Jeśli odpowiedź brzmi „tak”, musisz rozważyć różne pytania, w tym:gdzie przechowujesz dane osobowe, do czego te informacje są wykorzystywane, czy jasno dajesz użytkownikom do zrozumienia, że przechowujesz informacje, jak długo je przechowujesz , kto ma do niego dostęp itp.

Najlepiej byłoby po prostu przeszukać wszystkie dane na serwerze SQL, aby znaleźć nazwy kolumn, takie jak „SSN” lub „Data urodzenia”, ale kolumny są często oznaczane niejasnymi, zagadkowymi nazwami. Oznacza to, że być może będziesz musiał poświęcić czas na ręczne badanie każdej tabeli. Ustalenie, kto ma dostęp do danych, również może być trudne do ustalenia.

Jeśli chcesz uzyskać ogólną ocenę gotowości Twojej organizacji do RODO, ta ankieta może Ci pomóc.

Przeszukiwanie (góry) informacji

Niestety, poznanie wszystkiego, co trzeba wiedzieć o zgodności z RODO, wymaga godzin czytania i badań. Na stronie informacyjnej RODO znajduje się 99 artykułów i 11 rozdziałów, których całościowe zbadanie może zająć Ci kilka dni.

To powiedziawszy, oto kilka artykułów, które mogą najbardziej dotyczyć Ciebie jako administratora danych dotyczących monitorowania serwera SQL:

Artykuł 25

Artykuł 25 dotyczy ochrony danych od samego początku i domyślnie, tj. kontrolowania, kto ma dostęp do danych osobowych oraz w jaki sposób informacje są przechowywane, przetwarzane i dostępne.

- Prywatność danych w fazie projektowania oznacza, że odpowiednie środki organizacyjne i techniczne w celu zapewnienia bezpieczeństwa i prywatności danych osobowych są wbudowane w cały cykl życia produktów, usług, aplikacji oraz biznesowych i technicznych procedury. Środki techniczne mogą obejmować między innymi pseudonimizację i minimalizację danych.

- Prywatność danych domyślnie oznacza, że (a) tylko niezbędne dane osobowe są gromadzone, przechowywane lub przetwarzane oraz (b) dane osobowe nie są dostępne dla nieograniczonej liczby osób.

Artykuł 25 określa również, że zatwierdzona certyfikacja, jak określono w art. 42, może być wykorzystana do wykazania zgodności z wymogami prywatności w fazie projektowania i prywatności w warunkach domyślnych.

Artykuł 30

Ten artykuł dotyczy właściwej kontroli wszystkich zapisów i danych osobowych. Wymogi art. 30 prawdopodobnie będą miały zastosowanie do większości firm ze względu na szerokie zastosowanie tego artykułu. Firmy przygotowujące się do przestrzegania art. 30 powinny przyjrzeć się, w jaki sposób dane przepływają przez każdy z ich procesów biznesowych, a nie tylko miejsce, w którym dane się znajdują. Innymi słowy, „śledź dane”.

Artykuł 30 wymaga od firm sporządzania „ewidencji czynności przetwarzania”, co pozwoli organom regulacyjnym zobaczyć, czy firmy przestrzegają RODO.

Artykuł 32

Artykuł 32 obejmuje wymóg zaszyfrowania danych. Wymaga to od administratorów baz danych wdrożenia środków technicznych i organizacyjnych, które zapewniają poziom bezpieczeństwa danych odpowiedni do poziomu ryzyka związanego z przetwarzaniem danych osobowych.

Środki bezpieczeństwa danych powinny co najmniej umożliwiać:

- Pseudonimizacja lub szyfrowanie danych osobowych.

- Utrzymywanie ciągłej poufności, integralności, dostępności, dostępu i odporności systemów i usług przetwarzania.

- Przywracanie dostępności i dostępu do danych osobowych w przypadku fizycznego lub technicznego naruszenia bezpieczeństwa.

- Testowanie i ocena skuteczności środków technicznych i organizacyjnych.

Artykuł 35

W tym artykule przedstawiono właściwą dokumentację wszystkich metod ochrony danych oraz ich potrzeby i skutki. Wszystkie organizacje są zobowiązane do analizy ryzyka i wykazania zgodności z RODO.

Stanowi on, że ocena skutków dla ochrony danych (DPIA) powinna być przeprowadzana, jeżeli przetwarzanie danych może stwarzać wysokie ryzyko. DPIA to ćwiczenie, które umożliwia przedsiębiorstwu zbadanie ryzyka, jakie może wiązać się z przetwarzaniem danych oraz sposób przeglądu swoich procedur pod kątem zgodności z RODO.

Artykuł wzywa również organy nadzorcze do tworzenia i publikowania własnych wykazów czynności przetwarzania danych, które będą wymagały DPIA.

Przygotowanie do zgodności z RODO nie jest łatwym zadaniem. Jeśli jeszcze tego nie zrobiłeś, skorzystaj ze wszystkich dostępnych informacji i badań, aby jak najszybciej uzyskać zgodność.

Podejmij dalsze działania, aby ulepszyć monitorowanie programu SQL Server. Rozpocznij zabezpieczanie swoich baz danych na przyszłość, korzystając z naszego bezpłatnego przewodnika.