Kilka prostych zaleceń:

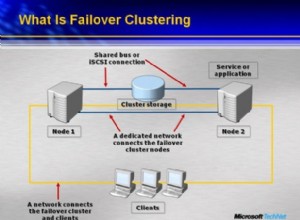

- Nie udostępniaj dostępu do serwera bazy danych w Internecie. Powinien znajdować się za zaporą ogniową, która pozwala serwerowi WWW na dostęp do niego tylko przez określony port (nie domyślny).

- Nie zezwalaj na zdalny dostęp do pulpitu lub inny podobny dostęp z połączeń zewnętrznych. W przypadku połączeń wewnętrznych upewnij się, że hasła są zgodne z pewnym rodzajem zasad. Na przykład wymagaj cyfr, znaków rozszerzonych itp.

- Przechowuj pliki bazy danych w normalnym katalogu danych dla serwera sql (zabezpieczenie plików jest już skonfigurowane).

- Użyj przezroczystego szyfrowania bazy danych:https://msdn.microsoft .com/pl-pl/magazine/cc163771.aspx#S5 i Jak chronić serwer sql Plik MDF 2005

- Upewnij się, że udostępnianie plików jest wyłączone.

- Upewnij się, że jedynymi osobami, które mają dostęp do tego serwera, są osoby za niego odpowiedzialne.

- Przeczytaj o wstrzyknięciu sql, aby zapobiec innym mechanizmom dostępu.

- Użyj zabezpieczeń Active Directory dla kont użytkowników bazy danych.

- Użyj SSPI dla połączeń z bazą danych, aby nie przechowywać nazwy użytkownika/hasła w pliku web.config

- Upewnij się, że połączenie sieciowe między Twoją siecią a serwerem bazy danych jest szyfrowane za pomocą protokołu Kerberos.