Aktualizacja:od grudnia 2015 r. AWS oferuje zarządzaną bramę EC2 NAT. Dlatego nie jest już wymagane ręczne wdrażanie i zarządzanie NAT dla prywatnych podsieci. Jeśli jednak z jakiegoś powodu musisz wdrożyć własne serwery NAT, możesz skorzystać z poniższych instrukcji.

Amazon Virtual Private Cloud (Amazon VPC) umożliwia udostępnianie prywatnej, izolowanej sekcji chmury Amazon Web Services (AWS), w której można uruchamiać zasoby AWS w sieci wirtualnej, którą definiować. Dzięki VPC możesz zdefiniować własne podsieci, a także kontrolować trasy między swoimi podsieciami. Możesz również zdecydować, czy chcesz udostępnić swoje podsieci w Internecie. „Prywatne” podsieci VPC są idealnymi hostami dla Twoich serwerów MongoDB. Po skonfigurowaniu NAT twoje maszyny w podsieci mogą uzyskać dostęp do Internetu, ale nikt w Internecie nie może uzyskać dostępu do twoich serwerów. Możesz także skonfigurować połączenie VPN między witryną, aby uzyskać dostęp do swoich instancji mongo z lokalizacji lokalnej.

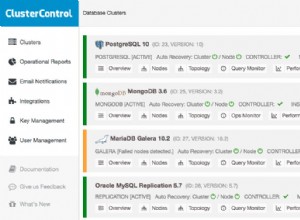

ScaleGrid ułatwia wdrażanie instancji hostingu MongoDB i zarządzanie nimi w podsieci VPC. Wszystkie istniejące funkcje MongoDB w AWS, takie jak kopie zapasowe, odzyskiwanie, monitorowanie, alerty itp., są w pełni funkcjonalne w środowisku VPC.

Prywatne podsieci VPC używane do wdrożeń Mongo muszą mieć dostęp wychodzący do Internetu – więc upewnij się, że skonfigurowałeś NAT przed wdrożeniem swoich instancji Mongo. Jeśli wdrażasz zestaw replik, utwórz trzy podsieci, każda w osobnej strefie dostępności.

Oto przykładowy VPC (10.20.0.0/16), który mam skonfigurowany w regionie UE z czterema podsieciami:

- Podsieć 1 (10.20.0.0/24) – podsieć publiczna

- Podsieć 2 (10.20.1.0/24) – Prywatna podsieć zmapowana do strefy dostępności eu-west-1a

- Podsieć 3 (10.20.2.0/24) – Prywatna podsieć zmapowana do strefy dostępności eu-west-1b

- Podsieć 4 (10.20.3.0/24) – Prywatna podsieć zmapowana do strefy dostępności eu-west-1c

Celem tego posta jest wdrożenie 3-węzłowego zestawu replik MongoDB z jedną repliką w każdej z podsieci 2, 3 i 4.

Instancja NAT została skonfigurowana w publicznej podsieci, aby umożliwić dostęp do Internetu z prywatnych podsieci 2, 3 i 4. Utworzyłem również securityGroup – „MongoSecurityGroup”, w którym znajdują się maszyny MongoDB z podsiecią 2, 3 i 4. Oto szczegóły konfiguracji grupy zabezpieczeń dla NAT (trudną częścią konfiguracji NAT jest upewnienie się, że grupy zabezpieczeń umożliwiają komunikację przychodzącą i wychodzącą z NAT).

Grupa zabezpieczeń NAT

Wychodzące: Wszystkie dozwolone (jest to ustawienie domyślne)

Przychodzące: Zezwól na 80,443 i 5671 z grupy MongoSecurity

Grupa MongoSecurity

Wychodzące: Wszystkie dozwolone (jest to ustawienie domyślne)

Przychodzące: 27017 z grupy bezpieczeństwa aplikacji i grupy bezpieczeństwa Mongo, 27019 z grupy bezpieczeństwa Mongo (dla odłamków)

Rozwiązywanie problemów

Po skonfigurowaniu reguł grupy zabezpieczeń sprawdź, czy wszystko jest poprawnie skonfigurowane. Jedynym rzeczywistym sposobem sprawdzenia, czy Twoje grupy bezpieczeństwa są poprawnie skonfigurowane, jest utworzenie instancji:

- Utwórz instancję z konsoli AWS i umieść ją w jednej ze skonfigurowanych podsieci.

- SSH do instancji. Sprawdź łączność z Internetem, uruchamiając „wget cnn.com”. Jeśli to się nie powiedzie, Twój wychodzący dostęp do Internetu nie jest prawidłowo skonfigurowany.

Kroki weryfikacji, gdy połączenia nie działają:

- SSH do instancji NAT i sprawdź, czy ma połączenie z Internetem, uruchamiając polecenie wget.

- Sprawdź, czy Twoja instancja w prywatnej podsieci ma połączenie z instancją NAT na portach 80, 443 i 5671

Po zweryfikowaniu konfiguracji tutaj znajdziesz szczegółowy proces wdrażania instancji Mongo w podsieci VPC.

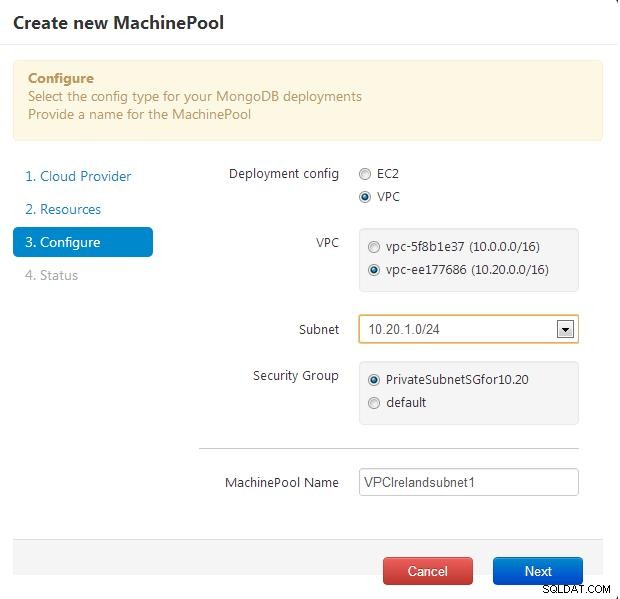

Krok 1:Utwórz pulę maszyn na podsieć VPC

Przejdź do pul maszyn lub karty Cloud Profile i kliknij Utwórz, aby połączyć się z kontem chmury AWS. Wprowadź swój klucz Amazon API i tajny klucz

Wybierz region, w którym utworzono VPC.

Wybierz konfigurację wdrożenia VPC i wybierz VPC, podsieci i grupy zabezpieczeń. Jeśli chcesz dystrybuować zestaw replik w podsieciach, musisz utworzyć pulę maszynową na podsieć, a następnie w kreatorze tworzenia wybrać odpowiednią pulę maszynową dla każdej instancji.

Krok 2:Wdróż instancje Mongo w puli maszynowej podsieci VPC

Przejdź do karty wdrożenia i kliknij Utwórz, aby utworzyć nowy klaster MongoDB. W kreatorze wybierz właśnie utworzoną pulę maszyn jako cel wdrożenia. Spowoduje to utworzenie instancji mongo w określonej podsieci VPC, którą wybrałeś.

Jeśli masz inne pytania/komentarze lub prośby o nowe funkcje, chcielibyśmy usłyszeć od Ciebie. Możesz wysłać do nas e-mail na adres support@scalegrid.io.