Utrzymywanie bezpieczeństwa bazy danych jest jedną z najważniejszych rzeczy, które możesz zrobić. Hakerzy zwykle atakują bazy danych, które zawierają wiele poufnych informacji, takich jak numery kart kredytowych i numery ubezpieczenia społecznego. Im więcej zyskownych informacji zawiera Twoja baza danych, tym atrakcyjniejsza będzie dla hakerów.

Utrzymywanie bezpieczeństwa bazy danych jest jedną z najważniejszych rzeczy, które możesz zrobić. Hakerzy zwykle atakują bazy danych, które zawierają wiele poufnych informacji, takich jak numery kart kredytowych i numery ubezpieczenia społecznego. Im więcej zyskownych informacji zawiera Twoja baza danych, tym atrakcyjniejsza będzie dla hakerów.

Na szczęście istnieje wiele kroków, które możesz podjąć, aby zapewnić bezpieczeństwo swojej bazy danych. Chociaż nikt nigdy nie jest w pełni chroniony przed cyberatakiem, przestępcy szukają łatwych okazji. Solidne zabezpieczenia bazy danych są również ważne, aby zapobiegać uszkodzeniom bazy danych.

Oto pięć sposobów zabezpieczenia bazy danych.

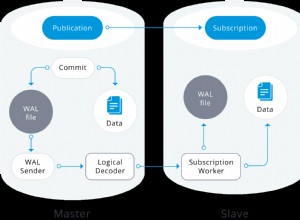

1. Przechowuj swoją bazę danych i serwer WWW oddzielnie

Zaleca się przechowywanie bazy danych oddzielnie od serwera WWW. Jeśli haker jest w stanie złamać konto administratora serwera WWW, może również uzyskać dostęp do Twojej bazy danych. Podczas konfigurowania bazy danych umieść ją na osobnym serwerze, który znajduje się za zaporą sieciową. Jest to bardziej skomplikowane i czasochłonne, ale na dłuższą metę warto.

2. Zaszyfruj zapisane pliki

Zaszyfruj wszystkie przechowywane pliki, ponieważ zawierają one poufne informacje, które hakerzy mogą wykorzystać do uzyskania dostępu do Twojej bazy danych. Zbyt często domyślne instalacje przechowują te pliki w postaci zwykłego tekstu, a użytkownicy nie są tego świadomi. Wykonaj dodatkowy krok, aby zaszyfrować te pliki. Z tego samego powodu należy również szyfrować kopie zapasowe — poufne informacje mogą być dostępne dla osób w Twojej organizacji.

3. Użyj zapory aplikacji internetowej (WAF)

Zapory aplikacji internetowych to zapory dla aplikacji HTTP. Chroniąc serwer sieciowy, chronisz również swoją bazę danych. WAF różni się od tradycyjnej zapory ogniowej, ponieważ jest w stanie filtrować zawartość określonych aplikacji. Standardowe zapory to brama bezpieczeństwa między serwerami.

4. Ogranicz aplikacje innych firm

Aplikacje i wtyczki przydają się w przypadku niektórych aplikacji, ale ograniczają korzystanie z nich. Interaktywne widżety i paski boczne pobierają z bazy danych i otwierają Cię na potencjalne problemy. Używaj tylko tych aplikacji i wtyczek, które są niezbędne do uruchomienia bazy danych i upewnij się, że są one aktualizowane w razie potrzeby.

5. Unikaj używania serwera współdzielonego

Na koniec najlepiej nie używać serwera współdzielonego. Tak, to tańsza i łatwiejsza opcja, ale otwiera cię na problemy z bezpieczeństwem. Udostępniając serwer, liczysz na to, że dostawca usług hostingowych zadba o bezpieczeństwo Twoich danych. Jeśli nie masz innego wyjścia, jak tylko udostępniać, wybierz niezawodnego dostawcę usług hostingowych i zapytaj o jego zasady oraz o to, co się stanie, jeśli Twoje dane zostaną naruszone.

Aby w pełni chronić bazę danych, potrzebujesz solidnej strategii, która może obejmować dodatkowy personel i zasoby. Warto chronić swoje dane, zarządzać swoją reputacją i przestrzegać przepisów bezpieczeństwa obowiązujących w Twoim stanie. Dowiedz się, jak bezpieczna jest Twoja baza danych, dzwoniąc do Arkware już dziś.