Najlepsze praktyki bezpieczeństwa PostgreSQL mogą pomóc w zabezpieczeniu bazy danych PostgreSQL przed lukami w zabezpieczeniach. Jest to również znane jako wzmacnianie PostgreSQL. Możesz również użyć tych najlepszych praktyk jako listy kontrolnej bezpieczeństwa dla PostgreSQL.

Najlepsze praktyki bezpieczeństwa PostgreSQL

Oto najlepsze najlepsze praktyki bezpieczeństwa PostgreSQL, które możesz zastosować, aby zabezpieczyć bazę danych PostgreSQL.

1. Użyj uwierzytelniania bez zaufania

Domyślnie PostgreSQL wykorzystuje uwierzytelnianie zaufania, które zakłada, że każdy, kto ma dostęp do serwera, może połączyć się z bazą danych, po prostu określając nazwę użytkownika bazy danych.

Ważne jest, aby edytować plik pg_hba.conf i przełączyć się na niezaufaną metodę uwierzytelniania, taką jak MD5.

Przeczytaj dodatkowe:Najlepsze blogi z bazami danych do obserwowania

2. Wyłącz zdalny dostęp

Zaktualizuj plik pg_hba.conf, aby wyłączyć zdalny dostęp do bazy danych. Jeśli chcesz uzyskać zdalny dostęp do bazy danych PostgreSQL, użyj SSH, aby zalogować się do serwera, na którym znajduje się Twoja baza danych i od tego momentu użyj lokalnego połączenia z bazą danych. Możesz także bezpiecznie połączyć się z bazą danych PostrgeSQL za pomocą tunelowania SSH.

Przeczytaj bonus:Jak zwiększyć maksymalną liczbę połączeń w PostgreSQL

3. Użyj szyfrowania jednokierunkowego

Niektóre wartości w Twojej bazie danych, takie jak hasła, nie wymagają odszyfrowania. W przypadku takich wartości użyj szyfrowania opartego na hashu, takiego jak MD5, którego nie można odszyfrować, zamiast algorytmów takich jak AES, które są dwukierunkowe. Doda to dodatkową warstwę bezpieczeństwa.

Przeczytaj bonus:Jak uzyskać zapisy z ostatnich 24 godzin

4. Ogranicz dostęp na poziomie portu

Sprawdź wszystkie porty, które mają dostęp sieciowy do Twojej bazy danych i cofnij dostęp do niepotrzebnych portów.

5. Włącz połączenie SSL

Domyślnie PostgreSQL przesyła szczegóły połączeń, zapytania i dane wynikowe w postaci zwykłego tekstu, co jest podatne na fałszowanie sieci. Protokół połączenia SSL umożliwia przeglądarkom bezpieczne łączenie się z serwerem i zapewnia, że dane pozostają zaszyfrowane. Włącz więc połączenia SSL w PostgreSQL, aby wszystkie połączenia, zapytania i dane były bezpiecznie przesyłane przez sieć.

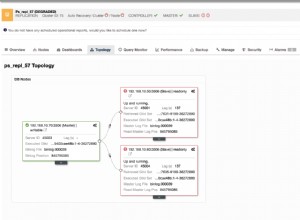

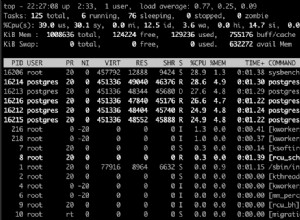

6. Włącz monitorowanie

Zainstaluj pg_stat_statements rozszerzenie umożliwiające automatyczne monitorowanie zapytań dla Twojej bazy danych PostgreSQL. To rozszerzenie monitoruje i rejestruje wszystkie typy zapytań, takie jak SELECT, UPDATE, DELETE, INSERT i tworzy ścieżkę audytu w celu zidentyfikowania winowajców.

7. Włącz rejestrowanie

Podobnie PostgreSQL obsługuje szeroki zakres szczegółowych funkcji rejestrowania w czasie wykonywania. Oto pełna lista opcji rejestrowania w czasie wykonywania. Można go używać do rejestrowania połączeń, rozłączeń, rejestrowania uruchomionych zapytań, rozmiaru pliku tymczasowego i nie tylko. Pozwala nawet określić, co należy rejestrować, kiedy i gdzie.

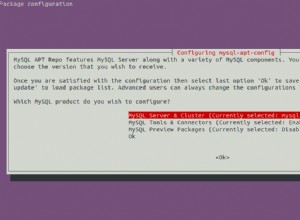

8. Bądź na bieżąco

PostgreSQL regularnie wydaje krytyczne aktualizacje i poprawki bezpieczeństwa, które nie tylko poprawiają wydajność bazy danych, ale także poprawiają bezpieczeństwo bazy danych. Dlatego prosimy o regularne aktualizowanie bazy danych, aby zapewnić jej ochronę przed najnowszymi lukami.

Mamy nadzieję, że powyższe najlepsze praktyki bezpieczeństwa PostgreSQL pomogą Ci zabezpieczyć bazę danych przed lukami w zabezpieczeniach.