Bezpieczeństwo baz danych 101:Bezpieczeństwo w bazach danych typu open source

Architektura dla bezpieczeństwa:przewodnik po MySQL

Wyszukiwanie pełnotekstowe w MySQL:dobre, złe i brzydkie

Monitorowanie serwera Percona pod kątem MySQL — kluczowe wskaźniki

Jak zabezpieczyć MySQL:część pierwsza

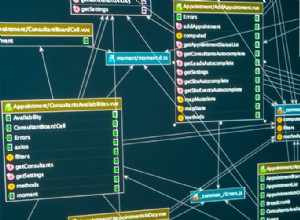

Monitorowanie klastra Percona XtraDB — kluczowe wskaźniki

Jak zabezpieczyć MySQL:część druga

Jak wdrożyć klaster Percona XtraDB 8 w celu zapewnienia wysokiej dostępności

ALTER TABLE w MySQL:przyjaciel czy wróg?

Logiczne kopie zapasowe baz danych przy użyciu powłoki MySQL

Testowanie wydajności za pomocą MySQLdump i narzędzia powłoki MySQL

Jak zweryfikować kopie zapasowe MySQL za pomocą ClusterControl

Monitorowanie wydajności MySQL za pomocą ClusterControl

Poprawa wydajności MySQL dzięki zaawansowanym ustawieniom InnoDB

Zrozumienie zestawów znaków i sortowania w MySQL

Jak przeprowadzić migrację samodzielnego Moodle do skalowalnej konfiguracji klastrowej bazy danych

Wskazówki dotyczące monitorowania MySQL dla Moodle

Praca z MyISAM w MySQL

Najlepsze rozwiązanie DBaaS dla MySQL

Tworzenie wysoce dostępnej bazy danych dla Moodle przy użyciu replikacji MySQL

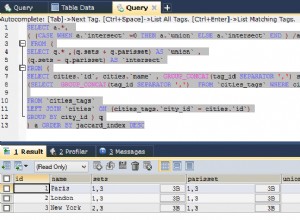

MySQL / PHP:Znajdź podobne / powiązane elementy według tagów / taksonomii

Mysql

AKTUALIZACJA MySQL:5 najważniejszych wskazówek dla programistów T-SQL

Mysql

Proaktywne kontrole kondycji serwera SQL, część 4:ERRORLOG

Sqlserver

Plan wykonania SQL Server — co to jest i jak pomaga w problemach z wydajnością?

Sqlserver

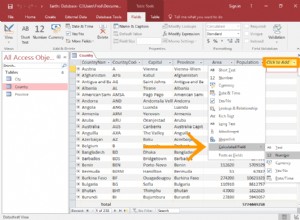

Jak utworzyć pole obliczeniowe w programie Access

Access

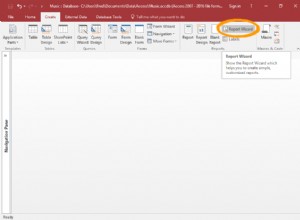

Jak pogrupować raport według wielu pól w programie Access 2016

Access